Google geht mit der Peitsche gegen Unternehmen vor, die gegen seine Datenschutz- und Werbebetrugsregeln verstoßen. Cheetah … Mobile, das ein Viertel seiner Einnahmen über das Google-Geschäft erzielt, bekommt das zu spüren. (Foto von Jaap Arriens/NurPhoto via Getty Images)

NurPhoto via Getty Images

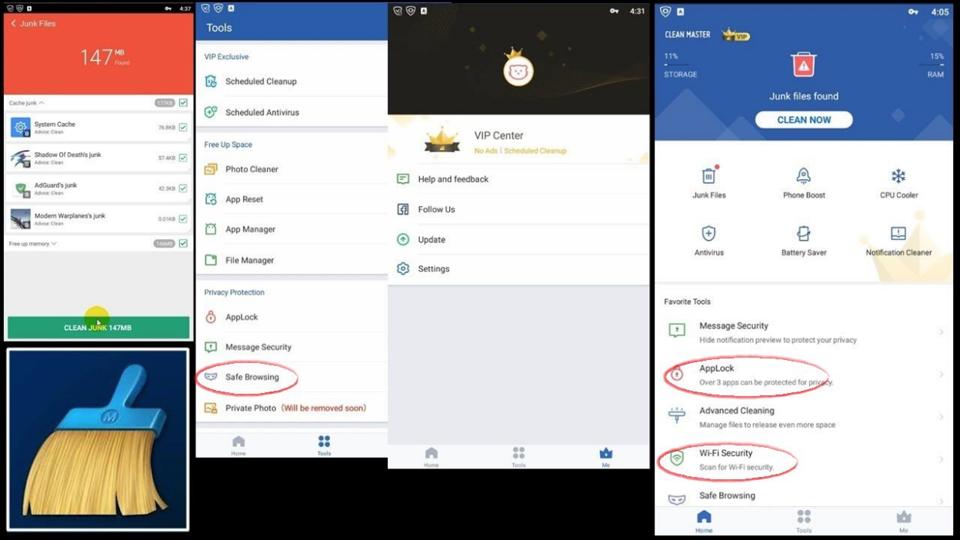

Im Februar warf Google 600 Apps aus seinem Play Store. Darunter befand sich auch eine App namens Clean Master, ein Sicherheitstool, das Virenschutz und privates Surfen verspricht. Die App wurde mehr als 1 Milliarde Mal installiert, bevor sie aus dem Play Store entfernt wurde, und ist trotz Googles Verbot eine der am häufigsten heruntergeladenen Android-Apps überhaupt, die wahrscheinlich immer noch auf Millionen von Telefonen läuft.

Während Google sich nicht dazu geäußert hat, was es über die von der chinesischen Firma Cheetah Mobile entwickelte App wusste, hat Forbes erfahren, dass ein Sicherheitsunternehmen dem Tech-Riesen Beweise dafür geliefert hat, dass das Tool alle möglichen privaten Web-Nutzungsdaten sammelte.

Dazu gehören die Websites, die Nutzer über den „privaten“ Browser der App besucht haben, ihre Suchmaschinenanfragen und die Namen ihrer Wi-Fi-Zugangspunkte, bis hin zu detaillierteren Informationen wie die Art und Weise, wie sie auf den besuchten Webseiten gescrollt haben, so der Forscher des Sicherheitsunternehmens, der die Informationen auch Forbes zur Verfügung stellte.

Cheetah, ein börsennotiertes Unternehmen, das den chinesischen Tech-Giganten Tencent als Hauptinvestor zählt, sagt, dass es die Nutzer überwachen muss, um sie zu schützen und ihnen nützliche Dienste anzubieten.

Die von Gabi Cirlig, einer Forscherin des Cybersecurity-Unternehmens White Ops, durchgeführte Untersuchung kommt jedoch nach früheren Behauptungen über potenzielle Datenschutzprobleme mit den Apps von Cheetah. Im Jahr 2018 hat Google die CM File Manager-App wegen Verstößen gegen seine Richtlinien zum Anzeigenbetrug aus seinem App Store geworfen. (Damals hat Cheetah als Reaktion auf einen Bericht von Buzzfeed News bestritten, dass es in der Lage ist, Anzeigenklicks aus Profitgründen zu fälschen, wie behauptet wurde). Letztes Jahr warnte VPNpro vor möglicherweise „gefährlichen“ Berechtigungen, die von den Geräten verlangt werden, wie etwa die Möglichkeit, Apps zu installieren.

Cheetah Mobiles Clean Master war eine der beliebtesten Android-Apps aller Zeiten. Aber es wurde … aus dem Google Play Store verbannt, und Forscher warnen vor der Überwachung der Webaktivitäten der Nutzer.

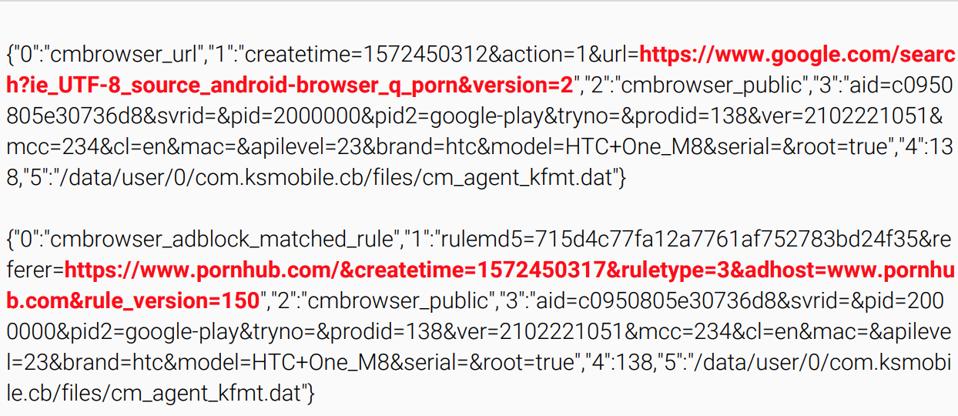

White Ops

Nicht nur Clean Master hat laut Cirlig die Webaktivitäten der Nutzer überwacht. Drei andere Cheetah-Produkte – CM Browser, CM Launcher und Security Master – mit Hunderten von Millionen Downloads haben laut Cirlig dasselbe getan. Er untersuchte die Anwendungen im vergangenen Jahr, um das Verhalten zu entdecken, bevor er seine Ergebnisse mit Forbes teilte. Er fand heraus, dass Cheetah die Informationen von den Geräten sammelt, die Daten verschlüsselt und sie an einen Webserver – ksmobilecom – sendet. Durch Reverse Engineering dieses Verschlüsselungsprozesses konnte er feststellen, welche Daten von den Telefonen der Benutzer abgegriffen wurden.

„Technisch gesehen haben sie eine Datenschutzrichtlinie, die so ziemlich alles abdeckt und ihnen einen Blankoscheck für die Exfiltration von allem gibt“, sagt Cirlig. „Ich kann nicht mit Sicherheit sagen, wogegen sie verstoßen. Es ist nur so, dass sie in einer Grauzone spielen, und es liegt an Forschern wie uns, aufzustehen und sie zurechtzuweisen, wenn sie glauben, dass sie die Grenze überschreiten. Ich persönlich denke, dass sie die Grenze überschreiten.“

Cheetahs Antwort

Cheetah sagt, dass es den Webverkehr der Nutzer und andere Daten sammelt, dies aber hauptsächlich aus Sicherheitsgründen tut. So wird beispielsweise das Internet-Browsing überwacht, um sicherzustellen, dass die von den Nutzern besuchten Websites nicht gefährlich sind. Cheetah tut dies auch, um bestimmte Dienste anzubieten, wie z. B. Vorschläge für aktuelle Suchanfragen.

Was den Zugriff auf die Namen von Wi-Fi-Netzwerken angeht, so erklärte Cheetah gegenüber Forbes, dass die Gründe dafür ähnlich seien: um zu verhindern, dass sich Nutzer bösartigen Wi-Fi-Netzwerken anschließen. „Wir sammeln keine Daten, um die Privatsphäre der Nutzer zu verfolgen, und wir haben auch nicht die Absicht, dies zu tun“, sagte ein Sprecher.

Das Unternehmen sagt, dass es alle lokalen Datenschutzgesetze einhält, die privaten Daten der Nutzer nicht verkauft und die Informationen nicht an einen chinesischen Server zurücksendet, sondern an ein Amazon Web Services-System außerhalb des Landes. Cirlig wies jedoch darauf hin, dass die Domain, über die die Informationen weitergeleitet wurden, in China registriert war. Und Cheetah selbst hat seinen Sitz in Peking.

‚Kein guter Grund, Daten zu sammeln‘

Zwei unabhängige Sicherheitsforscher und Cirlig sagen, dass es viel sicherere Wege gibt, die Informationen zu sammeln. Für Websites und Wi-Fi-Hotspots könnten sie die Informationen in „Hashes“ umwandeln, d. h. in Pakete aus zufälligen Buchstaben und Zahlen, die die Websites repräsentieren. Maschinen können diese Hashes lesen und mit Datenbanken abgleichen, in denen Hashes von zuvor als bösartig gekennzeichneten Websites oder Wi-Fi-Netzwerken gespeichert sind, ohne dass ein Mensch sie sehen muss. (Cheetah sagt, dass Hashes seine Sicherheitsprüfungen verkomplizieren würden, da es auf subtile Änderungen in Wi-Fi-Namen achten muss, z. B. wenn eine Null in ein „o“ umgewandelt wird, oder auf bisher unbekannte bösartige Websites.)

Will Strafach, Gründer der iOS-Sicherheits-App Guardian und Forscher in Sachen Smartphone-Datenschutz, sagte, es gebe „keinen guten Grund, diese Informationen zu sammeln“

Graham Cluley, ein Sicherheitsanalyst, der einen Großteil seiner Karriere bei Antiviren-Unternehmen verbracht hat, sagte, eine solche Datenerfassung sei „eindeutig ein Problem“. Es gibt Möglichkeiten für ein Sicherheitsunternehmen, nach Bedrohungen zu suchen, ohne so viele Informationen zu sammeln, die möglicherweise dazu verwendet werden könnten, die Privatsphäre der Nutzer zu verletzen.“

„Selbst wenn die Apps selbst um Erlaubnis bitten, würde ich hoffen, dass ein Sicherheitsprodukt erklären würde, warum es bestimmte Daten benötigt, und versuchen würde, seine Datensammelwut zu rechtfertigen“, fügte Cluley hinzu.

Was ist das Missbrauchspotenzial?

In Anbetracht des Umfangs der von Cheetah gesammelten Informationen wäre es möglich, einen Benutzer zu de-anonymisieren, indem man seine Web-Browsing-Gewohnheiten, seine Wi-Fi-Zugangspunkte und die Identifikationsnummern seiner Telefone durchsucht, so Cirlig.

„Das Problem ist, dass sie das Benutzerverhalten – welche Apps ihre Zielgruppe verwendet, welche Websites sie besucht und so weiter – mit spezifischen Daten korrelieren, die sehr leicht mit einer realen Person hinter dem Telefon in Verbindung gebracht werden können. . . Selbst wenn Sie also jede Art von Verfolgung verhindern wollen, reicht es nicht aus, Ihr Telefon zu ändern, sondern die gesamte Infrastruktur, die Sie nutzen.

„Selbst wenn sie aus irgendeinem Grund alle persönlichen Daten auf der Serverseite ablegen, erlaubt ihnen die erschreckend große Installationsbasis immer noch, ihre entpersonalisierten Daten im Stil von Cambridge Analytica zu nutzen.“

Protokolle der Google-Suchverfolgung von Cheetah Mobile über sein CM-Browser-Tool. Cheetah sagt, dass es … Nutzer verfolgen muss, um nützliche Funktionen und Sicherheitsvorkehrungen bereitzustellen.

White Ops

White Ops sagte, dass es Google bereits im Dezember über dieses Verhalten informiert hat. Im Februar entdeckte Cheetah, dass seine Google Play Store-, AdMob- und AdManager-Konten gesperrt worden waren. Google hat nicht auf die Fragen von Forbes geantwortet, ob die Warnungen von White Ops zum Verbot von Cheetah geführt haben.

Cheetah, das seit Mai 2014 an der New Yorker Börse notiert ist, hat gegen die Entscheidung von Google Berufung eingelegt und behauptet, mit dem Tech-Giganten zusammenzuarbeiten, um seine Bedenken auszuräumen. Wenn es keinen Weg zurück zu Google Play findet, wird das Verbot eine ernsthafte Delle in seinen Einnahmen verursachen. In den ersten neun Monaten des Jahres 2019 stammte fast ein Viertel der Einnahmen von Cheetah Mobile aus von Google gehosteten Diensten.