Microsoft 365 bietet eine Vielzahl von Lizenzen zur Auswahl. Wenn Sie planen, einige Schutzfunktionen für Ihre Benutzer in der Cloud bereitzustellen und einen Vergleich von Azure AD Premium P1 vs. P2 durchzuführen, wird dieser Artikel Sie zweifellos interessieren. Wenn Sie über die Unterschiede zwischen den Lizenzen Azure AD Premium P1 und P2 verwirrt sind, bleiben Sie hier.

Inhaltsverzeichnis

- Voraussetzungen

- In anderen Diensten enthalten

- Erkennung riskanter Konten

- Berichte

- Bericht über gefährdete Benutzer

- Bericht über riskante Anmeldungen

- Bericht über Risikoerkennung

- Identitätsschutzrichtlinien

- Benutzerrisikorichtlinie

- Richtlinie für Anmeldungsrisiken

- Richtlinie zur MFA-Registrierung

- Benutzerdefinierte Richtlinien für bedingten Zugriff

- Identitätsschutzwarnungen

- Warnungen für gefährdete Benutzer

- Wöchentliche Übersichts-E-Mail

- Azure AD Privileged Identity Management (PIM)

- Access Reviews

- Zusammenfassung

- Weiterführende Literatur

Voraussetzungen

Um alle in diesem Artikel besprochenen Dienste nutzen zu können, stellen Sie bitte sicher, dass Sie die folgenden Voraussetzungen im Vorfeld erfüllt haben.

- Ein Azure-Abonnement:

- Sie sind im Azure-Portal mit einem Benutzerkonto mit der globalen Admin-Rolle angemeldet.

In anderen Diensten enthalten

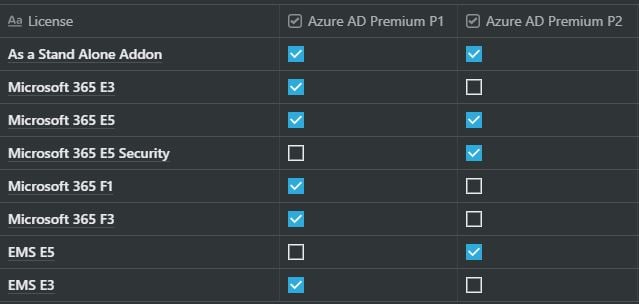

Wenn Sie die Lizenzen Azure AD Premium P1 und Azure AD Premium P2 nicht speziell erworben haben, haben Sie sie möglicherweise bereits und wissen es nur nicht. Diese beiden Lizenzen sind tatsächlich in anderen Microsoft 365-Diensten enthalten, wie unten gezeigt.

Azure AD Premium P1 und Azure AD Premium P2 sind die Lizenzen, die den erweiterten Identitätsschutzanforderungen von Unternehmen gerecht werden.

AAD Premium Plan 2 verfügt über alle Funktionen von P1, fügt jedoch weitere Sicherheitsfunktionen hinzu, nämlich:

- Erkennung von Schwachstellen und riskanten Konten

- Privileged Identity Management (PIM)

- Zugriffsüberprüfungen

Stellen Sie sich diese Fragen, wenn Sie sich für P2 gegenüber P1 entscheiden.

- Möchten Sie riskante Konten in Ihrem Mieter erkennen?

- Möchten Sie über Risiken wie Passwort-Spray-Angriffe, atypische Reisen, durchgesickerte Zugangsdaten usw. informiert werden?

- Erfüllen die allgemeinen Richtlinien für den bedingten Zugriff Ihre Sicherheitsanforderungen?

- Oder möchten Sie, dass die Richtlinien für den bedingten Zugriff erweitert werden, um auch den Zugriff für riskante Anmeldungen zu sperren?

- Erfüllt MFA allein Ihre Anforderungen, was die Sicherung von Administratorkonten betrifft?

- Oder möchten Sie eine weitere Schutzebene über „Privilege Identity Management“ hinzufügen?

Diese Fragen lassen sich beantworten, wenn Sie wissen, was diese Sicherheitsmechanismen bieten und wie Sie sie einsetzen können, um Ihre Ziele zu erreichen.

Im weiteren Verlauf dieses Artikels werden Sie alle verschiedenen Dienste kennenlernen, die Sie mit der P2-Lizenz erhalten.

Erkennung riskanter Konten

Wenn Sie damit einverstanden sind, die Anmeldungen von Benutzern in Azure zu überprüfen und dann auf dieser Grundlage manuell Maßnahmen zu ergreifen, können Sie sich auch für die Azure AD Premium P1-Lizenz entscheiden. Wenn Sie jedoch:

- Risikorichtlinien und zugehörige Aktionen für Benutzerkonten erstellen

- Zugriffsrichtlinien auf der Grundlage riskanter Anmeldungen verwenden

- den Azure-Sicherheitsbericht überprüfen

Azure AD Premium P2 wäre die richtige Lizenz für Ihre Umgebung.

Lassen Sie uns diese erweiterten Funktionen durchgehen. Angenommen, Sie sind im Azure-Portal angemeldet, gehen Sie zu Identitätsschutz, wo Sie alle unten aufgeführten Funktionen finden.

Berichte

Im AAD Premium P2-Plan stehen drei Arten von Berichten zur Verfügung.

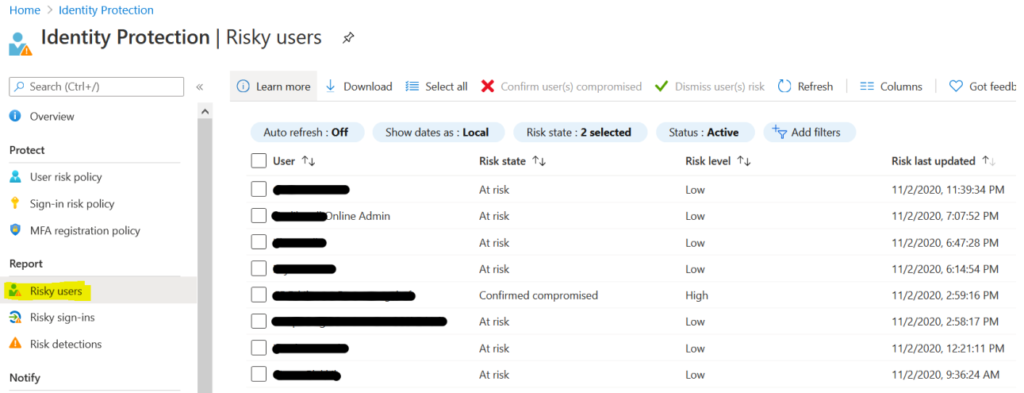

Bericht über gefährdete Benutzer

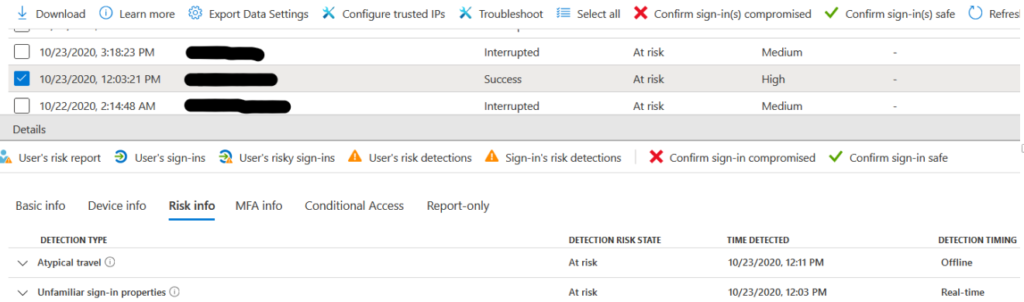

Dieser Bericht zeigt die Benutzerkonten an, bei denen die Gefahr besteht, dass sie gefährdet sind. Hier ein Beispiel:

Ein Administrator kann diesen Bericht überprüfen und dann über die nächsten Maßnahmen entscheiden. Die Risikostufen können niedrig, mittel und hoch sein. Verschiedene Aktivitäten tragen zum Schweregrad der Stufen bei.

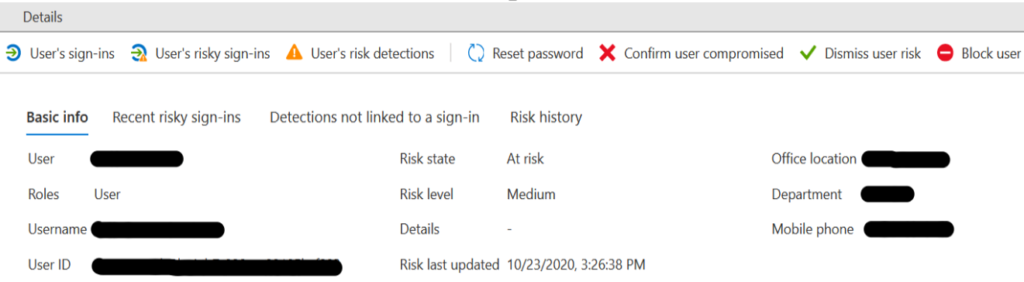

Admins können Maßnahmen auf der Grundlage von Risikofaktoren ergreifen. Im folgenden Beispiel können Sie den Benutzer sperren, dies als falsches Positiv markieren oder sogar bestätigen, dass das Benutzerkonto kompromittiert ist.

Sie haben auch die Möglichkeit, die erkannten Risiken und die riskanten Anmeldungen weiter zu überprüfen.

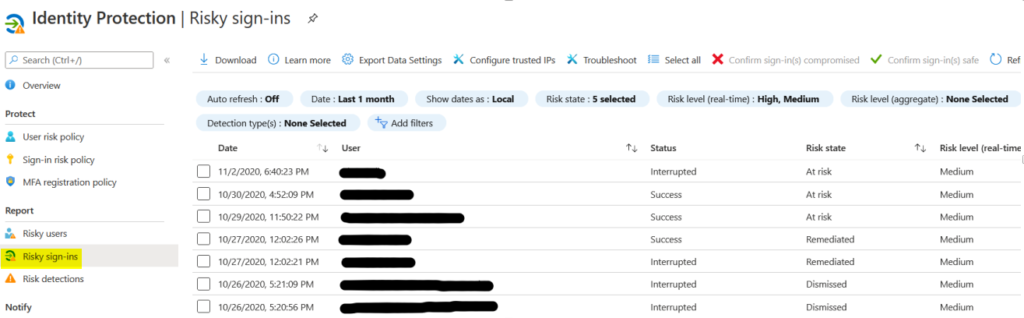

Bericht über riskante Anmeldungen

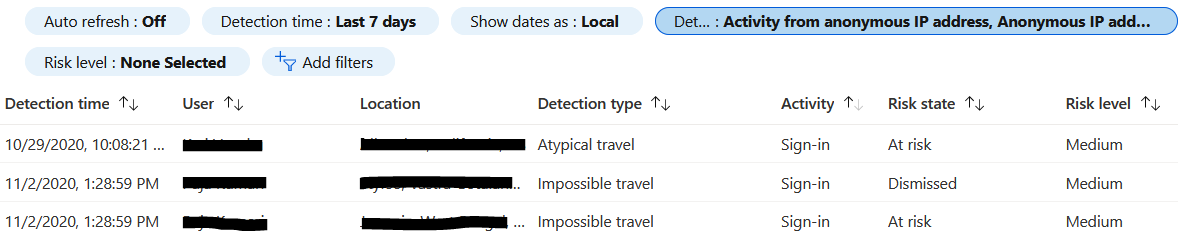

Einige Anmeldungen können verdächtig sein. Mit dem Bericht über riskante Anmeldungen können Sie diese leicht erkennen, wie unten gezeigt.

Der folgende Screenshot zeigt die Details einer riskanten Anmeldung eines Benutzers. Diese Anmeldung wurde als hochriskant eingestuft und ist mit zwei Risiken behaftet. Sie haben hier die gleichen Möglichkeiten wie im Abschnitt „Riskante Benutzer“.

Bericht über Risikoerkennung

Dieser Bericht zeigt die Art des erkannten Risikos. Er kann nützlich sein, wenn Sie sich die Aktivitäten ansehen möchten, die diese Art von Warnung in Ihrer Organisation auslösen.

Identitätsschutzrichtlinien

Wenn Ihnen erweiterte Berichte nicht zusagen, dann vielleicht eine Reihe von Identitätsschutzrichtlinien.

In Azure finden Sie unsere verschiedenen Arten von Identitätsschutzrichtlinien, die ausschließlich in der AAD Premium P2-Lizenz verfügbar sind.

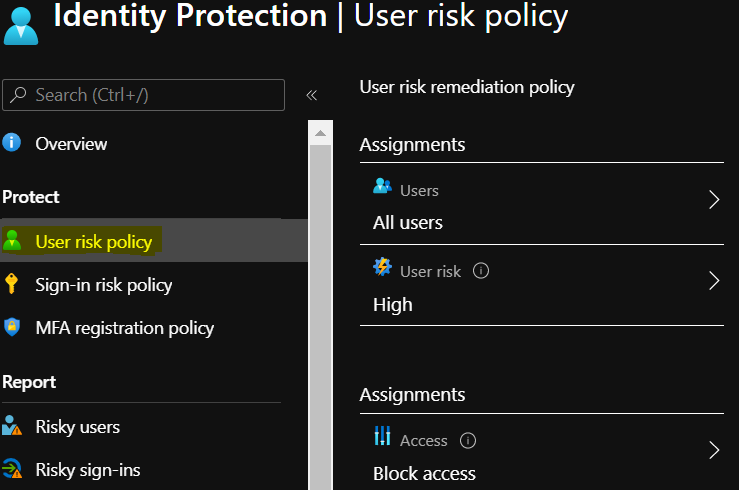

Benutzerrisikorichtlinie

Wenn Sie einige vorher festgelegte Aktionen für Konten durchführen möchten, die als „riskant“ eingestuft werden, müssen Sie die Benutzerrisikorichtlinie definieren. Diese Richtlinie ist standardmäßig aktiviert; Sie können sie jedoch an Ihre Anforderungen anpassen.

In dieser Abbildung sehen Sie eine Richtlinie, die auf alle Benutzer angewendet wird. Die Richtlinie ist nur anwendbar, wenn der Risikograd „hoch“ ist und die Aktion darin besteht, den Zugang zu sperren. Andere Optionen wie Zugriff zulassen und Zurücksetzen des Kennworts sind ebenfalls verfügbar.

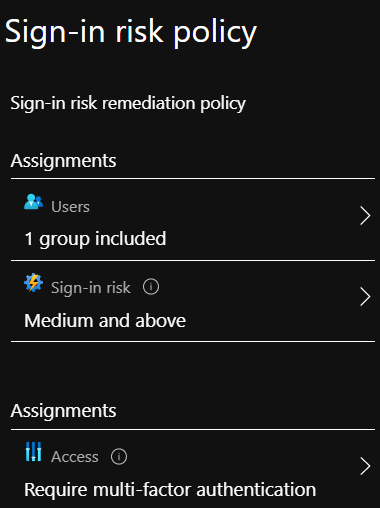

Richtlinie für Anmeldungsrisiken

Eine Standardrichtlinie ist verfügbar, um Ihre Maßnahmen für Benutzer mit riskanten Anmeldungen zu bestimmen. In dem Beispiel hier sehen Sie, dass die Richtlinie auf eine Gruppe angewendet wird. Sie besagt auch, dass sie für Benutzerkonten mit einem mittleren und höheren Anmeldungsrisiko nützlich ist. Schließlich besteht die Aktion darin, MFA zu erzwingen.

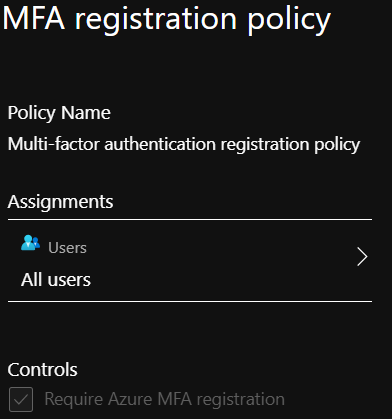

Richtlinie zur MFA-Registrierung

Wenn Sie die MFA-Registrierung für eines oder mehrere Ihrer Konten verlangen möchten, können Sie diese Anforderung über die MFA-Registrierungsrichtlinie wie unten gezeigt festlegen. Sie können MFA für alle Benutzer oder eine Gruppe von Benutzern mit dieser Richtlinie aktivieren.

Benutzerdefinierte Richtlinien für bedingten Zugriff

Wenn Sie eine granulare Zugriffskontrolle ausüben möchten, indem Sie Richtlinien auf einige Benutzer anwenden und auf andere nicht, müssen Sie eine benutzerdefinierte Richtlinie für bedingten Zugriff verwenden.

Vielleicht bemerken Sie mehrere Benutzer mit Anmeldungsrisiken und Benutzer, die aufgrund mehrfacher Anmeldungen in ihren ActiveSync-Profilen als riskant aufgeführt sind. Sie sehen auch, dass fast alle dieser Versuche aus drei bestimmten Ländern unternommen wurden.

Sie können eine bedingte Richtlinie erstellen, um MFA immer dann zu erzwingen, wenn es Benutzer gibt, die als hoch riskant eingestuft werden, und wenn das Anmeldungsrisiko ebenfalls hoch ist. Eine weitere hier hinzugefügte Bedingung ist, dass die Richtlinie greifen soll, wenn eine ActiveSync-Verbindung aus diesen drei Ländern stammt.

Identitätsschutzwarnungen

Wenn Sie regelmäßig über riskante Anmeldungen benachrichtigt werden müssen, ist eine weitere praktische Funktion, die mit der P2-Lizenz geliefert wird, die Identitätsschutzwarnungen.

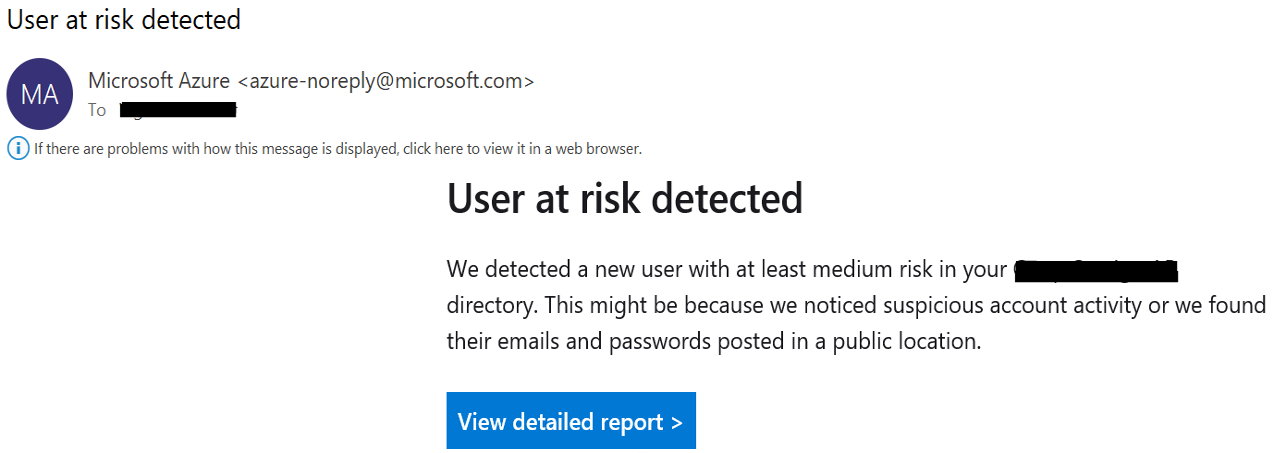

Warnungen für gefährdete Benutzer

Diese Warnungen sind standardmäßig in Mietern mit AAD Premium P2-Lizenzen konfiguriert. Warnungen werden standardmäßig an globale Administratoren, Sicherheitsadministratoren und Sicherheitsleser gesendet. Die Risikostufe kann nach Bedarf eingestellt werden.

Die E-Mail wird im folgenden Format empfangen:

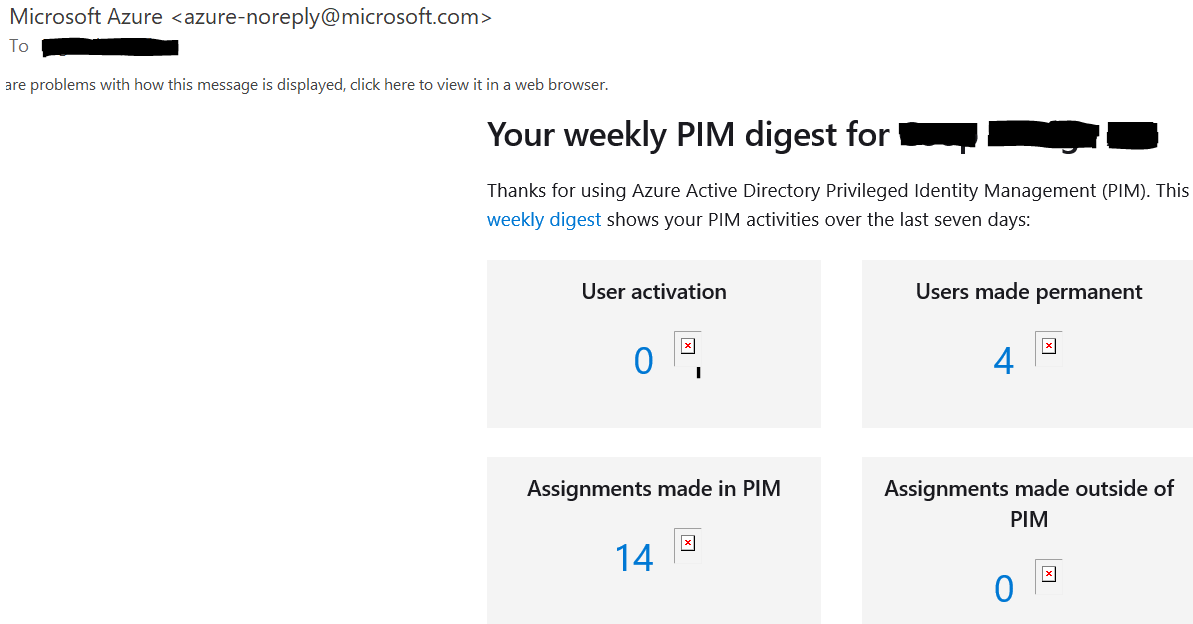

Wöchentliche Übersichts-E-Mail

Dieser Bericht wird ebenfalls an dieselben Administratoren gesendet, wie im vorherigen Abschnitt erwähnt. Die E-Mail enthält neue riskante Benutzer und riskante Anmeldungen. Sie enthält auch Informationen über Administratorrollenzuweisungen, die außerhalb der privilegierten Identitätsverwaltung vorgenommen wurden. Wir werden das PIM im nächsten Abschnitt behandeln.

Azure AD Privileged Identity Management (PIM)

Die Sicherung von Administratorkonten ist entscheidend. Azure AD PIM ist eine Funktion, die den Sicherheitsschutz erhöht.

Es gibt mehrere Gründe, diese Funktion vom Standpunkt der Sicherheit aus zu betrachten. PIM leistet Folgendes:

- Kann verwendet werden, um einen genehmigungsbasierten Zugriff auf Ressourcen bereitzustellen.

- Der Zugriff kann zeitlich begrenzt werden, was bedeutet, dass der Zugriff nach einer bestimmten Zeit automatisch abläuft.

- Admins müssen den Grund für die Aktivierung der spezifischen Rollen angeben.

- MFA würde während der Aktivierung einer Rolle erzwungen werden.

- Globale Admins und Sicherheitsadmins werden per E-Mail benachrichtigt, wenn eine Rolle über PIM aktiviert wird.

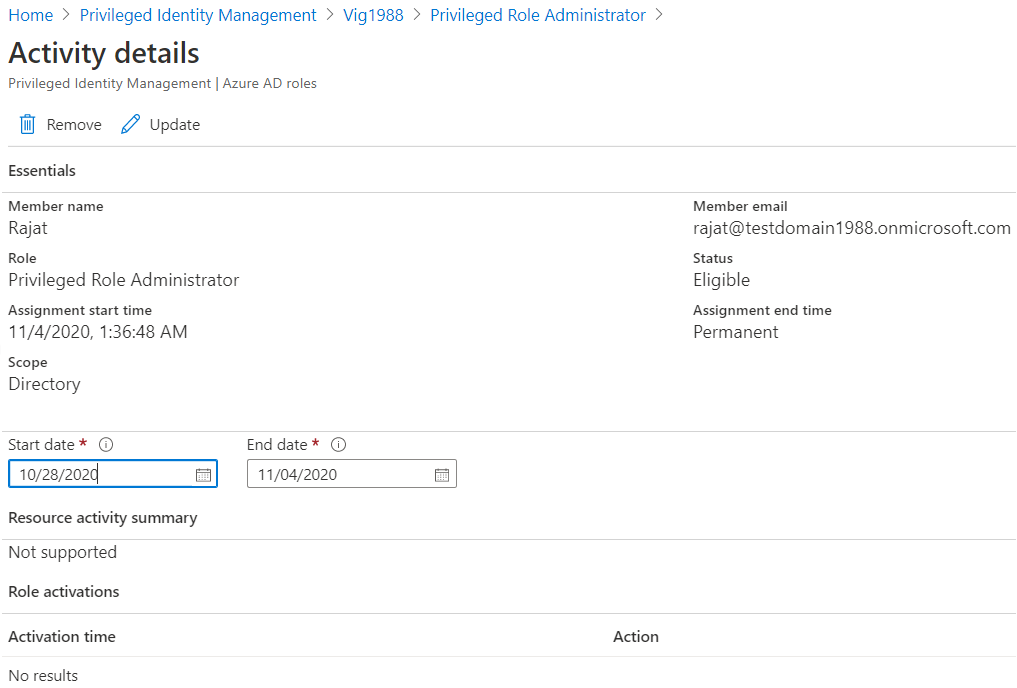

Das Hinzufügen eines Benutzers zu PIM wird wie folgt dargestellt:

- Zugriff auf das PIM-Blade in Azure.

- Klicken Sie auf „Azure AD Roles.“

- Wählen Sie „Roles.“

- Klicken Sie auf „Privileged Role Administrator.

- Klicken Sie auf „Zuweisungen hinzufügen“ und wählen Sie den Benutzer aus, für den Sie PIM aktivieren möchten, und gehen Sie auf „Weiter“.

- Bestätigen Sie auf der nächsten Seite, ob es sich um eine „permanente“ oder eine „berechtigte“ Rolle handeln soll.

PIM ist ein leistungsfähiges Tool zur Steuerung des Zugriffs auf kritische Ressourcen im Mandanten.

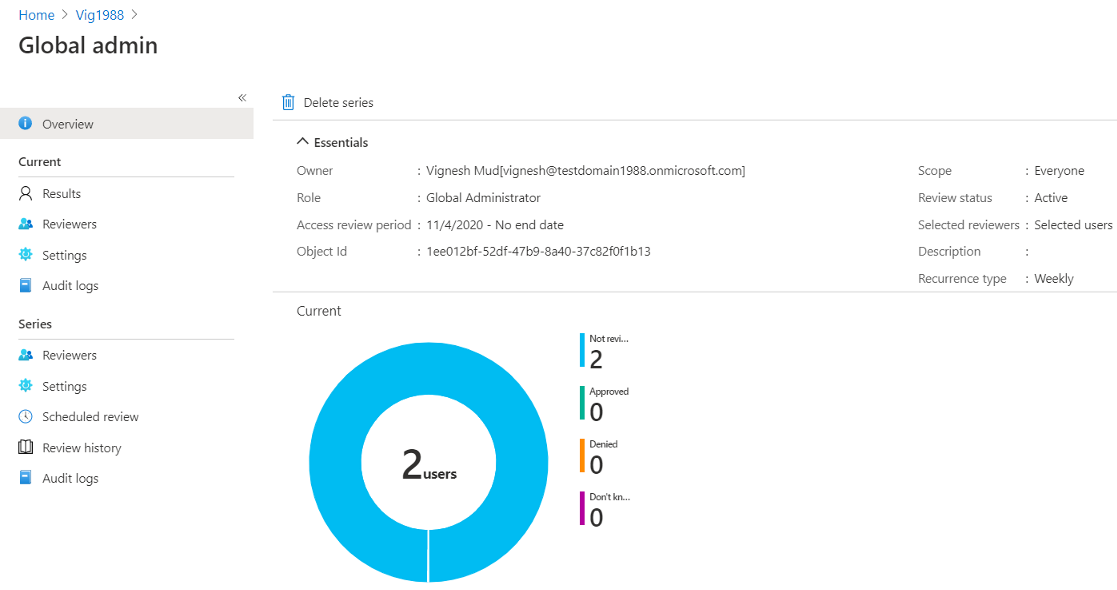

Access Reviews

Wenn Sie sicherstellen wollen, dass beim Onboarding und Offboarding von Mitarbeitern auch deren Admin-Account-Rollen überprüft werden, dann helfen Ihnen Access Reviews sicherlich weiter.

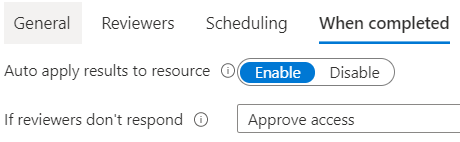

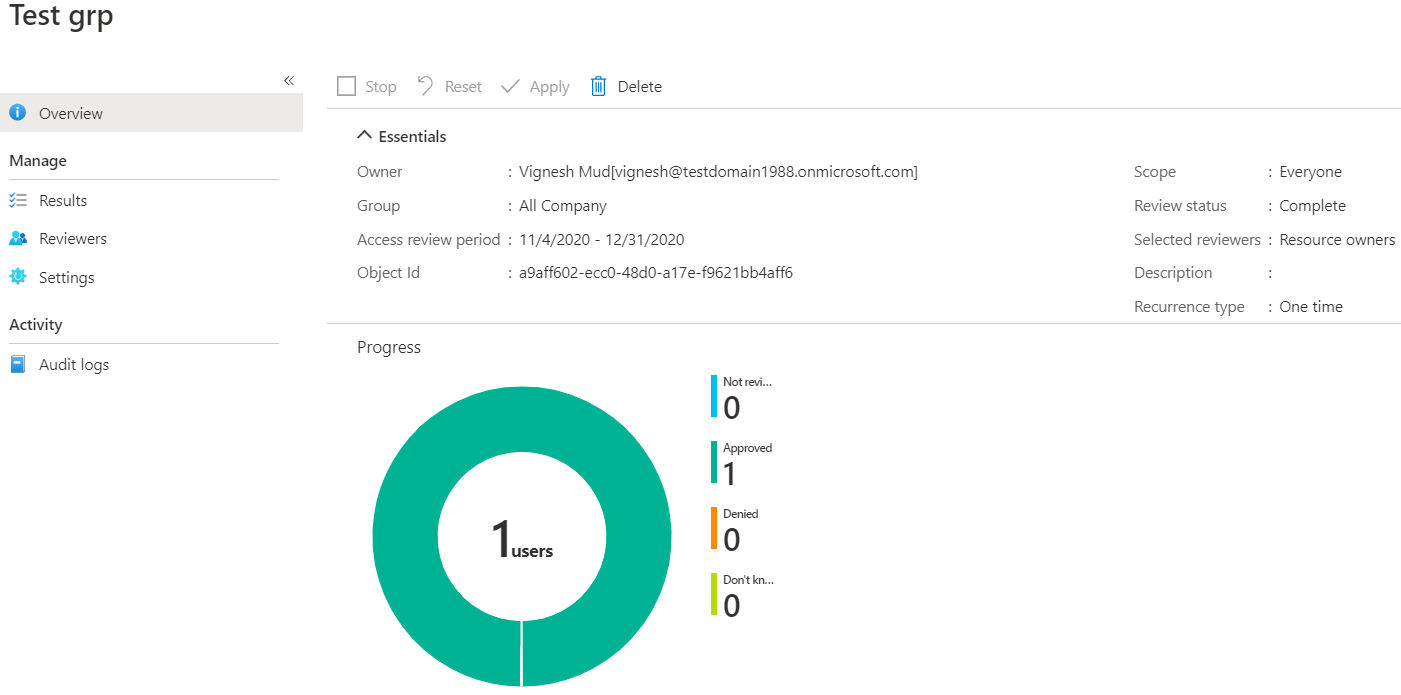

Access Reviews können für Gruppen und Admin-Rollen erstellt werden. Diese Überprüfungen helfen uns zu verstehen, ob die vorhandenen Admins die betreffende Rolle noch benötigen. Ich habe zum Beispiel eine Zugriffsüberprüfung erstellt, um die Rolle des Lobal-Admins zu überprüfen.

Jetzt können Sie von hier aus entscheiden, ob das Ergebnis der Zugriffsüberprüfung genehmigt oder verweigert wird. Außerdem gibt es Einstellungen für die Zeit nach dem Abschluss.

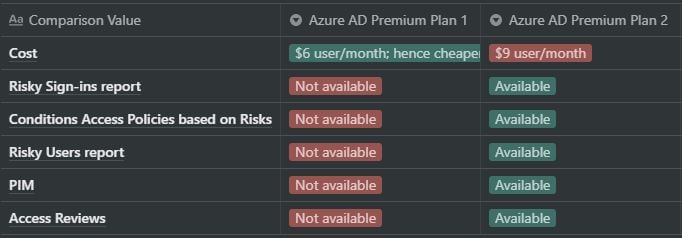

Zusammenfassung

Azure AD Premium Plan 1 und Plan 2 sind in vielerlei Hinsicht ähnlich. Die AAD Premium P1-Lizenz bietet viele Sicherheitsfunktionen wie Passwortschutz, Self-Service-Passwortrücksetzung, bedingten Zugriff und hybride Identitäten, um nur einige zu nennen. Meiner Erfahrung nach sollte diese Lizenz für viele Unternehmen ausreichen.

Die Bereiche, in denen die AAD Premium P2-Lizenz gegenüber P2 punktet, sind jedoch in Bezug auf die Sicherheit ziemlich bedeutend.

Hauptunterschiede zwischen AAD Premium P1 und P2 sind wie folgt:

Azure AD Premium Plan 2 verfügt über umfangreichere Sicherheitsfunktionen, die jedoch im Vergleich zu Azure AD Premium Plan 1 mit zusätzlichen Kosten verbunden sind. Daher müssen Sie die Vor- und Nachteile abwägen, bevor Sie sich für eine der beiden Varianten entscheiden.

Weiterführende Literatur

Um dieses Thema zu vertiefen, können Sie auf die folgenden Links verweisen:

- Azure Active Directory Preise