Google slår hårdt ned på virksomheder, der overtræder reglerne om beskyttelse af personlige oplysninger og annonceringssvindel. Cheetah … Mobile, som henter en fjerdedel af sine indtægter via Google-forretninger, mærker smerten. (Foto af Jaap Arriens/NurPhoto via Getty Images)

NurPhoto via Getty Images

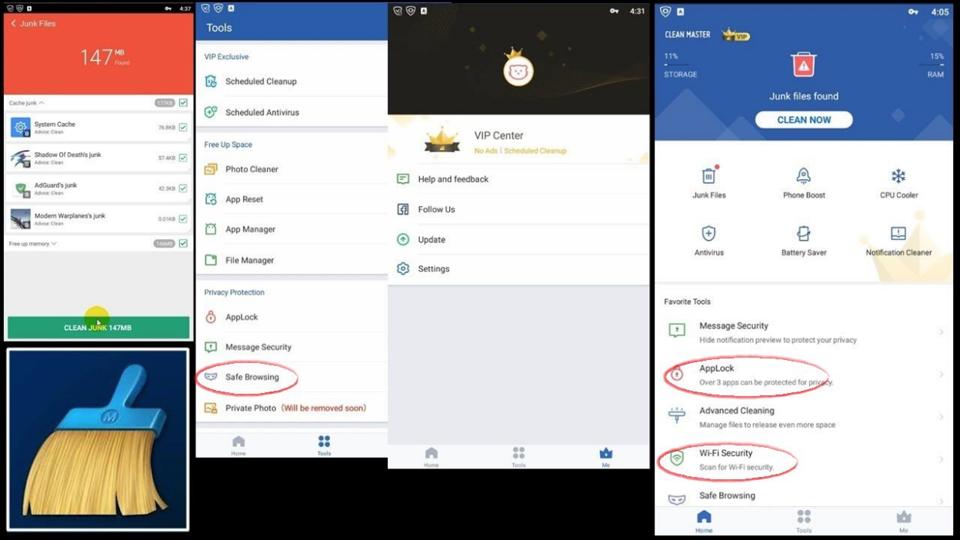

I februar smed Google 600 apps ud af sin Play-butik. Blandt disse var en app kaldet Clean Master, et sikkerhedsværktøj, der lovede antivirusbeskyttelse og privat browsing. Den havde mere end 1 milliard installationer, før den blev smidt ud, og på trods af Googles forbud er den en af Androids mest downloadede apps nogensinde og kører sandsynligvis stadig på millioner af telefoner.

Mens Google ikke har kommenteret, hvad den vidste om appen, der er skabt af kinesiske Cheetah Mobile, har Forbes erfaret, at et sikkerhedsfirma har givet techgiganten beviser for, at værktøjet indsamlede alle mulige data om privat brug af internettet.

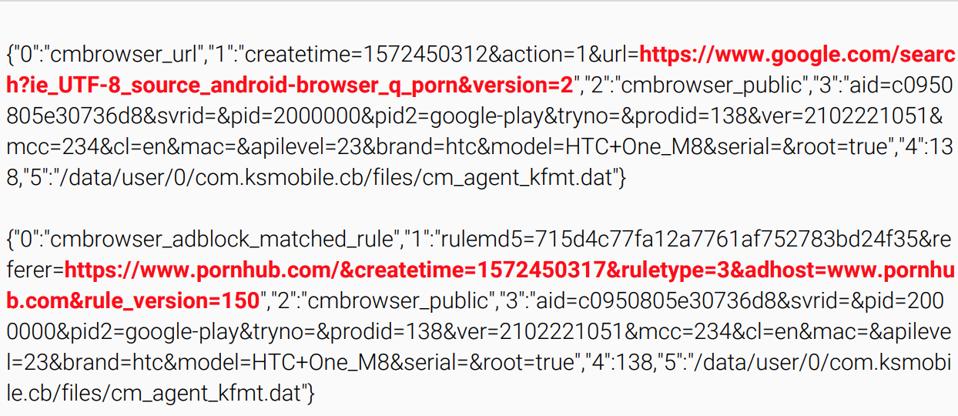

Det omfatter, hvilke websteder brugerne besøgte fra den “private” browser i appen, deres søgemaskineforespørgsler og deres navne på Wi-Fi-adgangspunkter, helt ned til mere detaljerede oplysninger som f.eks. hvordan de rullede på de besøgte websider, ifølge sikkerhedsfirmaets forsker, som også har givet oplysningerne til Forbes.

Cheetah, et børsnoteret selskab, der tæller den kinesiske teknologigigant Tencent som en stor investor, siger, at det er nødvendigt at overvåge brugerne for at holde dem sikre og tilbyde dem nyttige tjenester.

Men undersøgelsen, der er udført af Gabi Cirlig, en forsker ved cybersikkerhedsvirksomheden White Ops, kommer efter tidligere påstande om potentielle problemer med privatlivets fred i forbindelse med Cheetahs apps. I 2018 smed Google sin CM File Manager-app ud af sin app-butik på grund af brud på sine politikker om reklamesvindel. (På det tidspunkt benægtede Cheetah som svar på en rapport fra Buzzfeed News, at det havde mulighed for at påstå falske annonceklik med henblik på profit, sådan som det blev påstået). Sidste år advarede VPNpro om mulige “farlige” tilladelser, som enhederne krævede, f.eks. muligheden for at installere apps.

Cheetah Mobile’s Clean Master var en af de mest populære Android-apps nogensinde. Men den er blevet … forbudt fra Google Play-butikken, og forskere advarer om dens overvågning af brugernes webaktivitet.

White Ops

Det er ikke kun Clean Master, der har holdt øje med brugernes webaktivitet, ifølge Cirlig. Tre andre Cheetah-produkter – CM Browser, CM Launcher og Security Master-apps med hundredvis af millioner af downloads – har ifølge Cirlig gjort det samme. Han undersøgte programmerne sidste år for at opdage denne adfærd, inden han delte sin forskning med Forbes. Han fandt ud af, at Cheetah indsamlede oplysninger fra enhederne, krypterede dataene og sendte dem til en webserver – ksmobilecom. Ved at lave reverse engineering af denne krypteringsproces kunne han fastslå, hvilke data der blev indsamlet fra brugernes telefoner.

“Teknisk set har de en fortrolighedspolitik, der dækker stort set alt og giver dem en blankocheck til at exfiltrere alt”, siger Cirlig. “Jeg kan ikke vide med sikkerhed, hvad de krænker. Det er bare det, at de spiller bold i en gråzone, og det er op til forskere som os at rejse sig og råbe vagt i gevær, når de mener, at de overskrider grænsen. Personligt mener jeg, at de overskrider grænsen.”

Cheetahs svar

Cheetah siger, at det indsamler brugernes webtrafik og andre data, men at det i høj grad sker af sikkerhedshensyn. F.eks. overvåger den internetbrowsing for at sikre, at de websteder, som brugerne besøger, ikke er farlige. Den gør det også for at kunne tilbyde visse tjenester som f.eks. at foreslå de seneste trendsøgninger.

Med hensyn til adgang til Wi-Fi-netværksnavne fortalte Cheetah til Forbes, at begrundelsen var stort set den samme: at forhindre brugere i at tilslutte sig ondsindede Wi-Fi-netværk. “Vi indsamler ikke data for at spore brugernes privatliv, og det har vi heller ikke til hensigt at gøre,” sagde en talsmand.

Selskabet siger, at det overholder alle lokale love om beskyttelse af personlige oplysninger, at det ikke sælger brugernes private data og ikke sender oplysninger tilbage til en kinesisk server, men til et Amazon Web Services-system uden for landet. Cirlig bemærkede dog, at det domæne, hvor oplysningerne blev videresendt, var registreret i Kina. Og Cheetah selv er baseret i Beijing.

“Ingen god grund til at indsamle data”

To uafhængige sikkerhedsforskere og Cirlig siger, at der er langt mere sikre måder at indsamle oplysningerne på. For websteder og for Wi-Fi-hotspots kunne de omdanne oplysningerne til “hashes” – stykker af tilfældige bogstaver og tal, der repræsenterer webstederne. Maskiner kan læse dem og kontrollere sådanne hashes i forhold til databaser med hashes af tidligere markerede skadelige websteder eller Wi-Fi-netværk, uden at det er nødvendigt for mennesker at se dem. (Cheetah siger, at hashes ville komplicere sikkerhedskontrollen, da den skal holde øje med subtile ændringer i Wi-Fi-navne, f.eks. når et nul ændres til et “o”, eller tidligere ukendte ondsindede websteder.)

Will Strafach, grundlægger af Guardian iOS-sikkerhedsappen og forsker i smartphone-privatlivsproblemer, sagde, at der ikke var “nogen god grund til at indsamle disse oplysninger.”

Graham Cluley, en sikkerhedsanalytiker, der tilbragte en stor del af sin karriere med at arbejde for anti-virusfirmaer, sagde, at en sådan dataindsamling var “klart et problem”. Der er måder, hvorpå et sikkerhedsfirma kan kontrollere for trusler uden at skulle indsamle så mange oplysninger, som potentielt kan bruges til at mindske brugernes privatliv.”

“Selv hvis apps selv beder om tilladelser, ville jeg håbe, at et sikkerhedsprodukt ville forklare, hvorfor det havde brug for visse data og forsøge at retfærdiggøre sin datasnask,” tilføjede Cluley.

Hvad er potentialet for misbrug?

Med henvisning til bredden af de oplysninger, der indsamles af Cheetah, ville det være muligt at af-anonymisere en bruger ved at se på tværs af deres web browsing-vaner, deres Wi-Fi-adgangspunkter og identifikationsnumrene på deres telefoner, sagde Cirlig.

“Problemet er, at de korrelerer brugeradfærd – hvilke apps deres målgruppe bruger, hvilke websteder de surfer på og så videre – med specifikke data, der meget let kan knyttes til en rigtig person bag telefonen. . . Så selv hvis du ønsker at forhindre enhver form for sporing, er det ikke nok at ændre din telefon, men faktisk hele den infrastruktur, som du bruger.

“Selv hvis de af en eller anden grund kasserer alle de personlige data på serversiden, giver den skræmmende store installationsbase dem stadig mulighed for at udnytte deres afpersonaliserede data i Cambridge Analytica-stil.”

Logs over Cheetah Mobile’s sporing af Google-søgninger via deres CM Browser-værktøj. Cheetah siger, at det er nødvendigt at … spore brugere for at levere nyttige funktioner og sikkerhedsbeskyttelse.

White Ops

White Ops sagde, at det informerede Google om adfærden tilbage i december. I februar opdagede Cheetah, at dets Google Play Store-, AdMob- og AdManager-konti var blevet suspenderet. Google havde ikke svaret på Forbes’ spørgsmål om, hvorvidt White Ops’ advarsler førte til Cheetahs forbud.

Cheetah, der har været noteret på New York-børsen siden maj 2014, appellerer Googles beslutning og hævder at samarbejde med techgiganten om at løse sine problemer. Hvis den ikke finder en vej tilbage til Google Play, vil forbuddet gøre et alvorligt indhug i dens indtægter. I de første ni måneder af 2019 kom næsten en fjerdedel af Cheetah Mobile’s indtægter fra Google-hostede tjenester.