Microsoft 365 tilbyder et utal af forskellige licenser at vælge imellem. Hvis du planlægger at implementere nogle beskyttelsesfunktioner til dine brugere i skyen og foretager en sammenligning af Azure AD Premium P1 vs P2 vil denne artikel utvivlsomt interessere dig. Hvis du er forvirret over forskellene mellem Azure AD Premium P1- og P2-licenser, skal du blive hængende.

Indholdsfortegnelse

- Forudsætninger

- Inkluderet med andre tjenester

- Opdagelse af risikable konti

- Rapportering

- Rapport om risikable brugere

- Rapport om risikable sign-ins

- Rapport om risikodetektioner

- Politikker for identitetsbeskyttelse

- Politik for brugerrisiko

- Politik for risiko ved login

- Politik for MFA-registrering

- Brugerdefinerede betingede adgangspolitikker

- Advarsler om identitetsbeskyttelse

- Advarsler om brugere i risiko

- Weekly Digest Email

- Azure AD Privileged Identity Management (PIM)

- Adgangsanmeldelser

- Resumé

- Yderligere læsning

Forudsætninger

For at få vist alle de tjenester, der behandles i denne artikel, skal du sikre dig, at du har følgende forudsætninger opfyldt på forhånd.

- Et Azure-abonnement:

- Du er logget ind på Azure-portalen med en brugerkonto med den globale administratorrolle.

Inkluderet med andre tjenester

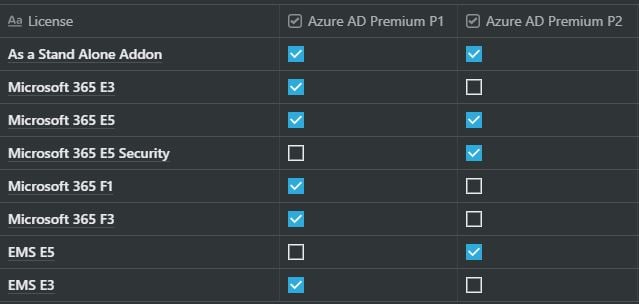

Hvis du ikke har købt Azure AD Premium P1- og Azure AD Premium P2-licenserne specifikt, har du dem måske allerede og ved det bare ikke. Disse to licenser er faktisk inkluderet sammen med andre Microsoft 365-tjenester, som vist nedenfor.

Azure AD Premium P1 og Azure AD Premium P2 er de licenser, der imødekommer organisationers avancerede krav til identitetsbeskyttelse.

AAD Premium Plan 2 har alle funktionerne i P1; den tilføjer dog flere sikkerhedsfunktioner, nemlig:

- Sårbarheder og registrering af risikable konti

- Privileged Identity Management (PIM)

- Access Reviews

Spørg dig selv om disse spørgsmål, hvis du er klar til at vælge P2 frem for P1.

- Ønsker du at opdage risikable konti i din lejer?

- Ønsker du at blive underrettet om risici som f.eks. angreb med password spray, atypiske rejser, lækkede legitimationsoplysninger osv.

- Er dine sikkerhedskrav opfyldt med de generelle adgangsbetingede politikker?

- Og ønsker du, at de adgangsbetingede politikker udvides til også at blokere adgangen for risikable logins?

- Har MFA alene opfyldt dine behov, hvad angår sikring af administratorkonti?

- Og ønsker du at tilføje endnu et beskyttelseslag via “Privilege Identity Management”?

Disse spørgsmål kan besvares, når du har en rimelig forståelse af, hvad disse sikkerhedsmekanismer giver, og hvordan du kan bruge dem til at nå dine mål.

I resten af denne artikel vil du lære alle de forskellige tjenester at kende, som du får med P2-licensen.

Opdagelse af risikable konti

Hvis du er ok til at gennemgå brugernes log-ins i Azure og derefter foretage handlinger manuelt på baggrund af disse, kan du lige så godt vælge Azure AD Premium P1-licensen. Hvis du derimod ønsker at:

- Opret risikopolitikker og tilknyttede handlinger for brugerkonti

- Brug betingede adgangspolitikker baseret på risikofyldte logins

- Gennemse Azure-sikkerhedsrapporten

Azure AD Premium P2 vil være den korrekte licens til dit miljø.

Lad os gennemgå disse avancerede funktioner. Hvis du antager, at du er logget ind på Azure-portalen, skal du gå til Identity Protection, hvor du finder alle nedenstående funktioner.

Rapportering

Der er tre typer rapporter tilgængelige i AAD Premium P2-planen.

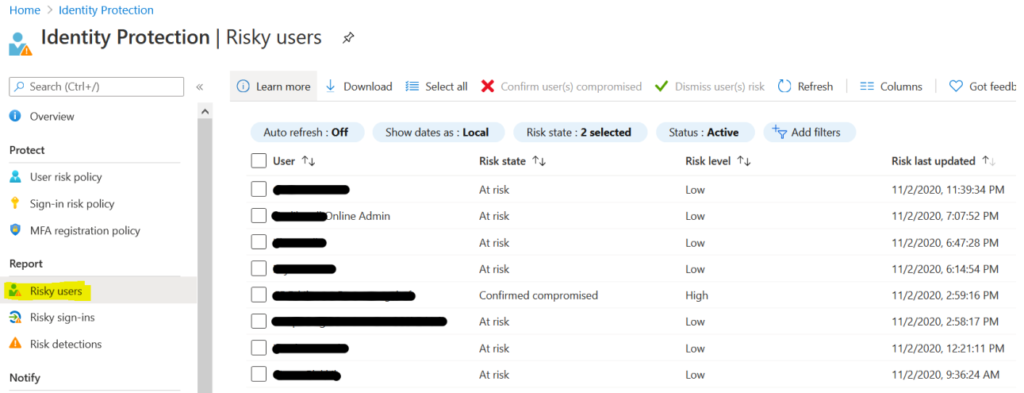

Rapport om risikable brugere

Denne rapport viser de brugerkonti, som kan være i fare for at blive kompromitteret. Et eksempel er vist her:

En administrator kan gennemgå denne rapport og derefter beslutte, hvad der skal ske som næste skridt. Risikoniveauer kan være lavt, middelhøjt og højt. Forskellige aktiviteter bidrager til niveauernes sværhedsgrad.

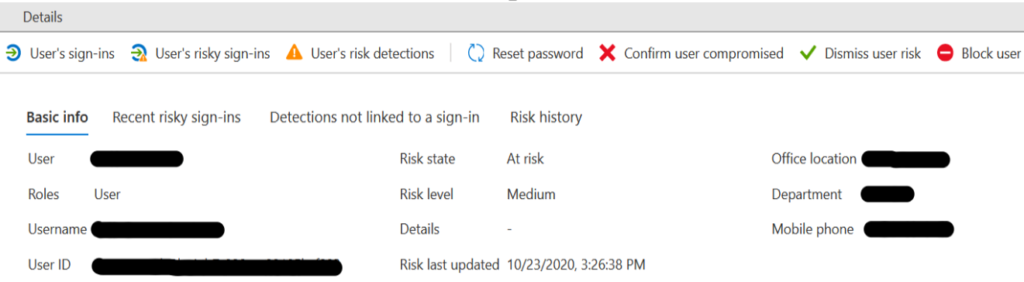

Administratorer kan træffe foranstaltninger baseret på risikofaktorer. I eksemplet nedenfor kan du blokere brugeren, markere dette som et falsk positivt resultat eller endda bekræfte, at brugerkontoen er kompromitteret.

Du har også mulighed for at gennemgå de fundne risici og de risikable sign-ins yderligere.

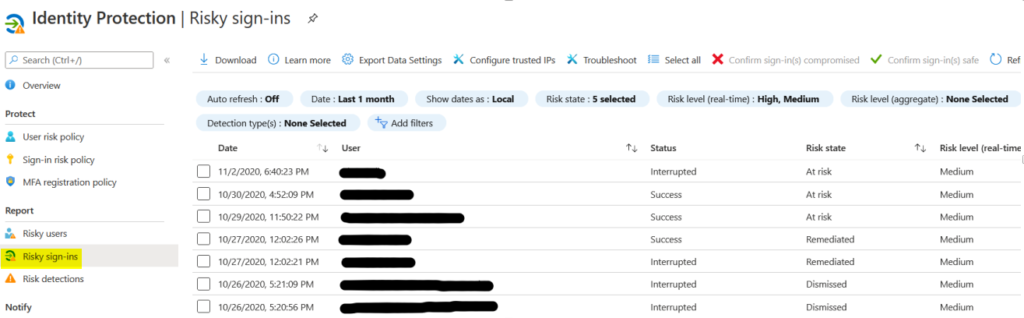

Rapport om risikable sign-ins

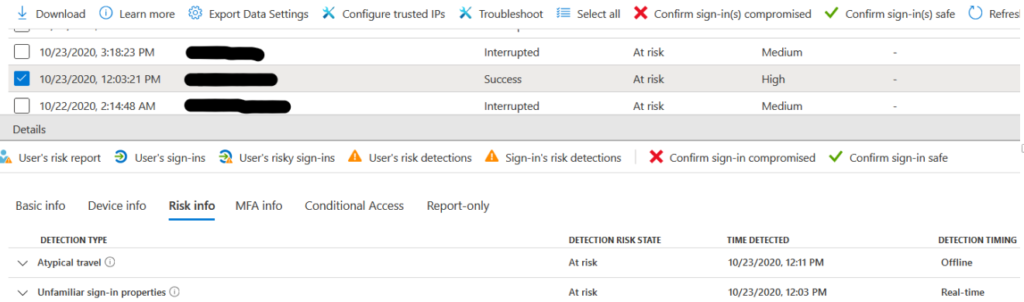

Nogle sign-ins kan være mistænkelige. Med rapporten Risky sign-ins kan du nemt opdage dem, som vist nedenfor.

Det følgende skærmbillede viser detaljerne om en brugers risikable sign-in. Denne log-in blev vurderet som højrisiko med to risici knyttet til den. Du har de samme handlinger her som i afsnittet “risikable brugere”.

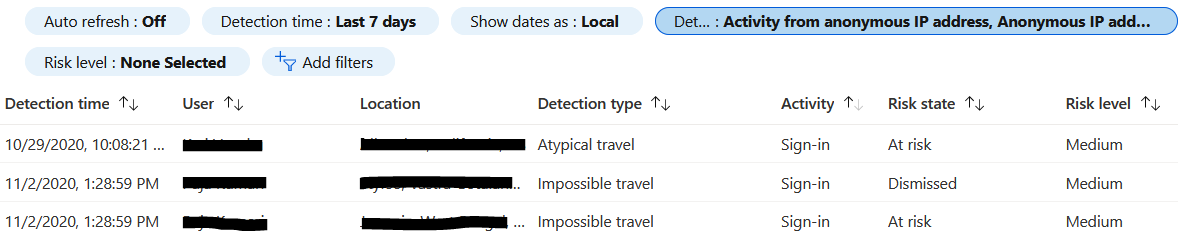

Rapport om risikodetektioner

Denne rapport viser den type risiko, der blev opdaget. Den kan være nyttig, hvis du ønsker at se de aktiviteter, der udløser denne type advarsel i din organisation.

Politikker for identitetsbeskyttelse

Hvis mere avancerede rapporter ikke kildrer din fantasi, kan en række politikker for identitetsbeskyttelse måske gøre det.

I Azure finder du vores forskellige typer af identitetsbeskyttelsespolitikker, der udelukkende er tilgængelige i AAD Premium P2-licensen.

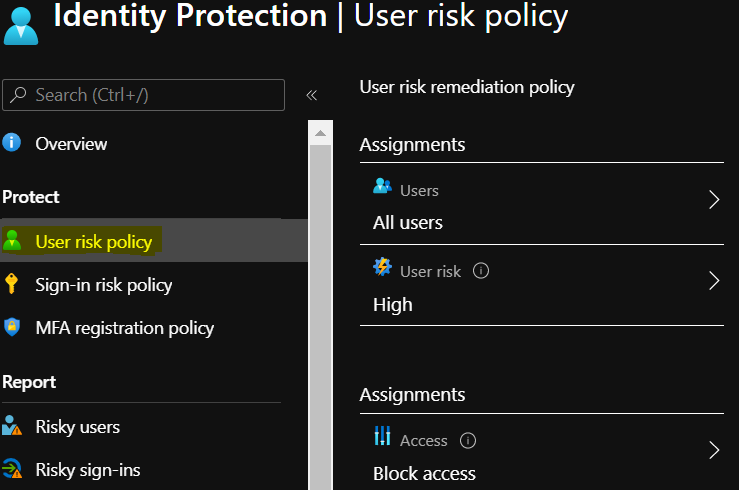

Politik for brugerrisiko

Hvis du vil foretage nogle forudbestemte handlinger på de konti, der er klassificeret som “risikable”, skal du definere politikken for brugerrisiko. Denne politik er aktiveret som standard; du kan dog ændre den, så den passer til dine behov.

I dette skærmbillede ovenfor vil du bemærke en politik, der anvendes på alle brugere. Politikken gælder kun, når risikoniveauet er “højt”, og handlingen er at blokere adgangen. Andre muligheder som at tillade adgang og kræve nulstilling af adgangskode er også tilgængelige.

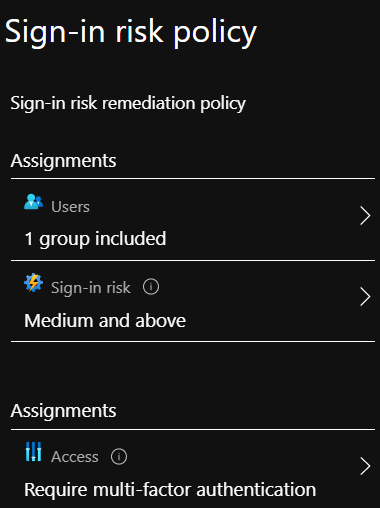

Politik for risiko ved login

Der findes en standardpolitik til at bestemme dine handlinger for brugere med risikofyldte logins. I eksemplet her vil du bemærke, at politikken anvendes på en gruppe. Der står også, at den vil være nyttig for brugerkonti med et sign-in-risikoniveau som medium og derover. Endelig er handlingen at håndhæve MFA.

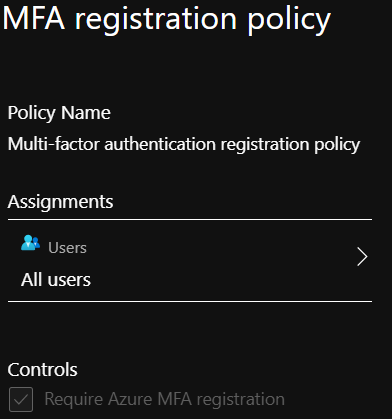

Politik for MFA-registrering

Hvis du ønsker at kræve MFA-registrering for en eller flere af dine konti, kan du indstille dette krav via politikken for MFA-registrering som vist nedenfor. Du kan aktivere MFA for alle brugere eller et sæt brugere med denne politik.

Brugerdefinerede betingede adgangspolitikker

Hvis du ønsker at udøve et granulært niveau af adgangskontrol, måske ved at anvende politikker på nogle brugere og ikke andre, skal du bruge en brugerdefineret betinget adgangspolitik.

Måske bemærker du flere brugere med sign-in-risici og brugere, der er opført som risikable på grund af flere logins i deres ActiveSync-profiler. Du kan også se, at næsten alle disse forsøg er blevet foretaget fra tre bestemte lande.

Du kan oprette en betinget politik for at håndhæve MFA, når der er brugere, der er klassificeret som meget risikable, og når risikoen ved logon også er høj. En anden betingelse, der tilføjes her, er, at politikken skal påvirke, når en ActiveSync-forbindelse stammer fra disse tre lande.

Advarsler om identitetsbeskyttelse

Hvis du har brug for at blive underrettet om risikofyldte logins regelmæssigt, er en anden praktisk funktion, der følger med P2-licensen, advarsler om identitetsbeskyttelse.

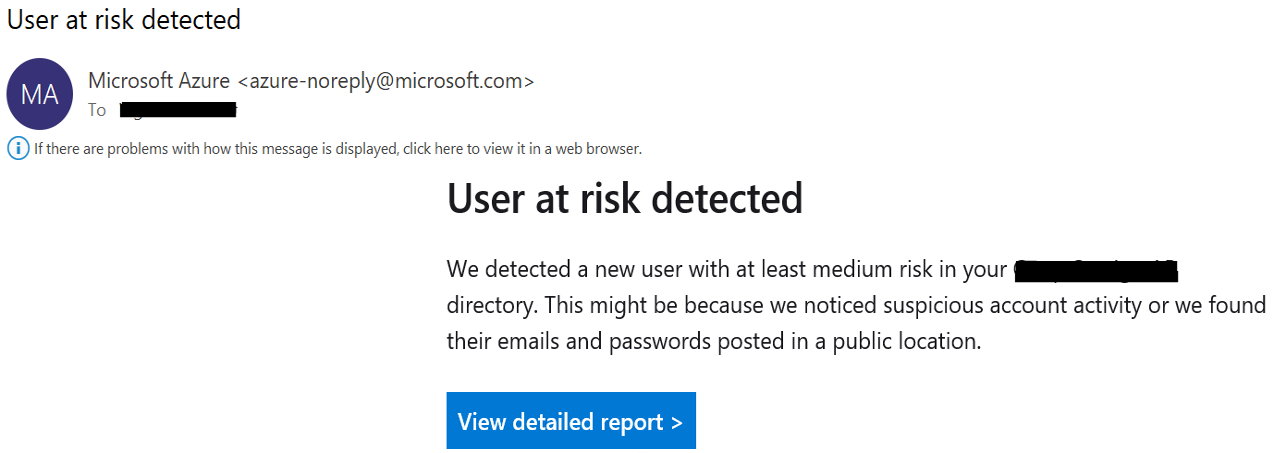

Advarsler om brugere i risiko

Disse advarsler er som standard konfigureret i lejere med AAD Premium P2-licenser. Advarsler sendes som standard til globale administratorer, sikkerhedsadministratorer og sikkerhedslæsere. Risikoniveauet kan indstilles efter behov.

E-mailen modtages i nedenstående format:

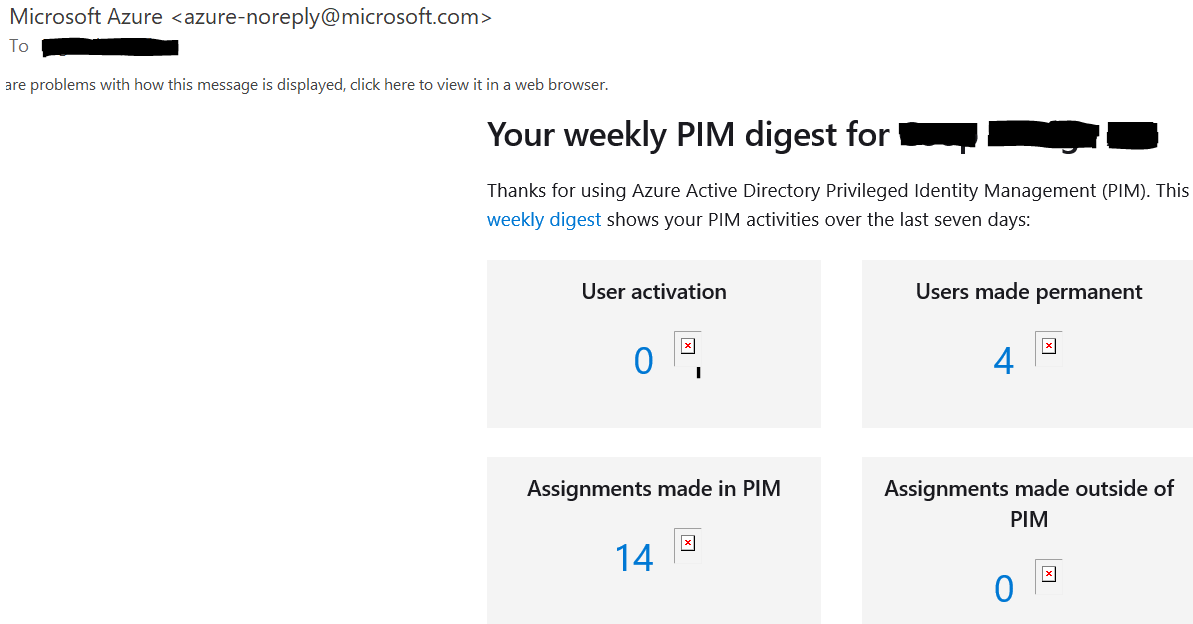

Weekly Digest Email

Denne rapport sendes også til de samme admins, som nævnt i det foregående afsnit. E-mailen omfatter nye risikobetonede brugere og risikobetonede log-ins. Den indeholder også oplysninger om administratorrolletildelinger, der er foretaget uden for privilegeret identitetsstyring. Vi dækker PIM i næste afsnit.

Azure AD Privileged Identity Management (PIM)

Sikring af adminkonti er afgørende. Azure AD PIM er en funktion, der forbedrer sikkerhedsdækningen.

Der er flere grunde til at overveje denne funktion ud fra et sikkerhedsmæssigt synspunkt. PIM gør følgende:

- Kan bruges til at give godkendelsesbaseret adgang til ressourcer.

- Access kan være tidsbegrænset, hvilket betyder, at adgangen automatisk udløber efter et vist tidsrum.

- Admins skal angive årsagen til at aktivere de specifikke roller.

- MFA vil blive håndhævet, mens en rolle aktiveres.

- Globale administratorer og sikkerhedsadministratorer vil blive underrettet via e-mail, når en rolle aktiveres via PIM.

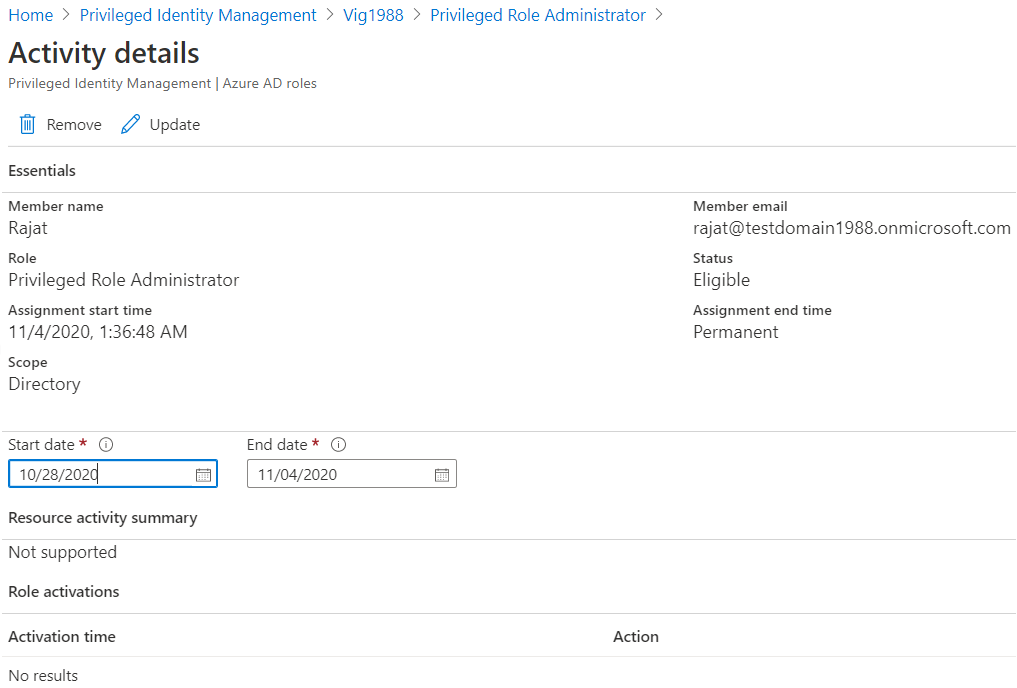

At tilføje en bruger til PIM er som vist nedenfor:

- Access the PIM blade in Azure.

- Klik på “Azure AD Roles.”

- Vælg “Roles.”

- Klik på “Privileged Role Administrator.”

- Klik på “Privileged Role Administrator.”

- Vælg “Tilføj tildelinger” og vælg den bruger, som du vil aktivere PIM på, og gå til Næste.

- På næste side skal du bekræfte, om det skal være en “permanent” rolle eller en “kvalificeret” rolle.

PIM er et effektivt værktøj til at styre adgangen til kritiske ressourcer i lejeren.

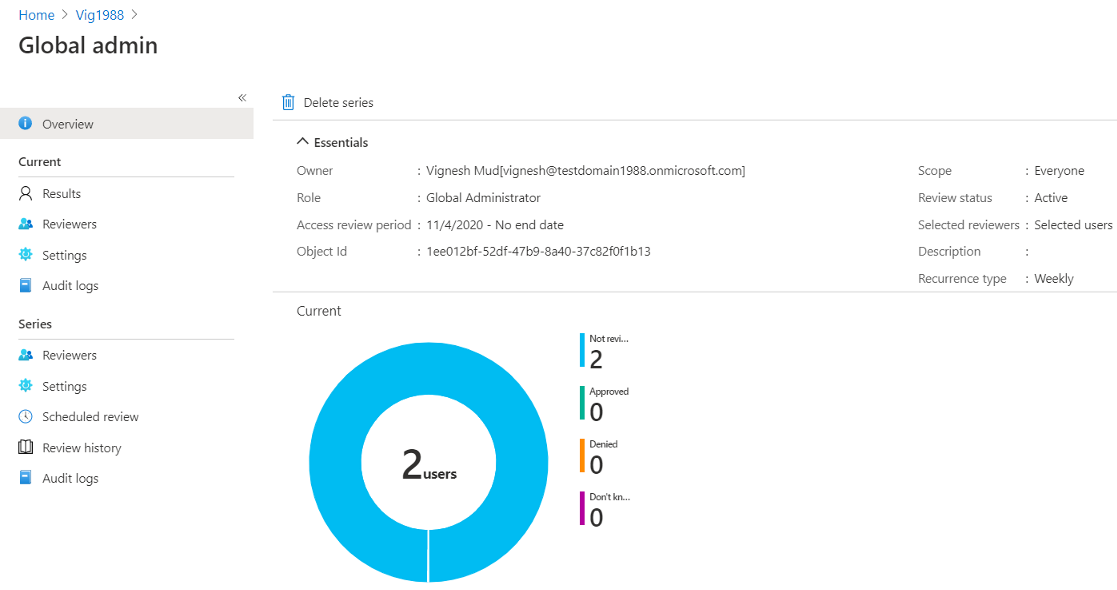

Adgangsanmeldelser

Hvis du vil sikre, at onboarding og offboarding af medarbejdere også resulterer i, at deres administratorkontoroller bliver gennemgået, så vil adgangsanmeldelser helt sikkert hjælpe dig her.

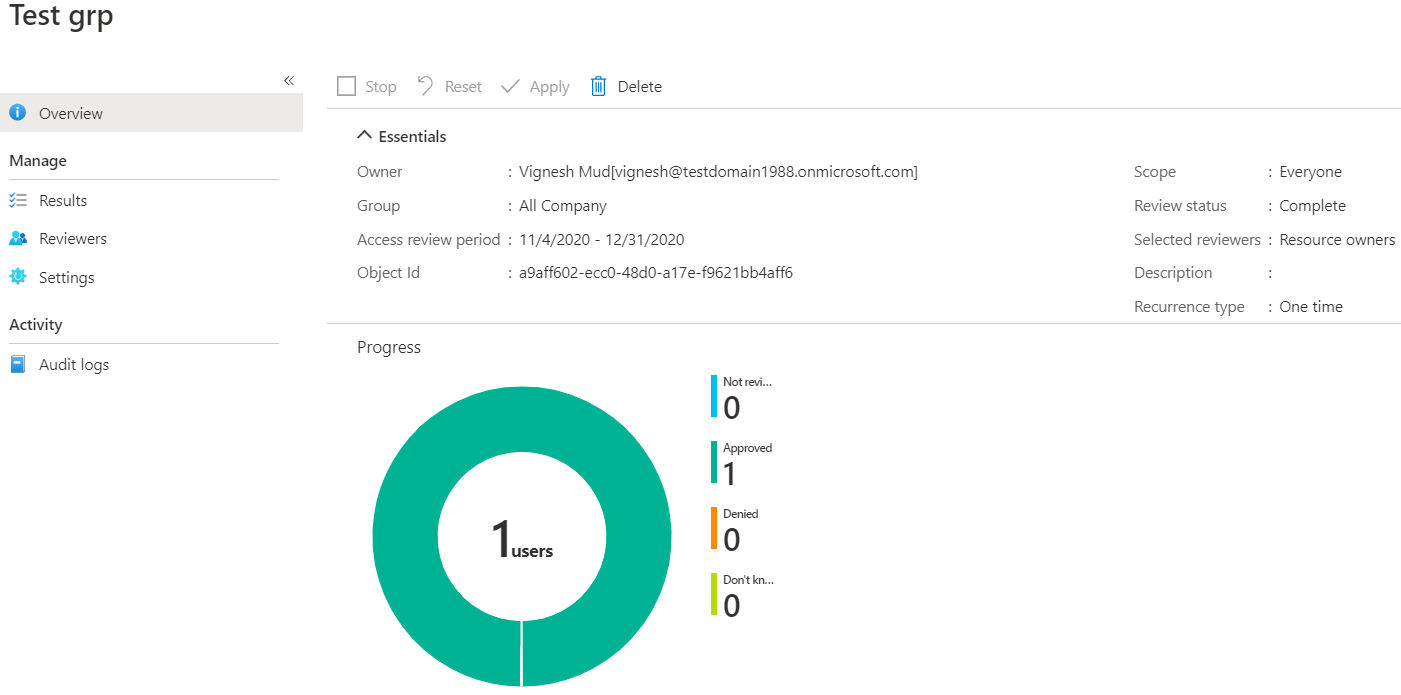

Accessanmeldelser kan oprettes for grupper og administratorroller. Disse anmeldelser hjælper os med at forstå, om de eksisterende admin s stadig har brug for den pågældende rolle. Jeg har f.eks. oprettet en adgangsgennemgang for at kontrollere den lobal admin-rolle.

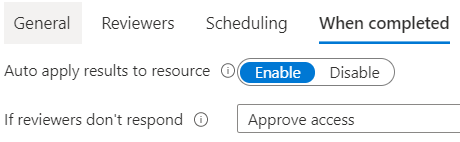

Nu kan du herfra beslutte, om resultatet af adgangsgennemgangen er godkendt eller nægtet. Der er også indstillinger efter afslutningen.

Resumé

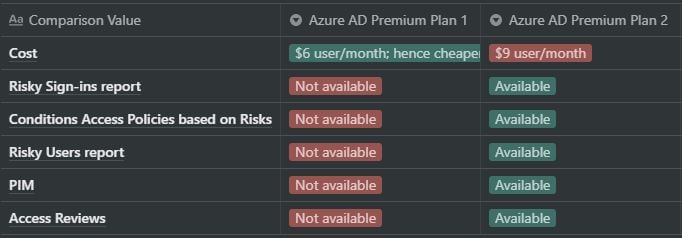

Azure AD Premium Plan 1 og Plan 2 ligner hinanden på mange måder. AAD Premium P1-licensen har masser af slagkraft med flere sikkerhedsfunktioner som f.eks. adgangskodebeskyttelse; selvbetjening til nulstilling af adgangskoder, betinget adgang og hybride identiteter mv. Min erfaring er, at denne licens bør være tilstrækkelig for mange organisationer.

Derimod er de områder, hvor AAD Premium P2-licensen scorer over P2, ret væsentlige, hvad angår sikkerhed. Og det er netop derfor, at dommen her hælder til den.

De væsentligste forskelle mellem AAD Premium P1 og P2 er følgende:

Azure AD Premium Plan 2 har rigere sikkerhedsfunktioner; de har dog en ekstra omkostning i forhold til Azure AD Premium Plan 1. Derfor skal du afveje fordele og ulemper, før du beslutter dig for, hvilken løsning du skal vælge.

Yderligere læsning

Du kan henvise til følgende links for at dykke dybere ned i dette emne:

- Azure Active Directory-prisfastsættelse