Después de configurar cualquier servidor, entre los primeros pasos habituales relacionados con la seguridad están el cortafuegos, las actualizaciones y mejoras, las claves ssh, los dispositivos de hardware. Pero la mayoría de los sysadmins no escanean sus propios servidores para descubrir puntos débiles como se explica con OpenVas o Nessus, ni configuran honeypots o un Sistema de Detección de Intrusos (IDS) que se explica a continuación.

Hay varios IDS en el mercado y los mejores son gratuitos, Snort es el más popular, yo sólo conozco Snort y OSSEC y prefiero OSSEC sobre Snort porque come menos recursos pero creo que Snort sigue siendo el universal. Otras opciones son: Suricata , Bro IDS, Security Onion.

La investigación más oficial sobre la eficacia de los IDS es bastante antigua, de 1998, el mismo año en que se desarrolló inicialmente Snort, y fue realizada por DARPA, concluyó que dichos sistemas eran inútiles ante los ataques modernos. Después de 2 décadas, la TI evolucionó en progresión geométrica, la seguridad también lo hizo y todo está casi al día, la adopción de IDS es útil para todos los administradores de sistemas.

Snort IDS

Snort IDS funciona en 3 modos diferentes, como sniffer, como registrador de paquetes y sistema de detección de intrusiones en la red. Este último es el más versátil para el que está enfocado este artículo.

Instalación de Snort

Luego ejecutamos:

En mi caso el software ya está instalado, pero no lo estaba por defecto, así se instaló en Kali (Debian).

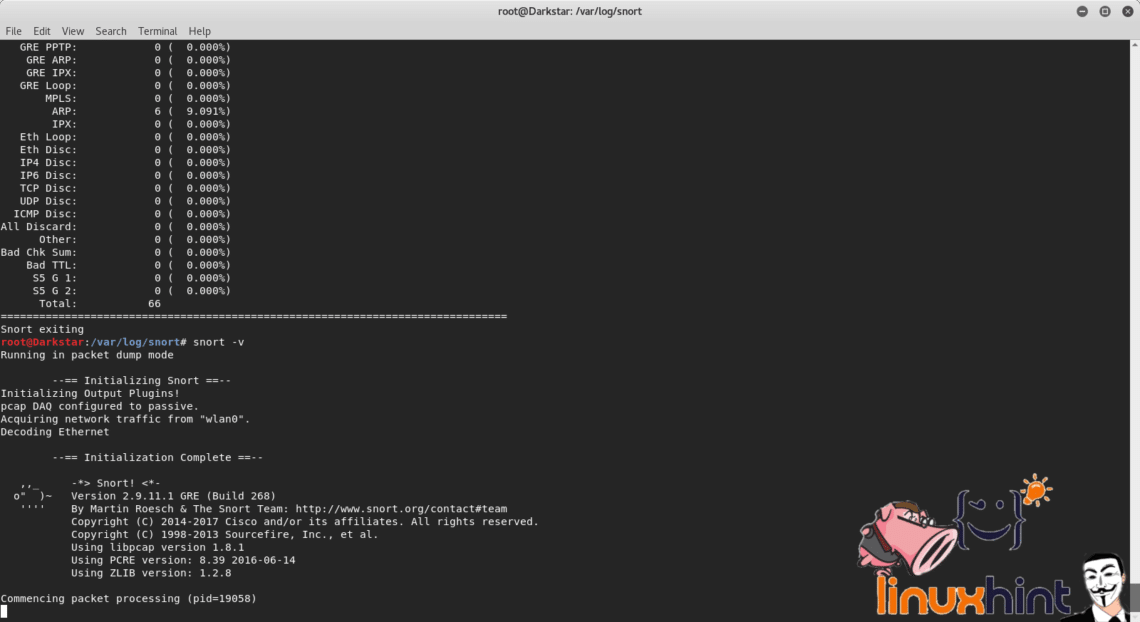

Cómo empezar con el modo sniffer de Snort

El modo sniffer lee el tráfico de la red y muestra la traducción para un espectador humano.

Para probarlo escriba:

Esta opción no debe usarse normalmente, mostrar el tráfico requiere demasiados recursos, y se aplica sólo para mostrar la salida del comando.

En la terminal podemos ver las cabeceras del tráfico detectado por Snort entre el pc, el router e internet. Snort también informa de la falta de políticas para reaccionar ante el tráfico detectado.

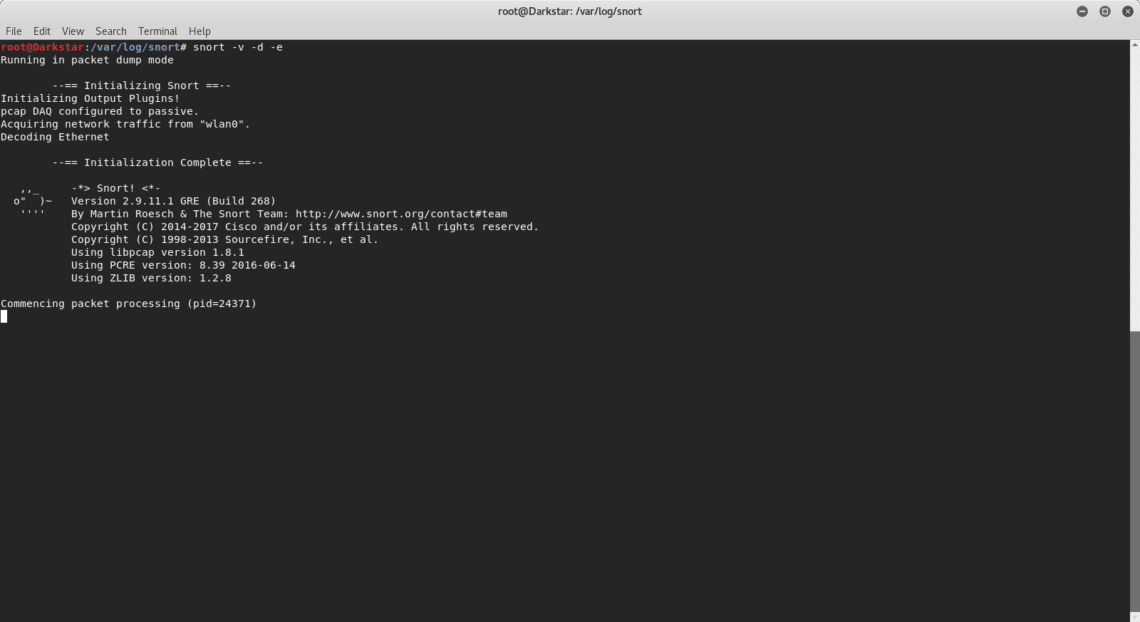

Si queremos que Snort muestre también los datos teclear:

Para mostrar las cabeceras de capa 2 ejecutar:

Al igual que el parámetro «v», «e» también representa un desperdicio de recursos, su uso debe evitarse para producción.

Cómo empezar con el modo Packet Logger de Snort

Para guardar los informes de Snort necesitamos especificar a Snort un directorio de registro, si queremos que Snort muestre sólo las cabeceras y registre el tráfico en el tipo de disco:

# snort -d -l snortlogs

El log se guardará dentro del directorio snortlogs.

Si quiere leer los archivos de registro escriba:

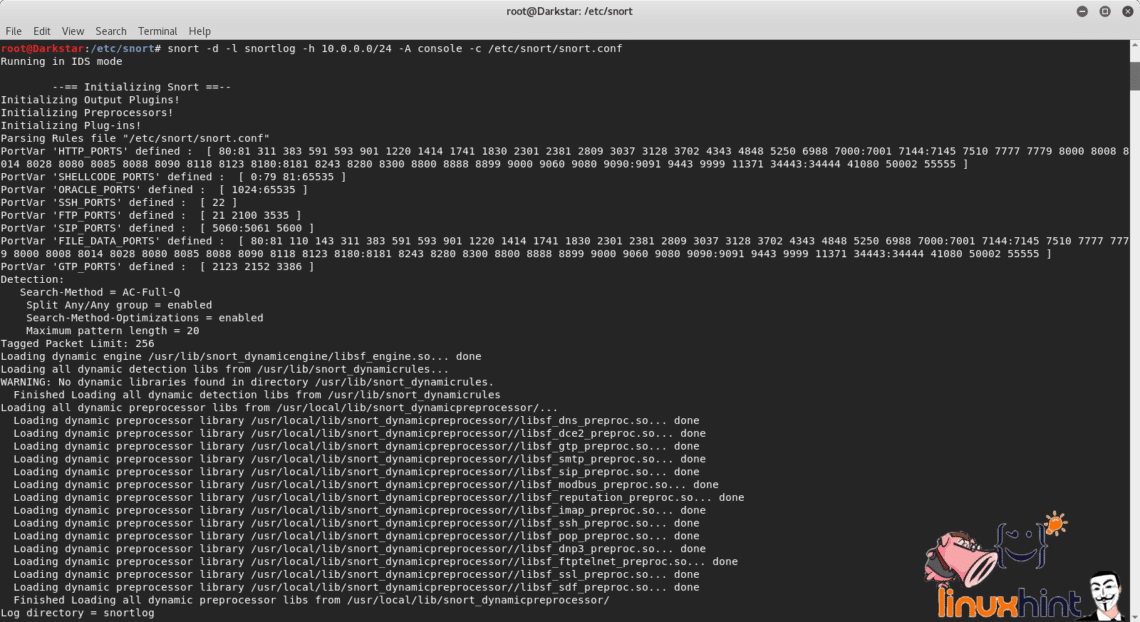

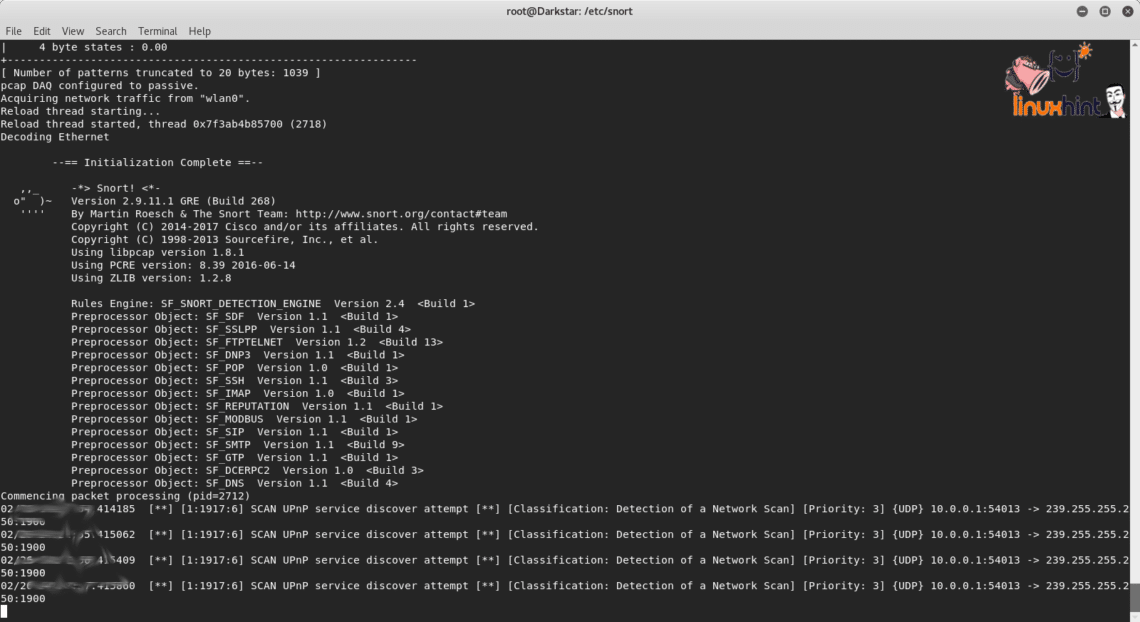

Cómo empezar con el modo de Sistema de Detección de Intrusos en Red (NIDS) de Snort

Con el siguiente comando Snort lee las reglas especificadas en el archivo /etc/snort/snort.conf para filtrar el tráfico adecuadamente, evitando leer todo el tráfico y centrándose en incidencias concretas

referidas en el snort.conf a través de reglas personalizables.

El parámetro «-A console» indica a snort que alerte en la terminal.

Gracias por leer este texto de introducción al uso de Snort.