Google está sacando el látigo con cualquier empresa que incumpla sus normas de privacidad y fraude publicitario. Cheetah … Mobile, que obtiene una cuarta parte de sus ingresos a través del negocio de Google, está sintiendo el dolor. (Foto de Jaap Arriens/NurPhoto vía Getty Images)

NurPhoto vía Getty Images

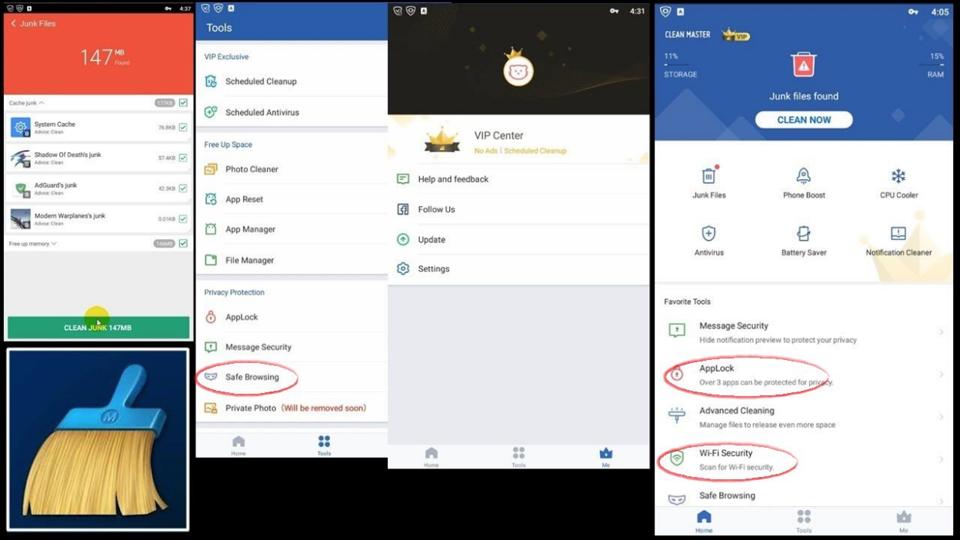

En febrero, Google expulsó 600 aplicaciones de su tienda Play. Entre ellas había una aplicación llamada Clean Master, una herramienta de seguridad que prometía protección antivirus y navegación privada. Tenía más de mil millones de instalaciones antes de ser desalojada y, a pesar de la prohibición de Google, es una de las aplicaciones más descargadas de Android y es probable que siga funcionando en millones de teléfonos.

Aunque Google no ha comentado lo que sabía sobre la aplicación, creada por la china Cheetah Mobile, Forbes ha sabido que una empresa de seguridad proporcionó al gigante tecnológico pruebas de que la herramienta estaba recopilando todo tipo de datos de uso privado de la web.

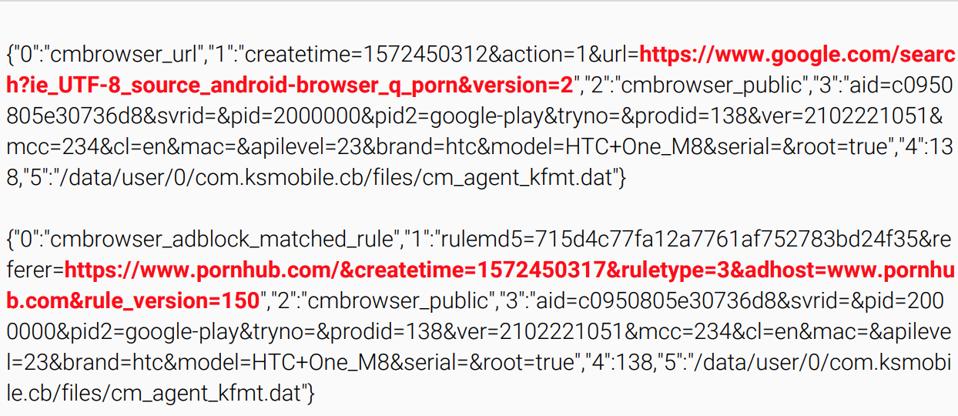

Eso incluye los sitios web que los usuarios visitaban desde el navegador «privado» de la aplicación, sus consultas en el motor de búsqueda y los nombres de sus puntos de acceso Wi-Fi, hasta información más detallada como la forma en que se desplazaban por las páginas web visitadas, según el investigador de la empresa de seguridad, que también proporcionó la información a Forbes.

Cheetah, una empresa pública que cuenta con el gigante tecnológico chino Tencent como principal inversor, dice que necesita monitorizar a los usuarios para mantenerlos seguros y ofrecerles servicios útiles.

Pero la investigación, llevada a cabo por Gabi Cirlig, un investigador de la empresa de ciberseguridad White Ops, se produce después de denuncias anteriores sobre posibles problemas de privacidad con las aplicaciones de Cheetah. En 2018, Google expulsó su app CM File Manager de su tienda de aplicaciones por incumplir sus políticas sobre fraude publicitario. (En ese momento, en respuesta a un informe de Buzzfeed News, Cheetah negó que tuviera la capacidad de reclamar falsamente los clics de los anuncios para obtener ganancias, como se alegó). El año pasado, VPNpro advirtió sobre los permisos posiblemente «peligrosos» que requieren los dispositivos, como la capacidad de instalar aplicaciones.

Cheetah Mobile’s Clean Master fue una de las aplicaciones Android más populares de la historia. Pero ha sido … prohibida en la tienda de Google Play, y los investigadores están advirtiendo sobre su vigilancia de la actividad web de los usuarios.

White Ops

No es sólo Clean Master la que ha estado vigilando la actividad web de los usuarios, según Cirlig. Otros tres productos de Cheetah -CM Browser, CM Launcher y Security Master-, con cientos de millones de descargas, han hecho lo mismo, según Cirlig. El año pasado, Cirlig investigó las aplicaciones para descubrir el comportamiento antes de compartir su investigación con Forbes. Descubrió que Cheetah recogía la información de los dispositivos, encriptando los datos y enviándolos a un servidor web: ksmobilecom. Gracias a la ingeniería inversa de ese proceso de encriptación, pudo determinar qué datos se recogían de los teléfonos de los usuarios.

«Técnicamente hablando, tienen una política de privacidad que cubre más o menos todo y les da un cheque en blanco para exfiltrar todo», dice Cirlig. «No puedo saber con seguridad qué es lo que están infringiendo. Es sólo que están jugando en una zona gris y depende de los investigadores como nosotros dar la cara cuando crean que cruzan la línea. Personalmente, creo que se pasan de la raya».

Respuesta de Sheetah

Cheetah afirma que está recopilando el tráfico web de los usuarios y otros datos, pero que lo hace principalmente por motivos de seguridad. Por ejemplo, supervisa la navegación por Internet para asegurarse de que los sitios que visitan los usuarios no son peligrosos. También lo hace para ofrecer ciertos servicios, como sugerir las búsquedas más recientes.

En cuanto al acceso a los nombres de las redes Wi-Fi, Cheetah dijo a Forbes que el razonamiento era el mismo: evitar que los usuarios se unan a redes Wi-Fi maliciosas. «No recopilamos datos para rastrear la privacidad de los usuarios y no tenemos intención de hacerlo», dijo un portavoz.

La compañía dice que cumple con todas las leyes locales de privacidad, no está vendiendo los datos privados de los usuarios y no está enviando la información a un servidor chino, sino a un sistema de Amazon Web Services fuera del país. Sin embargo, Cirlig ha señalado que el dominio al que se ha transmitido la información está registrado en China. Y el propio Cheetah tiene su sede en Pekín.

‘No hay una buena razón para recopilar datos’

Dos investigadores de seguridad independientes y Cirlig dicen que hay formas mucho más seguras de recopilar la información. En el caso de los sitios web y los puntos de acceso Wi-Fi, podrían convertir la información en «hashes», es decir, trozos de letras y números aleatorios que representan los sitios web. Las máquinas pueden leerlos y cotejarlos con bases de datos de hashes de sitios web o redes Wi-Fi previamente marcados como maliciosos, sin necesidad de que los humanos los vean. (Cheetah afirma que los hashes complicarían sus comprobaciones de seguridad, ya que necesita buscar cambios sutiles en los nombres de las redes Wi-Fi, como cuando se cambia un cero por una «o», o sitios maliciosos previamente desconocidos.)

Will Strafach, fundador de la aplicación de seguridad Guardian iOS e investigador de temas relacionados con la privacidad de los teléfonos inteligentes, dijo que no había «ninguna buena razón para recopilar esta información».

Graham Cluley, un analista de seguridad que pasó gran parte de su carrera trabajando para empresas de antivirus, dijo que esa recopilación de datos era «claramente una preocupación». Hay formas de que una empresa de seguridad compruebe la existencia de amenazas sin tener que recopilar tanta información, que podría utilizarse potencialmente para disminuir la privacidad de los usuarios».

«Incluso si las propias aplicaciones piden permisos, esperaría que un producto de seguridad explicara por qué necesita ciertos datos e intentara justificar su snarfle de datos», añadió Cluley.

¿Cuál es el potencial de abuso?

Al referirse a la amplitud de la información recopilada por Cheetah, sería posible desanonimizar a un usuario buscando entre sus hábitos de navegación por la web, sus puntos de acceso Wi-Fi y los números de identificación de sus teléfonos, dijo Cirlig.

«El problema es que están correlacionando el comportamiento del usuario -qué aplicaciones utiliza su público, qué sitios navega, etc.- con datos específicos que pueden vincularse muy fácilmente a una persona real detrás de ese teléfono. . . . Así que incluso si quieres evitar cualquier tipo de rastreo, no basta con cambiar tu teléfono, sino toda la infraestructura que estás utilizando.

«Incluso si por alguna razón descartan todos los datos personales en el lado del servidor, la aterradoramente enorme base de instalaciones todavía les permite aprovechar sus datos despersonalizados al estilo de Cambridge Analytica»

Los registros del seguimiento de búsquedas en Google de Cheetah Mobile a través de su herramienta CM Browser. Cheetah dice que necesita … rastrear a los usuarios para proporcionar características útiles y protecciones de seguridad.

White Ops

White Ops dijo que informó a Google sobre el comportamiento en diciembre. En febrero, Cheetah descubrió que sus cuentas de Google Play Store, AdMob y AdManager habían sido suspendidas. Google no había respondido a las preguntas de Forbes sobre si las advertencias de White Ops condujeron a la prohibición de Cheetah.

Cheetah, que cotiza en la Bolsa de Nueva York desde mayo de 2014, está apelando la decisión de Google y afirma estar trabajando con el gigante tecnológico para resolver sus problemas. Si no encuentra una forma de volver a Google Play, la prohibición hará mella en sus ingresos. En los primeros nueve meses de 2019, casi una cuarta parte de los ingresos de Cheetah Mobile procedieron de servicios alojados en Google.