Microsoft 365 ofrece una miríada de licencias para elegir. Si estás planeando desplegar algunas características de protección para tus usuarios en la nube y hacer una comparación de Azure AD Premium P1 vs P2 este artículo sin duda te interesará. Si estás confundido sobre las diferencias entre las licencias de Azure AD Premium P1 y P2, quédate por aquí.

Tabla de contenidos

- Requisitos previos

- Incluido con otros servicios

- Detección de cuentas de riesgo

- Informes

- Informe de usuarios de riesgo

- Informe de inicios de sesión arriesgados

- Informe de detecciones de riesgo

- Políticas de protección de identidad

- Política de riesgo del usuario

- Política de riesgo de inicio de sesión

- Política de registro MFA

- Políticas de acceso condicional personalizadas

- Alertas de protección de identidad

- Alertas de usuarios en riesgo

- Email de resumen semanal

- Gestión de identidades privilegiadas de Azure AD (PIM)

- Revisiones de acceso

- Resumen

- Lectura adicional

Requisitos previos

Para ver todos los servicios que se comentan en este artículo, asegúrate de que tienes los siguientes requisitos previos cumplidos de antemano.

- Una suscripción a Azure:

- Ha iniciado sesión en el portal de Azure con una cuenta de usuario con el rol de administrador global.

Incluido con otros servicios

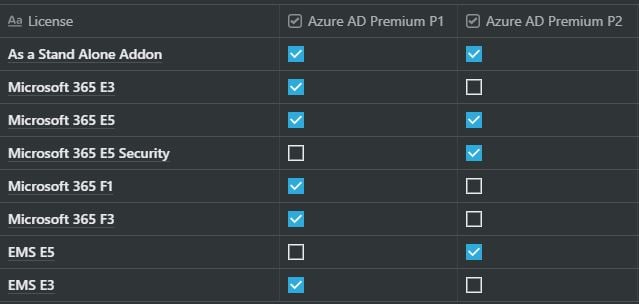

Si no ha adquirido las licencias Azure AD Premium P1 y Azure AD Premium P2 específicamente, es posible que ya las tenga y simplemente no lo sepa. En realidad, estas dos licencias se incluyen con otros servicios de Microsoft 365, como se muestra a continuación.

Azure AD Premium P1 y Azure AD Premium P2 son las licencias que atienden los requisitos avanzados de protección de identidad de las organizaciones.

AAD Premium Plan 2 tiene todas las características de P1; sin embargo, añade más características de seguridad, a saber:

- Detección de vulnerabilidades y cuentas de riesgo

- Gestión de identidades privilegiadas (PIM)

- Revisiones de acceso

Pregúntese estas preguntas si se decide por P2 en lugar de P1.

- ¿Desea detectar cuentas de riesgo en su inquilino?

- ¿Desea recibir notificaciones sobre riesgos como ataques de rociado de contraseñas, viajes atípicos, filtración de credenciales, etc.?

- ¿Se cumplen sus requisitos de seguridad con las políticas generales de acceso condicional?

- ¿O le gustaría que las políticas de acceso condicional se ampliaran para bloquear también el acceso a los inicios de sesión de riesgo?

- ¿Sólo MFA satisface sus necesidades en lo que respecta a la seguridad de las cuentas de administrador?

- ¿O le gustaría añadir otra capa de protección a través de la «gestión de identidades con privilegios»?

Estas preguntas pueden responderse una vez que tenga una buena comprensión de lo que proporcionan estos mecanismos de seguridad y cómo puede utilizarlos para lograr sus objetivos.

A lo largo del resto de este artículo, va a aprender todos los diversos servicios que recibe con la licencia P2.

Detección de cuentas de riesgo

Si le parece bien revisar los inicios de sesión de los usuarios en Azure y luego tomar acciones manualmente en base a ellos, podría optar por la licencia Azure AD Premium P1. Sin embargo, si desea:

- Crear políticas de riesgo y acciones asociadas para las cuentas de usuario

- Utilizar políticas de acceso condicional basadas en los inicios de sesión de riesgo

- Revisar el informe de seguridad de Azure

Azure AD Premium P2 sería la licencia correcta para su entorno.

Examinemos estas características avanzadas. Suponiendo que ha iniciado sesión en el portal de Azure, vaya a Identity Protection, donde encontrará todas las características siguientes.

Informes

Hay tres tipos de informes disponibles en el plan AAD Premium P2.

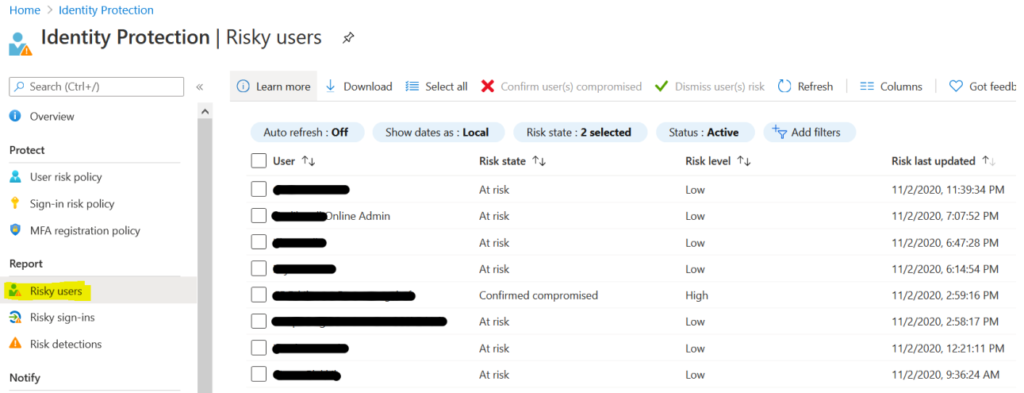

Informe de usuarios de riesgo

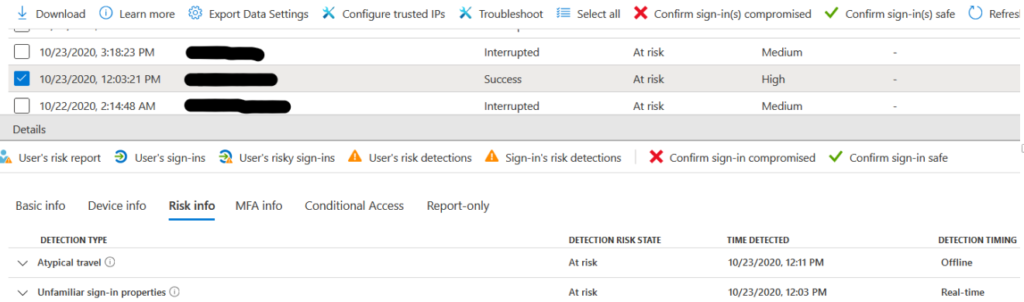

Este informe mostrará aquellas cuentas de usuario que pueden estar en peligro de ser comprometidas. Un ejemplo se muestra aquí:

Un administrador puede revisar este informe y luego decidir el siguiente curso de acción. Los niveles de riesgo pueden ser bajos, medios y altos. Diferentes actividades contribuyen a la severidad de los niveles.

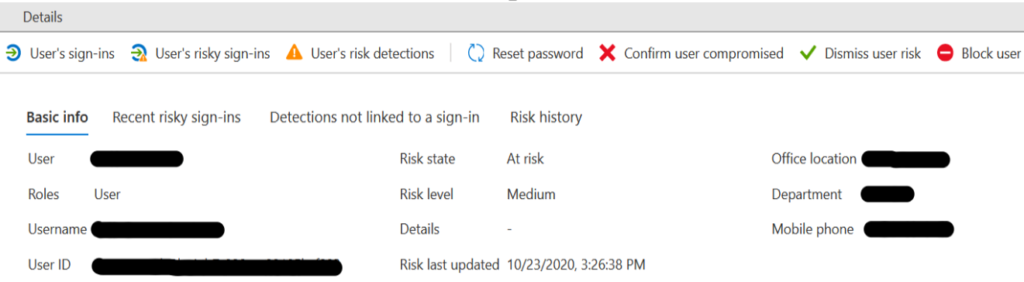

Los administradores pueden tomar acciones basadas en los factores de riesgo. En el ejemplo siguiente, puede bloquear al usuario, marcarlo como un falso positivo o incluso confirmar que la cuenta de usuario está comprometida.

También tiene la opción de revisar más a fondo los riesgos detectados y los inicios de sesión arriesgados.

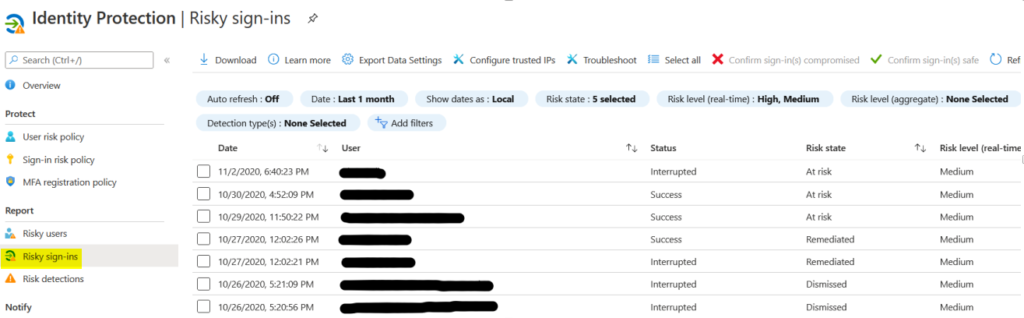

Informe de inicios de sesión arriesgados

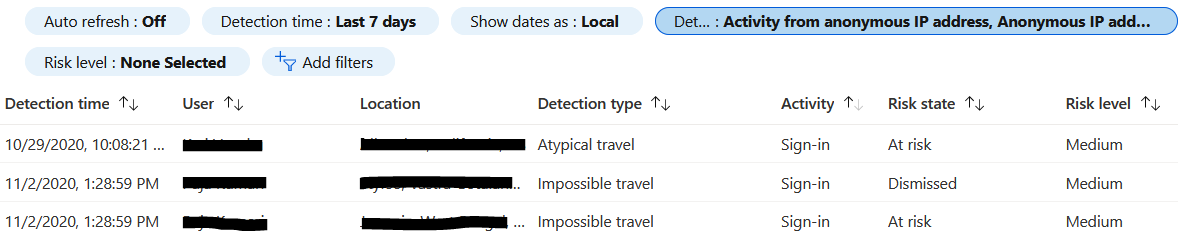

Algunos inicios de sesión pueden ser sospechosos. Con el informe de inicios de sesión arriesgados, puede detectarlos fácilmente como se muestra a continuación.

La siguiente captura de pantalla muestra los detalles del inicio de sesión arriesgado de un usuario. Este inicio de sesión se consideró de alto riesgo con dos riesgos asociados. Aquí tiene las mismas acciones que en la sección ‘usuarios de riesgo’.

Informe de detecciones de riesgo

Este informe muestra el tipo de riesgo que se detectó. Puede ser útil si desea ver las actividades que desencadenan este tipo de alertas en su organización.

Políticas de protección de identidad

Si los informes más avanzados no le hacen ninguna gracia, tal vez una serie de políticas de protección de identidad pueda hacerlo.

Dentro de Azure, encontrará nuestros diferentes tipos de políticas de protección de identidad que están disponibles exclusivamente en la licencia AAD Premium P2.

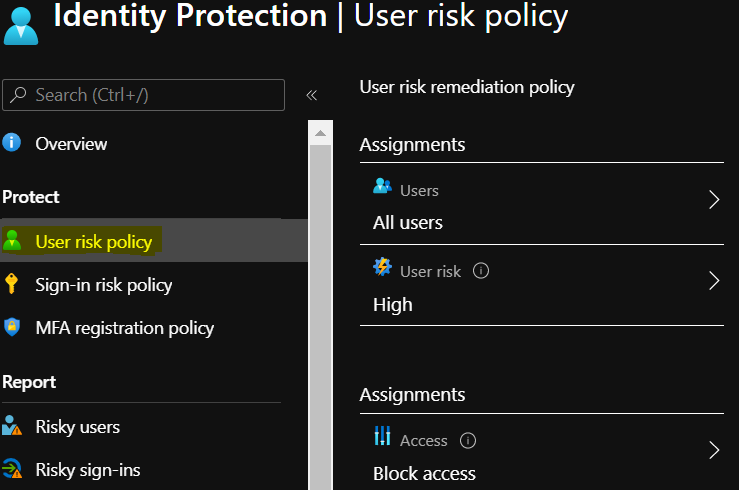

Política de riesgo del usuario

Si desea tomar algunas acciones predeterminadas en aquellas cuentas clasificadas como «de riesgo», debe definir la política de riesgo del usuario. Esta política está activada por defecto; sin embargo, puede modificarla para adaptarla a sus necesidades.

En esta captura de pantalla de arriba, observará una política que se aplica a todos los usuarios. La política se aplica sólo cuando el nivel de riesgo es «alto» y la acción es bloquear el acceso. Otras opciones como permitir el acceso y requerir un restablecimiento de la contraseña también están disponibles.

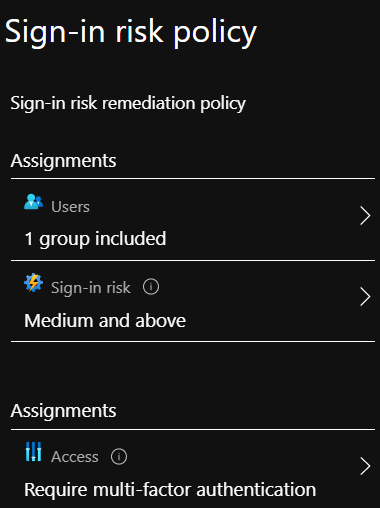

Política de riesgo de inicio de sesión

Una política predeterminada está disponible para decidir sus acciones para los usuarios con inicios de sesión de riesgo. En el ejemplo aquí, usted notará que la política se aplica a un grupo. También se indica que será útil para las cuentas de usuario con un nivel de riesgo de inicio de sesión medio y superior. Por último, la acción es aplicar MFA.

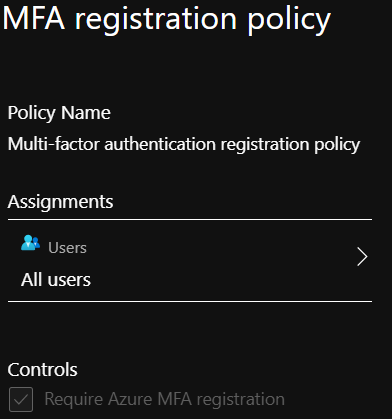

Política de registro MFA

Si desea requerir el registro MFA para una o más de sus cuentas, puede establecer este requisito a través de la política de registro MFA como se muestra a continuación. Puede habilitar MFA para todos los usuarios o un conjunto de usuarios con esta política.

Políticas de acceso condicional personalizadas

Si desea ejercer un nivel granular de control de acceso quizás aplicando políticas a algunos usuarios y no a otros, debe utilizar una política de acceso condicional personalizada.

Quizás observa que hay varios usuarios con riesgos de inicio de sesión y usuarios catalogados como de riesgo debido a los múltiples inicios de sesión en sus perfiles de ActiveSync. También ve que casi todos estos intentos se han realizado desde tres países específicos.

Puede crear una política condicional para aplicar MFA siempre que haya usuarios clasificados como de alto riesgo y cuando el riesgo de inicio de sesión también sea alto. Otra condición que se añade aquí es que la política debe afectar cuando una conexión de ActiveSync se origina en esos tres países.

Alertas de protección de identidad

Si necesita que se le notifique sobre los inicios de sesión de riesgo con regularidad, otra característica útil que viene con la licencia P2 son las alertas de protección de identidad.

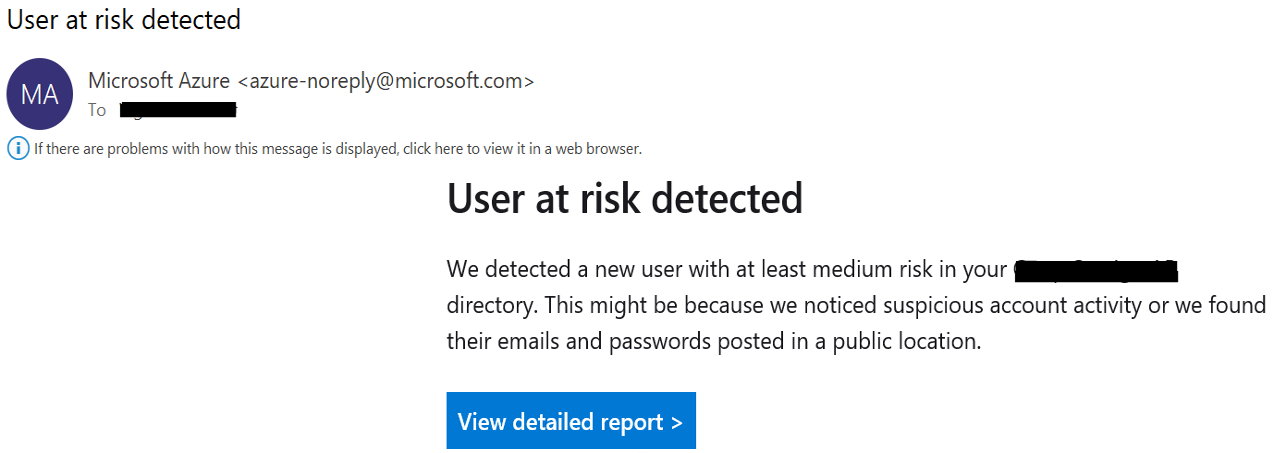

Alertas de usuarios en riesgo

Estas alertas se configuran por defecto en los inquilinos con licencias AAD Premium P2. Las alertas se envían a los administradores globales, a los administradores de seguridad y a los lectores de seguridad por defecto. El nivel de riesgo se puede configurar según sea necesario.

El correo electrónico se recibe en el formato que se muestra a continuación:

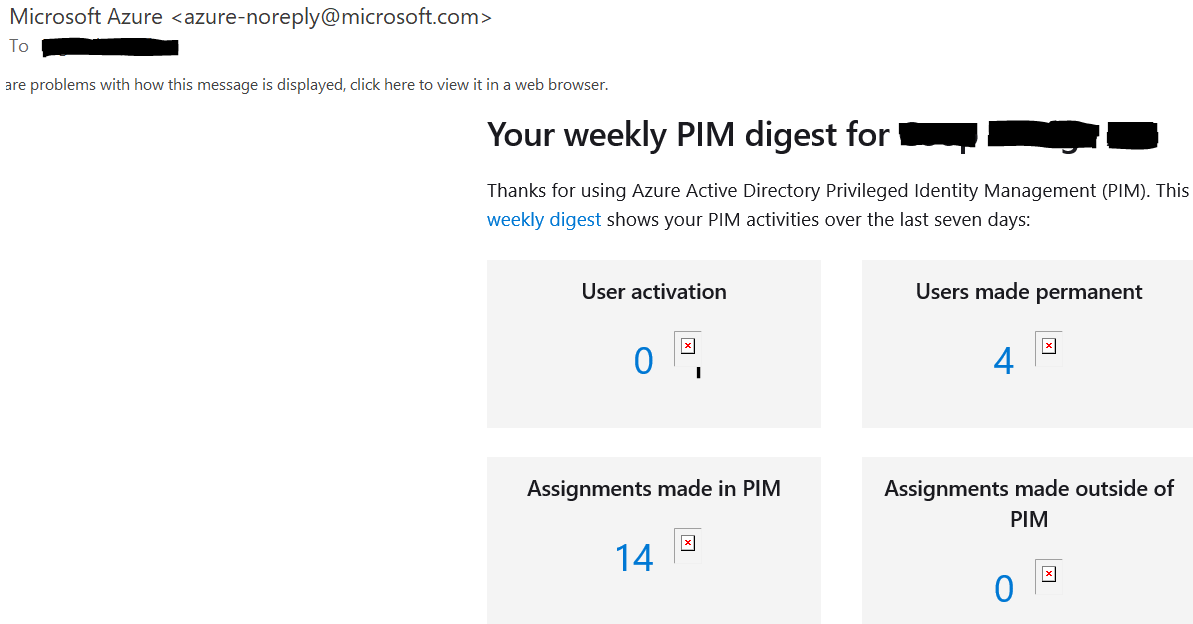

Email de resumen semanal

Este informe también se envía a los mismos administradores, como se menciona en la sección anterior. El correo electrónico incluye los nuevos usuarios de riesgo y los inicios de sesión de riesgo. También proporciona información sobre las asignaciones de roles de administrador realizadas fuera de la gestión de identidades privilegiadas. Cubriremos el PIM en la siguiente sección.

Gestión de identidades privilegiadas de Azure AD (PIM)

La seguridad de las cuentas de administrador es fundamental. Azure AD PIM es una característica que mejora la cobertura de seguridad.

Hay varias razones para considerar esta característica desde el punto de vista de la seguridad. PIM hace lo siguiente:

- Puede utilizarse para proporcionar acceso basado en la aprobación a los recursos.

- El acceso puede estar limitado en el tiempo, lo que significa que el acceso expirará automáticamente después de una cierta cantidad de tiempo.

- Los administradores necesitan proporcionar la razón para activar los roles específicos.

- MFA se aplicaría mientras se activa un rol.

- Los administradores globales y los administradores de seguridad recibirán una notificación por correo electrónico cada vez que se active un rol a través de PIM.

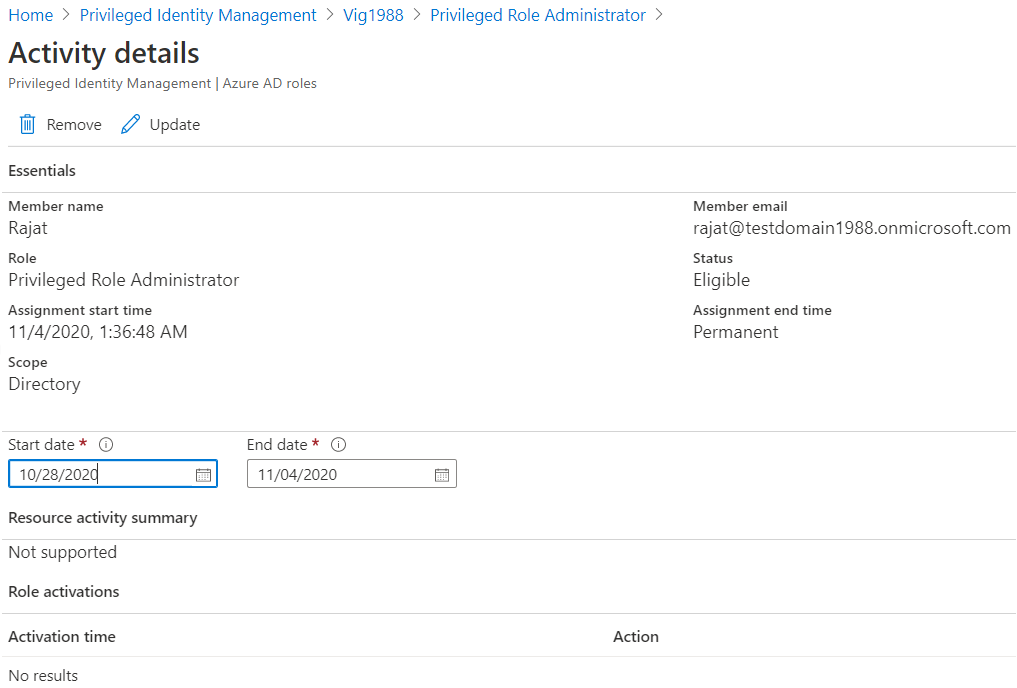

Añadir un usuario a PIM es como se muestra a continuación:

- Acceda a la hoja de PIM en Azure.

- Haga clic en «Roles de Azure AD.»

- Seleccione «Roles.»

- Haga clic en «Administrador de roles privilegiados.»

- Seleccione «Añadir asignaciones» y seleccione el usuario sobre el que desea activar PIM y vaya a Siguiente.

- En la siguiente página, confirme si desea que sea un rol «permanente» o «elegible».

PIM es una potente herramienta para controlar el acceso a los recursos críticos del tenant.

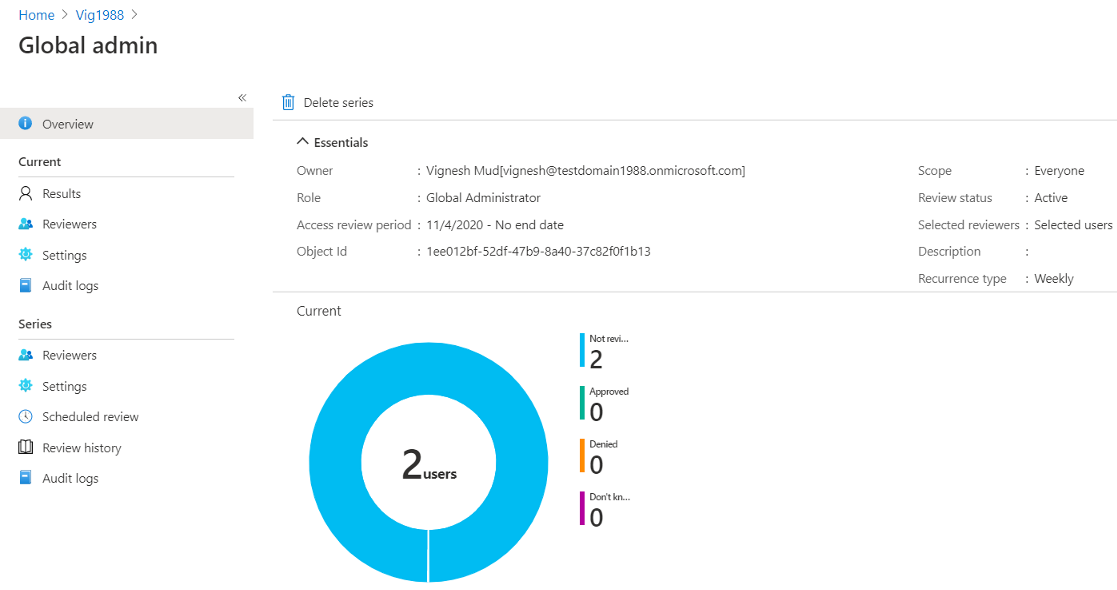

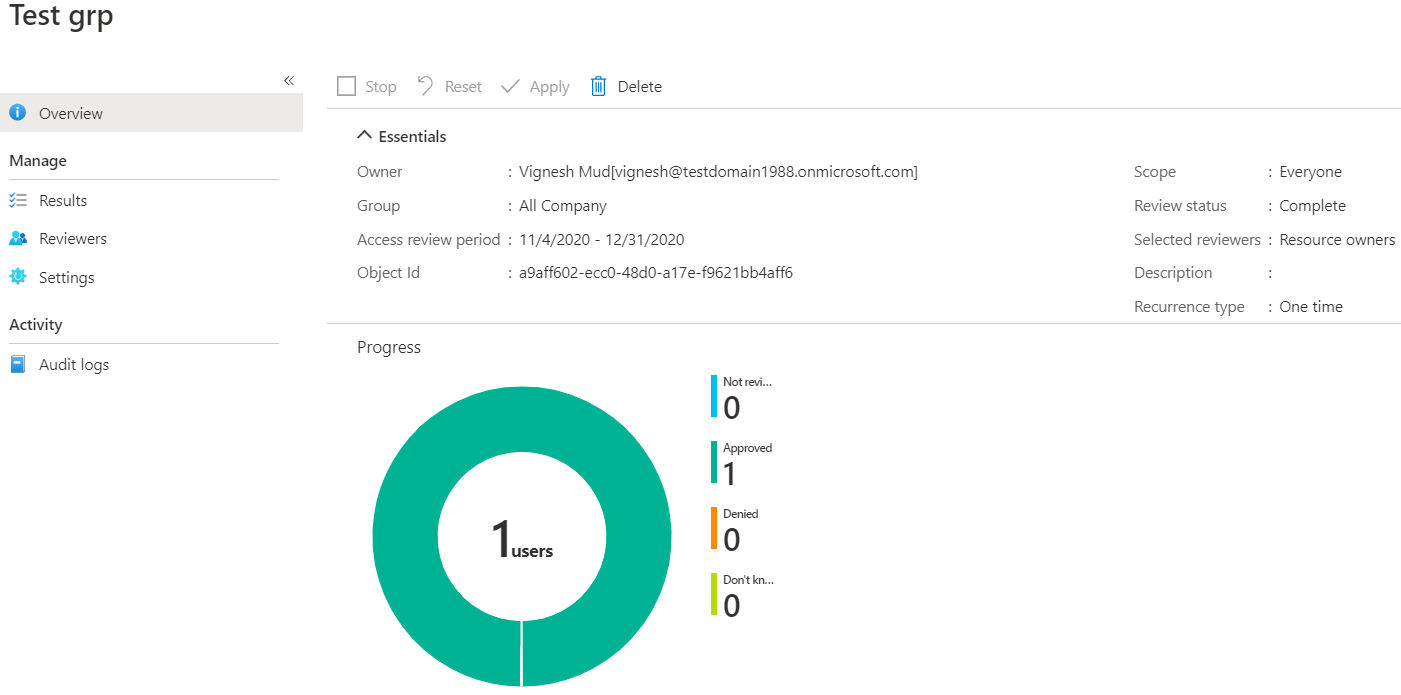

Revisiones de acceso

Si quieres asegurarte de que el onboarding y el offboarding de los empleados también se traduce en la revisión de sus roles de cuenta de administrador, entonces las revisiones de acceso sin duda te ayudarán aquí.

Las revisiones de acceso se pueden crear para grupos y roles de administrador. Estas revisiones nos ayudan a entender si los admin s existentes todavía necesitan el rol en cuestión. Por ejemplo, he creado una revisión de acceso para comprobar el rol de administrador lobal.

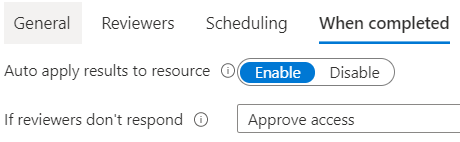

Ahora desde aquí, puedes decidir si el resultado de la revisión de acceso es aprobado o denegado. Además, hay ajustes posteriores a la finalización.

Resumen

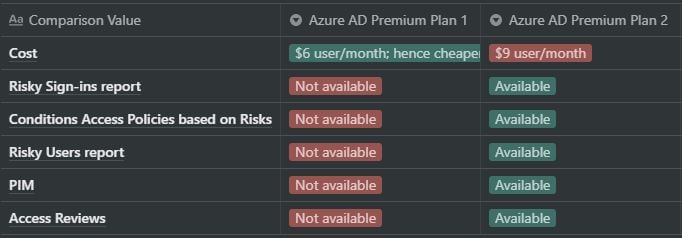

Azure AD Premium Plan 1 y Plan 2 son similares en muchos aspectos. La licencia de AAD Premium P1 tiene mucha fuerza con varias características de seguridad como la protección de contraseñas, el restablecimiento de contraseñas de autoservicio, el acceso condicional y las identidades híbridas, entre otras. En mi experiencia, esta licencia debería ser suficiente para muchas organizaciones.

Sin embargo, las áreas en las que la licencia AAD Premium P2 puntúa por encima de la P2 son bastante significativas en lo que a seguridad se refiere. Y es precisamente por eso que el veredicto aquí se inclina hacia ella.

Las principales diferencias entre AAD Premium P1 y P2 son las siguientes:

Azure AD Premium Plan 2 tiene características de seguridad más ricas; sin embargo, tienen un coste adicional en comparación con Azure AD Premium Plan 1. Por lo tanto, debe sopesar los pros y los contras antes de decidir cuál elegir.

Lectura adicional

Puede consultar los siguientes enlaces para profundizar en este tema:

- Precios de Azure Active Directory