Google sévit contre toutes les entreprises qui enfreignent ses règles de confidentialité et de fraude publicitaire. Cheetah … Mobile, qui réalise un quart de ses revenus via les activités de Google, en ressent les effets. (Photo par Jaap Arriens/NurPhoto via Getty Images)

NurPhoto via Getty Images

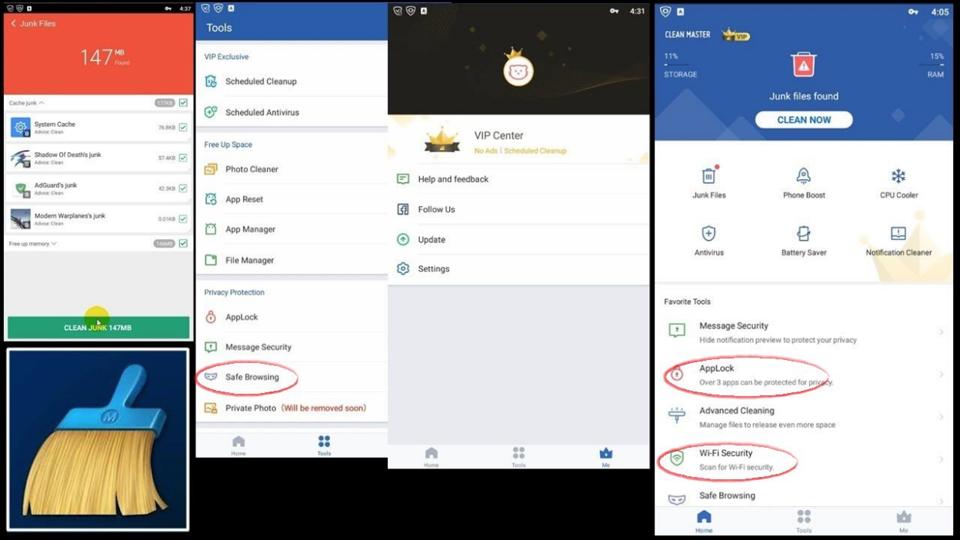

En février, Google a jeté 600 applications hors de son Play store. Parmi celles-ci se trouvait une application appelée Clean Master, un outil de sécurité promettant une protection antivirus et une navigation privée. Elle avait plus d’un milliard d’installations avant d’être évincée et, malgré l’interdiction de Google, elle est l’une des applications Android les plus téléchargées de tous les temps et fonctionne probablement encore sur des millions de téléphones.

Alors que Google n’a pas commenté ce qu’il savait de l’application, créée par la société chinoise Cheetah Mobile, Forbes a appris qu’une société de sécurité a fourni au géant de la technologie des preuves que l’outil collectait toutes sortes de données d’utilisation privée du Web.

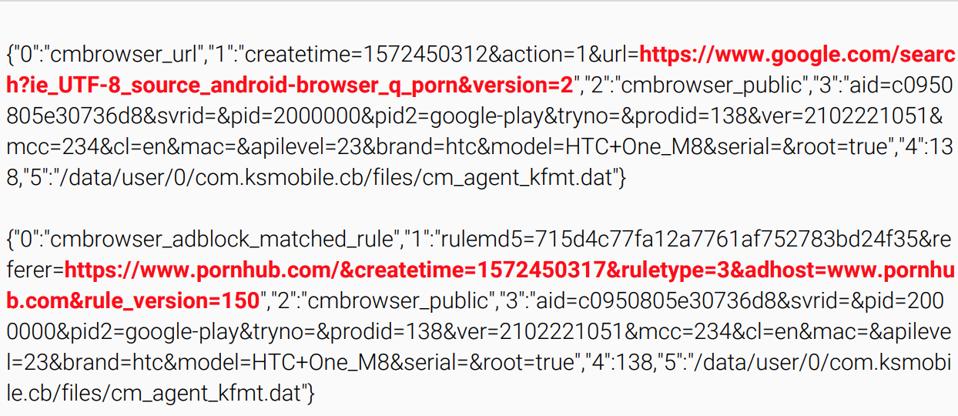

Cela inclut les sites Web visités par les utilisateurs à partir du navigateur « privé » de l’application, leurs requêtes sur les moteurs de recherche et leurs noms de points d’accès Wi-Fi, jusqu’à des informations plus détaillées comme la façon dont ils ont fait défiler les pages Web visitées, selon le chercheur de la société de sécurité, qui a également fourni les informations à Forbes.

Cheetah, une société publique qui compte le géant chinois de la technologie Tencent comme un investisseur majeur, affirme qu’elle doit surveiller les utilisateurs pour les garder en sécurité et leur offrir des services utiles.

Mais la recherche, menée par Gabi Cirlig, un chercheur de la société de cybersécurité White Ops, intervient après de précédentes allégations de problèmes potentiels de confidentialité avec les applications de Cheetah. En 2018, Google a expulsé son application CM File Manager de son app store en raison de violations de ses politiques en matière de fraude publicitaire. (À l’époque, en réponse à un rapport de Buzzfeed News, Cheetah a nié avoir la capacité de revendiquer faussement des clics publicitaires à des fins lucratives, comme cela a été allégué). L’année dernière, VPNpro a mis en garde contre les permissions éventuellement « dangereuses » requises par les appareils, comme la possibilité d’installer des applications.

Le Clean Master de Cheetah Mobile était l’une des applications Android les plus populaires jamais créées. Mais elle a été … bannie de la boutique Google Play, et des chercheurs mettent en garde contre sa surveillance de l’activité Web des utilisateurs.

White Ops

Ce n’est pas seulement Clean Master qui a surveillé l’activité Web des utilisateurs, selon le Cirlig. Trois autres produits Cheetah-CM Browser, CM Launcher et Security Master-applications avec des centaines de millions de téléchargements ont fait de même, selon Cirlig. Il a sondé les applications l’année dernière pour découvrir ce comportement avant de partager ses recherches avec Forbes. Il a découvert que Cheetah collectait les informations des appareils, chiffrait les données et les envoyait à un serveur Web – ksmobilecom. En inversant ce processus de cryptage, il a pu déterminer quelles données étaient récoltées sur les téléphones des utilisateurs.

« Techniquement parlant, ils ont une politique de confidentialité qui couvre à peu près tout et leur donne un blanc-seing pour tout exfiltrer », dit Cirlig. « Je ne peux pas savoir avec certitude ce qu’ils enfreignent. C’est juste qu’ils jouent au ballon dans une zone grise et c’est aux chercheurs comme nous de se lever et d’appeler à la faute dès qu’ils pensent qu’ils franchissent la ligne. Je pense personnellement qu’ils franchissent la ligne. »

Réponse deheetah

Cheetah dit qu’il collecte le trafic Web des utilisateurs et d’autres données, mais qu’il le fait essentiellement pour des raisons de sécurité. Par exemple, elle surveille la navigation sur Internet pour s’assurer que les sites que les utilisateurs visitent ne sont pas dangereux. Il le fait également pour fournir certains services comme la suggestion de recherches récentes en tendance.

En ce qui concerne l’accès aux noms des réseaux Wi-Fi, Cheetah a déclaré à Forbes que le raisonnement était à peu près le même : empêcher les utilisateurs de rejoindre des réseaux Wi-Fi malveillants. « Nous ne collectons pas de données pour suivre la vie privée des utilisateurs et nous n’avons pas l’intention de le faire », a déclaré un porte-parole.

L’entreprise affirme qu’elle respecte toutes les lois locales sur la vie privée, qu’elle ne vend pas les données privées des utilisateurs et qu’elle ne renvoie pas les informations à un serveur chinois, mais à un système Amazon Web Services en dehors du pays. Le Cirlig a toutefois fait remarquer que le domaine où les informations ont été relayées était enregistré en Chine. Et Cheetah lui-même est basé à Pékin.

‘Aucune bonne raison de collecter des données’

Deux chercheurs indépendants en sécurité et le Cirlig disent qu’il existe des moyens beaucoup plus sûrs de collecter les informations. Pour les sites web et pour les hot spots Wi-Fi, ils pourraient transformer les informations en « hashs » – des morceaux de lettres et de chiffres aléatoires qui représentent les sites web. Des machines peuvent les lire et les comparer à des bases de données de hachages de sites web ou de réseaux Wi-Fi malveillants précédemment signalés, sans que des êtres humains aient besoin de les consulter. (Cheetah affirme que les hachages compliqueraient ses contrôles de sécurité, car il doit faire attention aux changements subtils dans les noms de Wi-Fi, par exemple lorsqu’un zéro est changé en « o », ou aux sites malveillants précédemment inconnus.)

Will Strafach, fondateur de l’application de sécurité Guardian iOS et chercheur sur les questions de confidentialité des smartphones, a déclaré qu’il n’y avait « aucune bonne raison pour collecter ces informations »

Graham Cluley, un analyste de sécurité qui a passé une grande partie de sa carrière à travailler pour des sociétés antivirus, a déclaré que cette collecte de données était « clairement une préoccupation ». Il existe des moyens pour une entreprise de sécurité de vérifier les menaces sans avoir à collecter autant d’informations, qui pourraient potentiellement être utilisées pour diminuer la vie privée des utilisateurs. »

« Même si les applications elles-mêmes demandent des autorisations, j’espérerais qu’un produit de sécurité expliquerait pourquoi il a besoin de certaines données et tenterait de justifier son vol de données », a ajouté Cluley.

Quel est le potentiel d’abus ?

En référence à l’ampleur des informations collectées par Cheetah, il serait possible de désanonymiser un utilisateur en examinant ses habitudes de navigation sur le Web, ses points d’accès Wi-Fi et les numéros d’identification de ses téléphones, a déclaré Cirlig.

« Le problème est qu’ils établissent une corrélation entre le comportement des utilisateurs – les applications que leur public utilise, les sites qu’ils parcourent et ainsi de suite – et des données spécifiques qui peuvent être très facilement liées à une personne réelle derrière ce téléphone…. . . Donc, même si vous voulez empêcher tout type de suivi, il ne suffit pas de changer votre téléphone, mais effectivement toute l’infrastructure que vous utilisez.

« Même si, pour une raison quelconque, ils se débarrassent de toutes les données personnelles du côté serveur, la base d’installation effroyablement énorme leur permet toujours d’exploiter leurs données dépersonnalisées dans un style Cambridge Analytica. »

Logs du suivi des recherches Google de Cheetah Mobile via son outil CM Browser. Cheetah dit avoir besoin de … suivre les utilisateurs pour fournir des fonctionnalités utiles et des protections de sécurité.

White Ops

White Ops dit avoir informé Google de ce comportement dès décembre. En février, Cheetah a découvert que ses comptes Google Play Store, AdMob et AdManager avaient été suspendus. Google n’avait pas répondu aux questions de Forbes pour savoir si les avertissements de White Ops avaient conduit à l’interdiction de Cheetah.

Cheetah, qui est cotée à la bourse de New York depuis mai 2014, fait appel de la décision de Google et affirme travailler avec le géant technologique pour répondre à ses préoccupations. Si elle ne trouve pas le moyen de revenir sur Google Play, l’interdiction portera un sérieux coup à ses revenus. Au cours des neuf premiers mois de 2019, près d’un quart des revenus de Cheetah Mobile provenaient de services hébergés par Google.