Microsoft 365 propose une myriade de licences parmi lesquelles choisir. Si vous envisagez de déployer certaines fonctions de protection pour vos utilisateurs dans le cloud et de faire une comparaison entre Azure AD Premium P1 vs P2, cet article vous intéressera sans doute. Si vous êtes confus quant aux différences entre les licences Azure AD Premium P1 et P2, restez dans les parages.

Table des matières

- Prérequis

- Inclus avec d’autres services

- Détection des comptes à risque

- Rapports

- Rapport sur les utilisateurs à risque

- Rapport des sign-ins à risque

- Rapport sur les détections de risques

- Politiques de protection de l’identité

- Politique de risque de l’utilisateur

- Politique de risque d’ouverture de session

- Politique d’enregistrement MFA

- Politiques d’accès conditionnel personnalisées

- Alertes de protection de l’identité

- Alertes d’utilisateurs à risque

- Courriel de résumé hebdomadaire

- Azure AD Privileged Identity Management (PIM)

- Examens d’accès

- Summary

- Lectures complémentaires

Prérequis

Pour visualiser tous les services abordés dans cet article, veuillez vous assurer que vous avez satisfait aux prérequis suivants à l’avance.

- Un abonnement Azure:

- Vous êtes connecté au portail Azure avec un compte utilisateur ayant le rôle d’administrateur global.

Inclus avec d’autres services

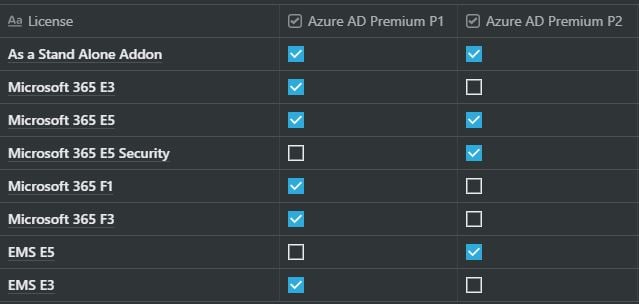

Si vous n’avez pas acheté spécifiquement les licences Azure AD Premium P1 et Azure AD Premium P2, vous les avez peut-être déjà et ne le savez pas. Ces deux licences sont en fait incluses avec d’autres services Microsoft 365, comme indiqué ci-dessous.

Azure AD Premium P1 et Azure AD Premium P2 sont les licences qui répondent aux besoins de protection avancée des identités des organisations.

Le plan 2 d’Azure AD Premium possède toutes les fonctionnalités de P1 ; cependant, il ajoute plus de fonctionnalités de sécurité, à savoir :

- Détection des vulnérabilités et des comptes à risque

- Gestion des identités privilégiées (PIM)

- Revues d’accès

Posez-vous ces questions si vous êtes prêt à opter pour P2 plutôt que P1.

- Souhaitez-vous détecter les comptes à risque chez votre locataire ?

- Souhaitez-vous être informé des risques tels que les attaques par pulvérisation de mots de passe, les déplacements atypiques, les fuites de données d’identification, etc.

- Les politiques générales d’accès conditionnel répondent-elles à vos exigences de sécurité ?

- Ou souhaitez-vous que les politiques d’accès conditionnel soient étendues pour bloquer également l’accès aux ouvertures de session à risque ?

- L’AMF seule répond-elle à vos besoins en ce qui concerne la sécurisation des comptes d’administrateur ?

- Ou souhaitez-vous ajouter une autre couche de protection via la » gestion des privilèges et des identités » ?

Ces questions peuvent être répondues une fois que vous avez une bonne compréhension de ce que ces mécanismes de sécurité fournissent et comment vous pouvez les utiliser pour atteindre vos objectifs.

Dans le reste de cet article, vous allez apprendre tous les différents services que vous recevez avec la licence P2.

Détection des comptes à risque

Si vous êtes ok pour examiner les ouvertures de session des utilisateurs dans Azure et ensuite prendre des mesures manuellement en fonction de celles-ci, vous pourriez tout aussi bien opter pour la licence Azure AD Premium P1. Cependant, si vous souhaitez :

- Créer des politiques de risque et des actions associées pour les comptes d’utilisateurs

- Utiliser des politiques d’accès conditionnel basées sur les sign-ins à risque

- Revoir le rapport de sécurité Azure

Azure AD Premium P2 serait la licence correcte pour votre environnement.

Exécutons ces fonctionnalités avancées. En supposant que vous êtes connecté au portail Azure, allez dans Protection de l’identité où vous trouverez toutes les fonctionnalités ci-dessous.

Rapports

Il existe trois types de rapports disponibles dans le plan AAD Premium P2.

Rapport sur les utilisateurs à risque

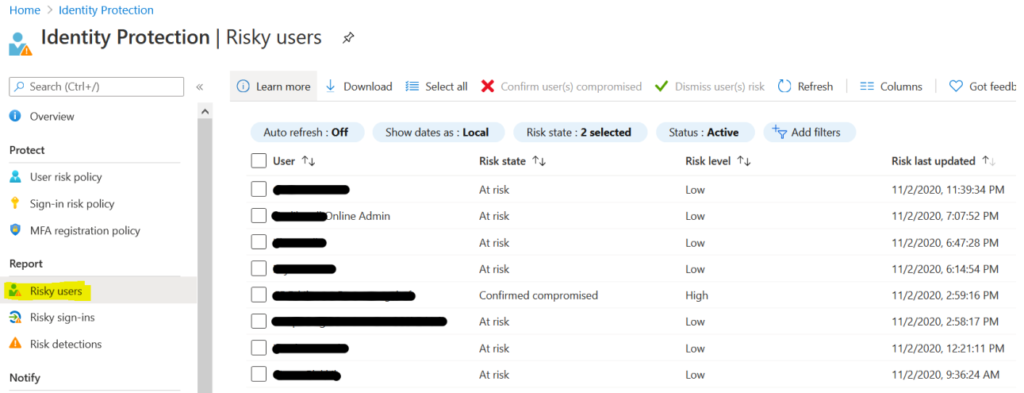

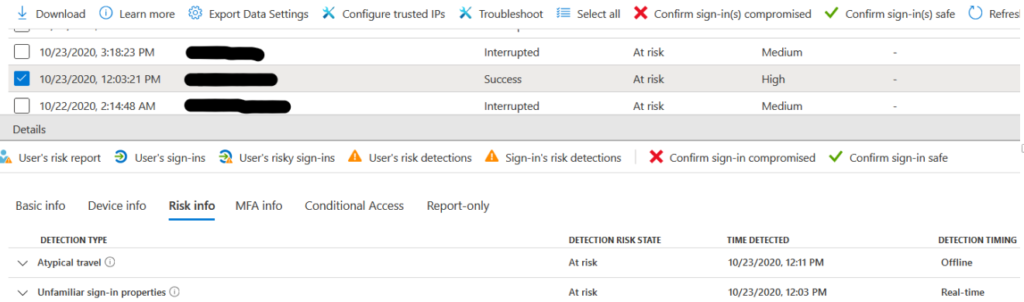

Ce rapport affichera les comptes d’utilisateurs qui risquent d’être compromis. Un exemple est montré ici:

Un administrateur peut examiner ce rapport et ensuite décider de la prochaine action à entreprendre. Les niveaux de risque peuvent être faibles, moyens et élevés. Différentes activités contribuent à la gravité des niveaux.

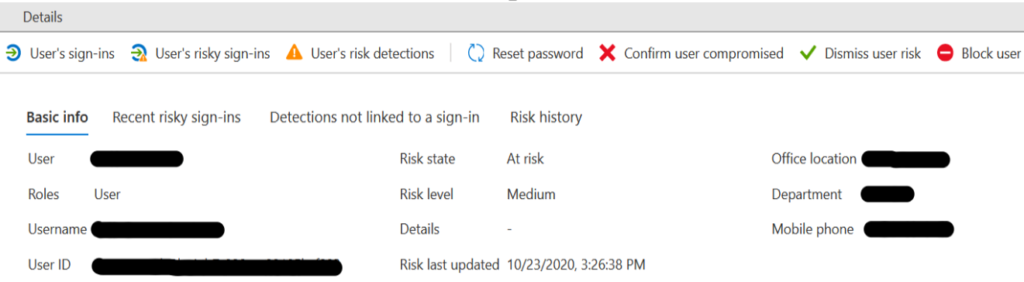

Les administrateurs peuvent prendre des mesures en fonction des facteurs de risque. Dans l’exemple ci-dessous, vous pouvez bloquer l’utilisateur, marquer cela comme un faux positif, ou même confirmer que le compte utilisateur est compromis.

Vous avez également la possibilité d’examiner plus en détail les risques détectés et les sign-ins à risque.

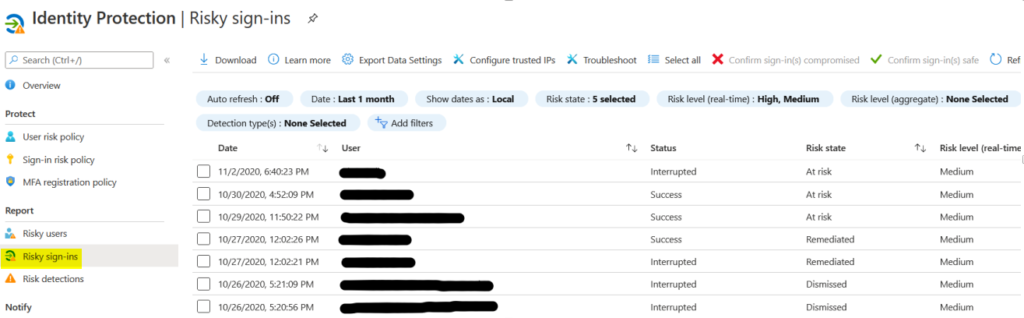

Rapport des sign-ins à risque

Certains sign-ins peuvent être suspects. Avec le rapport d’identifications à risque, vous pouvez facilement les repérer comme indiqué ci-dessous.

La capture d’écran suivante montre les détails de l’identification à risque d’un utilisateur. Cette ouverture de session a été jugée à haut risque avec deux risques qui lui sont attachés. Vous avez ici les mêmes actions que dans la section ‘utilisateurs à risque’.

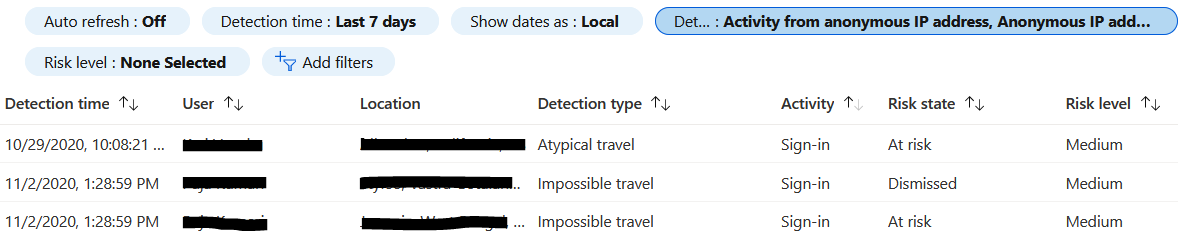

Rapport sur les détections de risques

Ce rapport affiche le type de risque qui a été détecté. Il peut être utile si vous souhaitez visualiser les activités déclenchant ce type d’alerte dans votre organisation.

Politiques de protection de l’identité

Si les rapports plus avancés ne vous chatouillent pas, peut-être qu’une gamme de politiques de protection de l’identité pourrait le faire.

Dans Azure, vous trouverez nos différents types de politiques de protection de l’identité qui sont exclusivement disponibles dans la licence AAD Premium P2.

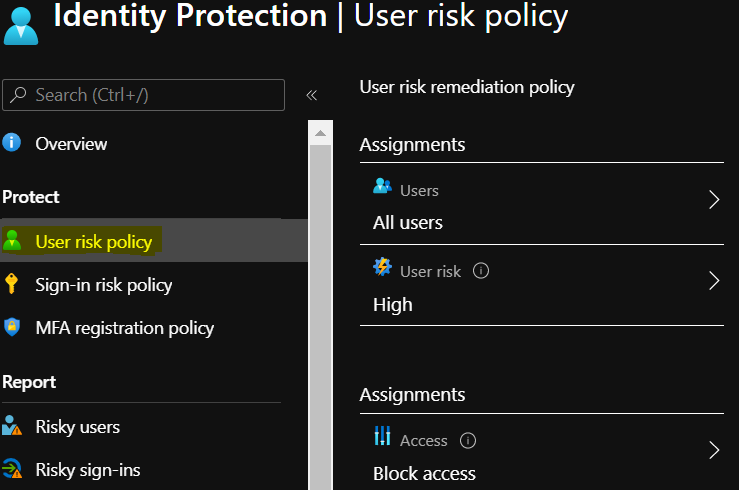

Politique de risque de l’utilisateur

Si vous voulez prendre certaines actions prédéterminées sur les comptes classés comme ‘risqués’, vous devez définir la politique de risque de l’utilisateur. Cette politique est activée par défaut ; cependant, vous pouvez la modifier pour répondre à vos besoins.

Dans cette capture d’écran ci-dessus, vous remarquerez une politique qui est appliquée à tous les utilisateurs. La politique est applicable uniquement lorsque le niveau de risque est » élevé » et que l’action consiste à bloquer l’accès. D’autres options comme autoriser l’accès et demander une réinitialisation du mot de passe sont également disponibles.

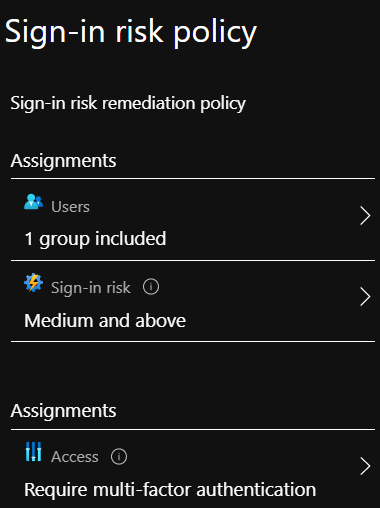

Politique de risque d’ouverture de session

Une politique par défaut est disponible pour décider de vos actions pour les utilisateurs avec des ouvertures de session à risque. Dans l’exemple ici, vous remarquerez que la politique est appliquée à un groupe. Elle indique également qu’elle sera utile pour les comptes d’utilisateurs dont le niveau de risque d’ouverture de session est moyen ou supérieur. Enfin, l’action consiste à appliquer le MFA.

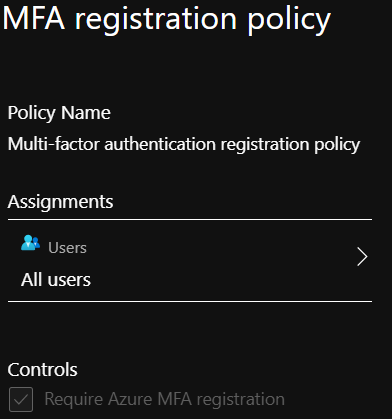

Politique d’enregistrement MFA

Si vous souhaitez exiger l’enregistrement MFA pour un ou plusieurs de vos comptes, vous pouvez définir cette exigence via la politique d’enregistrement MFA comme indiqué ci-dessous. Vous pouvez activer MFA pour tous les utilisateurs ou un ensemble d’utilisateurs avec cette politique.

Politiques d’accès conditionnel personnalisées

Si vous souhaitez exercer un niveau granulaire de contrôle d’accès peut-être en appliquant des politiques à certains utilisateurs et pas à d’autres, vous devez utiliser une politique d’accès conditionnel personnalisée.

Parfois, vous remarquez plusieurs utilisateurs présentant des risques de connexion et des utilisateurs répertoriés comme risqués en raison de connexions multiples dans leurs profils ActiveSync. Vous voyez également que presque toutes ces tentatives ont été faites à partir de trois pays spécifiques.

Vous pouvez créer une politique conditionnelle pour appliquer la MFA chaque fois qu’il y a des utilisateurs classés comme étant à haut risque, et lorsque le risque d’ouverture de session est également élevé. Une autre condition ajoutée ici est que la politique doit affecter lorsqu’une connexion ActiveSync provient de ces trois pays.

Alertes de protection de l’identité

Si vous avez besoin d’être informé régulièrement des ouvertures de session à risque, une autre fonctionnalité pratique fournie avec la licence P2 est les alertes de protection de l’identité.

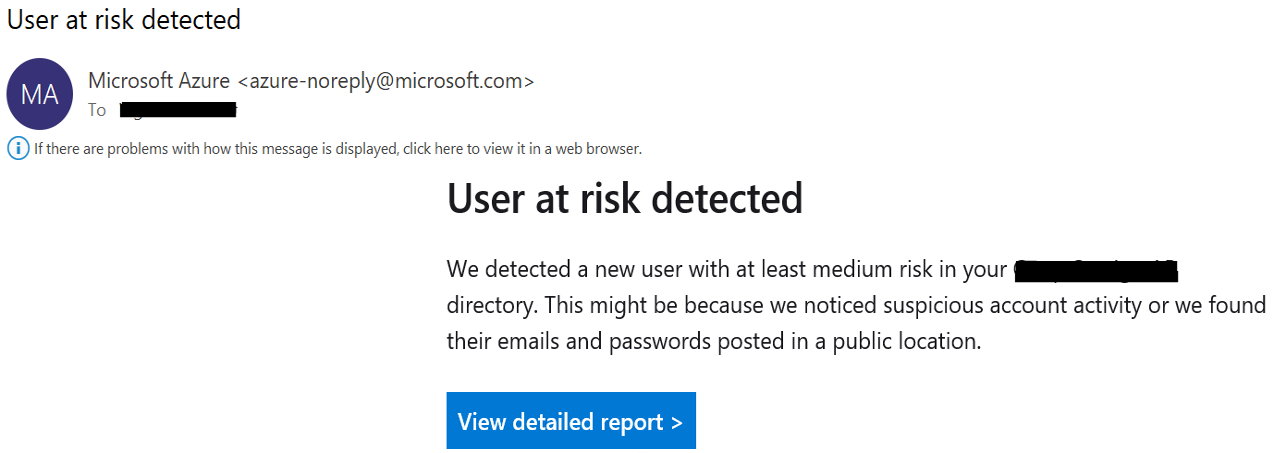

Alertes d’utilisateurs à risque

Ces alertes sont configurées par défaut dans les locataires avec des licences P2 d’AAD Premium. Les alertes sont envoyées aux admins globaux, aux admins de sécurité et aux lecteurs de sécurité par défaut. Le niveau de risque peut être défini selon les besoins.

Le courriel est reçu dans le format indiqué ci-dessous :

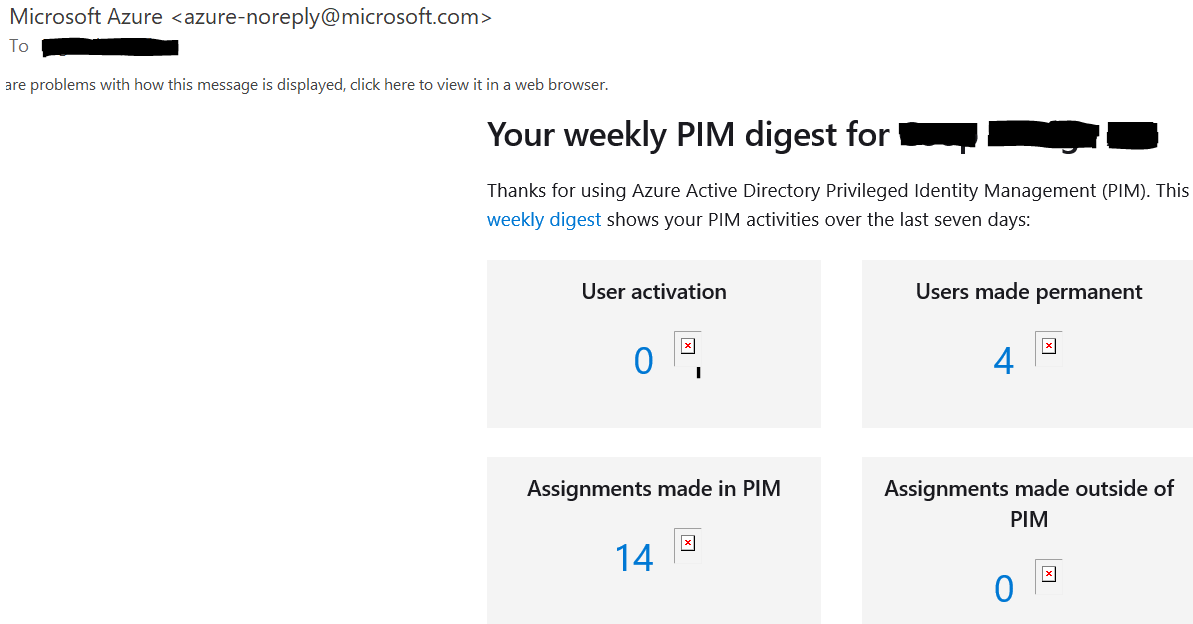

Courriel de résumé hebdomadaire

Ce rapport est également envoyé aux mêmes admins, comme mentionné dans la section précédente. Le courriel comprend les nouveaux utilisateurs à risque et les ouvertures de session à risque. Il fournit également des informations sur les affectations de rôles d’admin effectuées en dehors de la gestion des identités privilégiées. Nous couvrirons le PIM dans la section suivante.

Azure AD Privileged Identity Management (PIM)

Sécuriser les comptes admin est critique. Azure AD PIM est une fonctionnalité qui améliore la couverture de sécurité.

Il y a plusieurs raisons de considérer cette fonctionnalité du point de vue de la sécurité. PIM fait ce qui suit:

- Peut être utilisé pour fournir un accès aux ressources basé sur l’approbation.

- L’accès peut être limité dans le temps, ce qui signifie que l’accès expirera automatiquement après un certain temps.

- Les administrateurs doivent fournir la raison d’activer les rôles spécifiques.

- La MFA serait appliquée lors de l’activation d’un rôle.

- Les administrateurs globaux et les administrateurs de sécurité seraient notifiés par e-mail chaque fois qu’un rôle est activé via PIM.

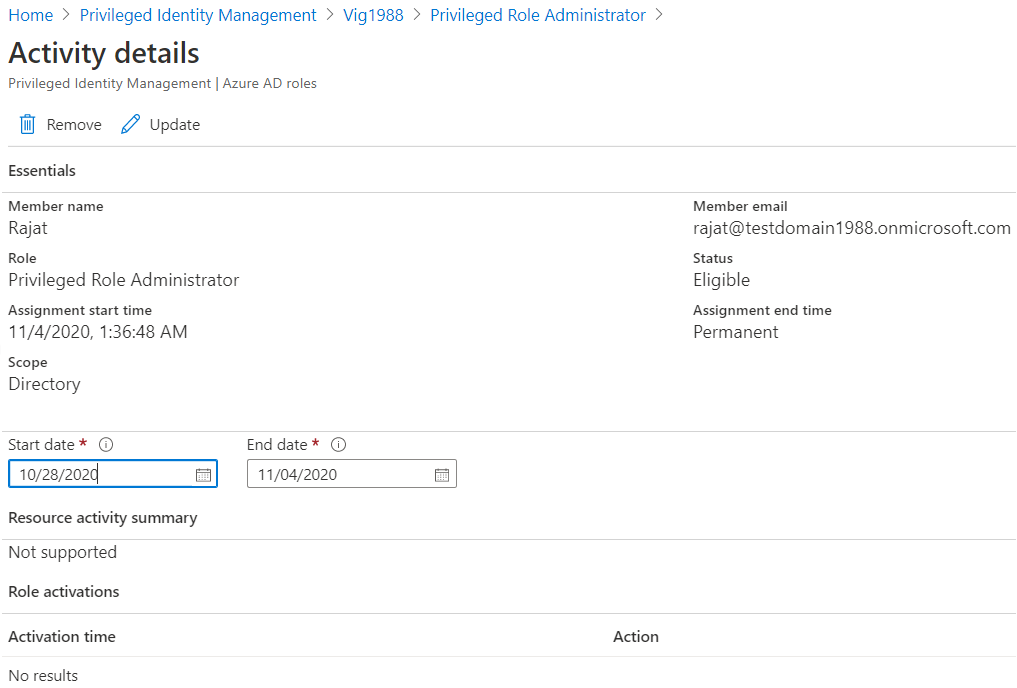

L’ajout d’un utilisateur à PIM est présenté ci-dessous :

- Accéder à la lame PIM dans Azure.

- Cliquer sur « Azure AD Roles. »

- Sélectionner « Roles. »

- Cliquer sur « Privileged Role Administrator. »

- Sélectionnez « Ajouter des affectations » et sélectionnez l’utilisateur sur lequel vous souhaitez activer le MIP et allez à Suivant.

- Sur la page suivante, confirmez si vous voulez que ce soit un rôle « permanent » ou un rôle « éligible ».

Le MIP est un outil puissant pour contrôler l’accès aux ressources critiques du locataire.

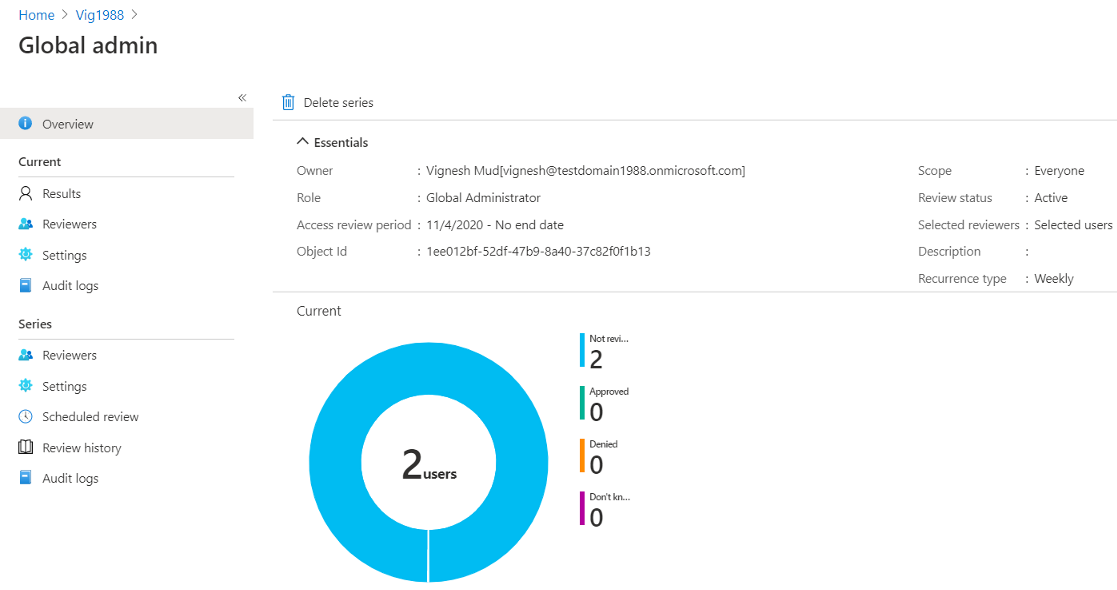

Examens d’accès

Si vous voulez vous assurer que l’embarquement et le débarquement des employés entraînent également l’examen de leurs rôles de compte admin, les examens d’accès vous aideront certainement ici.

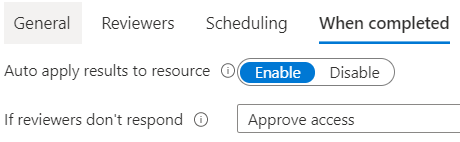

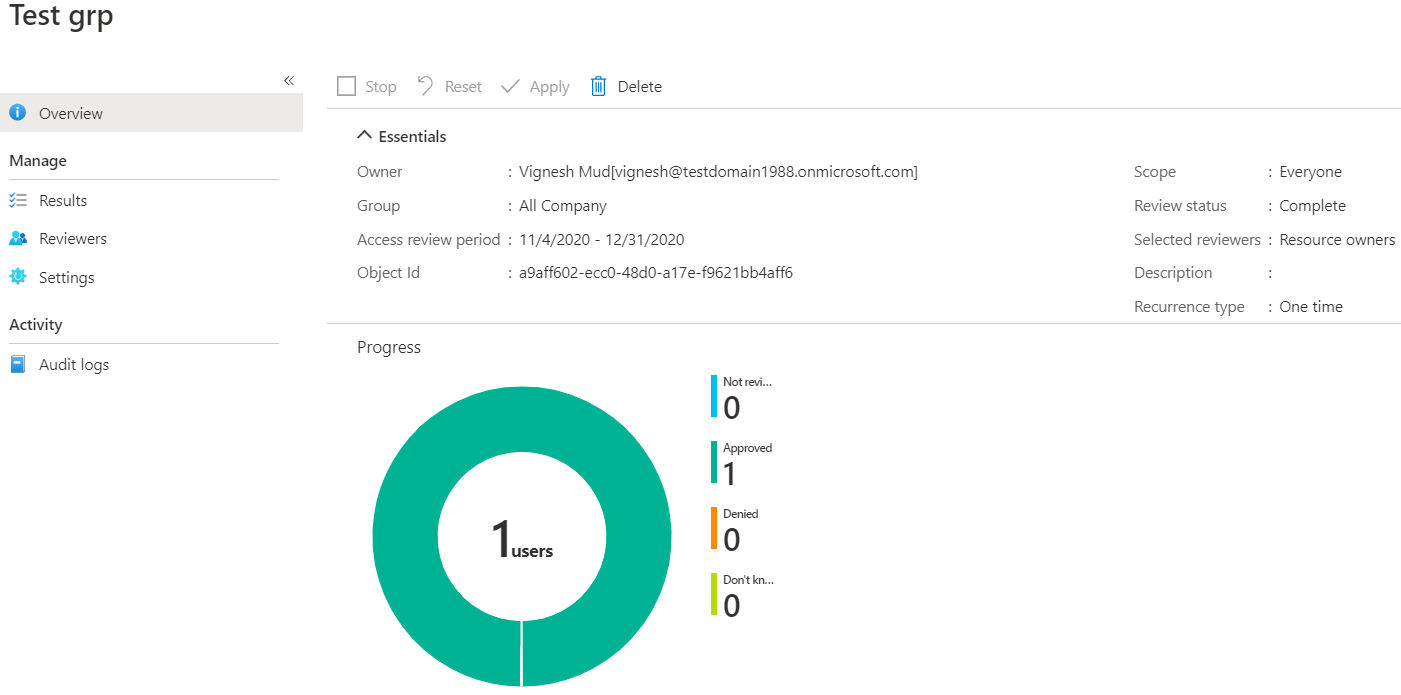

Les examens d’accès peuvent être créés pour les groupes et les rôles admin. Ces examens nous aident à comprendre si les admin s existants ont encore besoin du rôle en question. Par exemple, j’ai créé une revue d’accès pour vérifier le rôle d’admin lobal.

Maintenant d’ici, vous pouvez décider si le résultat de la revue d’accès est approuvé ou refusé. En outre, il y a des paramètres de post-complétion.

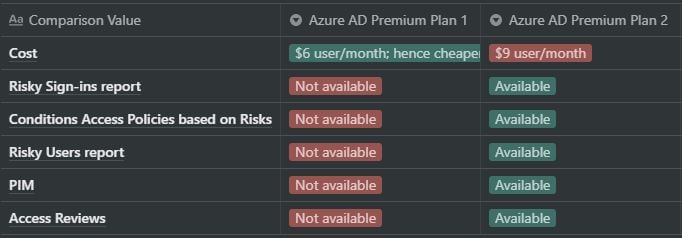

Summary

Azure AD Premium Plan 1 et Plan 2 sont similaires à bien des égards. La licence AAD Premium P1 emballe beaucoup de punch avec plusieurs fonctionnalités de sécurité telles que la protection par mot de passe ; la réinitialisation du mot de passe en libre-service, l’accès conditionnel et les identités hybrides, entre autres. Selon mon expérience, cette licence devrait suffire à de nombreuses organisations.

Cependant, les domaines dans lesquels la licence AAD Premium P2 marque des points par rapport à P2 sont assez importants en ce qui concerne la sécurité. Et c’est précisément la raison pour laquelle le verdict ici penche en sa faveur.

Les différences majeures entre AAD Premium P1 et P2 sont les suivantes :

Le plan Premium Azure AD 2 possède des fonctionnalités de sécurité plus riches ; cependant, elles ont un coût supplémentaire par rapport au plan Premium Azure AD 1. Par conséquent, vous devez peser le pour et le contre avant de décider lequel choisir.

Lectures complémentaires

Vous pouvez vous référer aux liens suivants pour approfondir ce sujet :

- Prix d’Azure Active Directory

.