Po skonfigurowaniu dowolnego serwera wśród pierwszych zwykłych kroków związanych z bezpieczeństwem znajdują się firewall, aktualizacje i uaktualnienia, klucze ssh, urządzenia sprzętowe. Ale większość sysadminów nie skanuje swoich serwerów w celu odkrycia słabych punktów, jak to jest wyjaśnione z OpenVas lub Nessus, ani nie ustawia honeypotów lub Intrusion Detection System (IDS), co jest wyjaśnione poniżej.

Na rynku jest kilka IDS i najlepsze są darmowe, Snort jest najbardziej popularny, znam tylko Snort i OSSEC i wolę OSSEC niż Snort, ponieważ zużywa mniej zasobów, ale myślę, że Snort jest nadal uniwersalny. Dodatkowe opcje to: Suricata , Bro IDS, Security Onion.

Najbardziej oficjalne badania nad skutecznością IDS są dość stare, z 1998 roku, tego samego w którym powstał Snort i były prowadzone przez DARPA, stwierdzały one, że takie systemy są bezużyteczne przed nowoczesnymi atakami. Po dwóch dekadach IT ewoluowało w postępie geometrycznym, bezpieczeństwo również i wszystko jest prawie na czasie, przyjęcie IDS jest pomocne dla każdego administratora.

Snort IDS

Snort IDS działa w 3 różnych trybach, jako sniffer, jako rejestrator pakietów i sieciowy system wykrywania włamań. Ostatni z nich jest najbardziej uniwersalny, na którym skupimy się w tym artykule.

Instalacja Snorta

Następnie uruchamiamy:

W moim przypadku oprogramowanie jest już zainstalowane, ale nie było domyślnie, tak było zainstalowane na Kali (Debian).

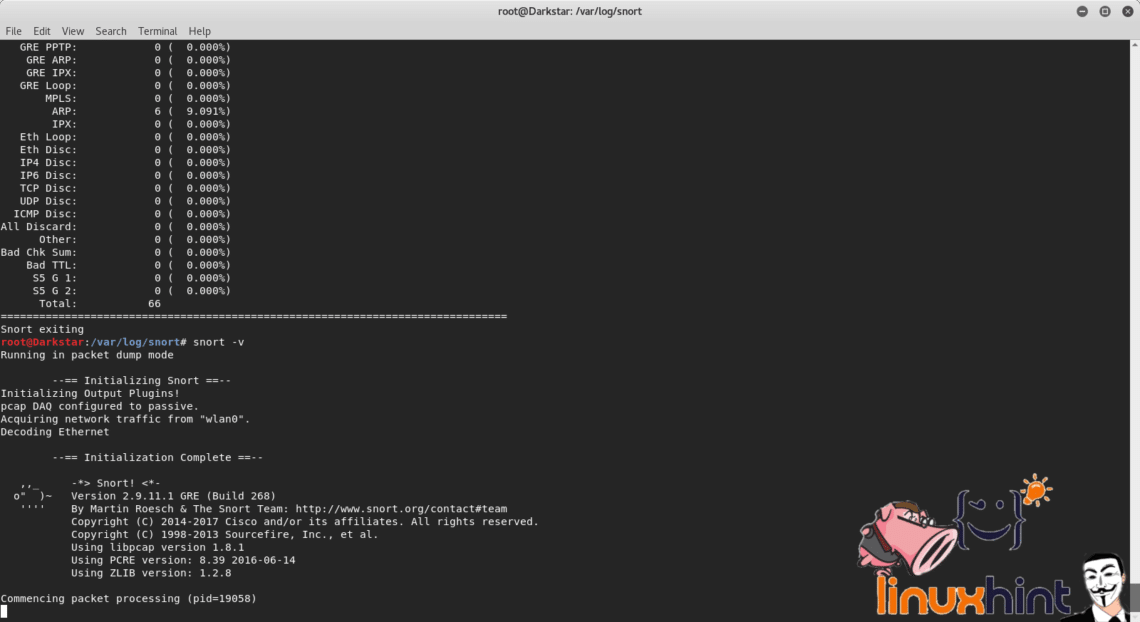

Rozpoczęcie pracy z trybem snifferowym Snorta

Tryb snifferowy odczytuje ruch w sieci i wyświetla tłumaczenie dla człowieka.

W celu przetestowania go wpisz:

Opcja ta nie powinna być używana normalnie, wyświetlanie ruchu wymaga zbyt dużo zasobów, a stosuje się ją tylko w celu pokazania wyjścia komendy.

W terminalu możemy zobaczyć nagłówki ruchu wykrytego przez Snorta pomiędzy komputerem, routerem i internetem. Snort informuje również o braku polityk reagujących na wykryty ruch.

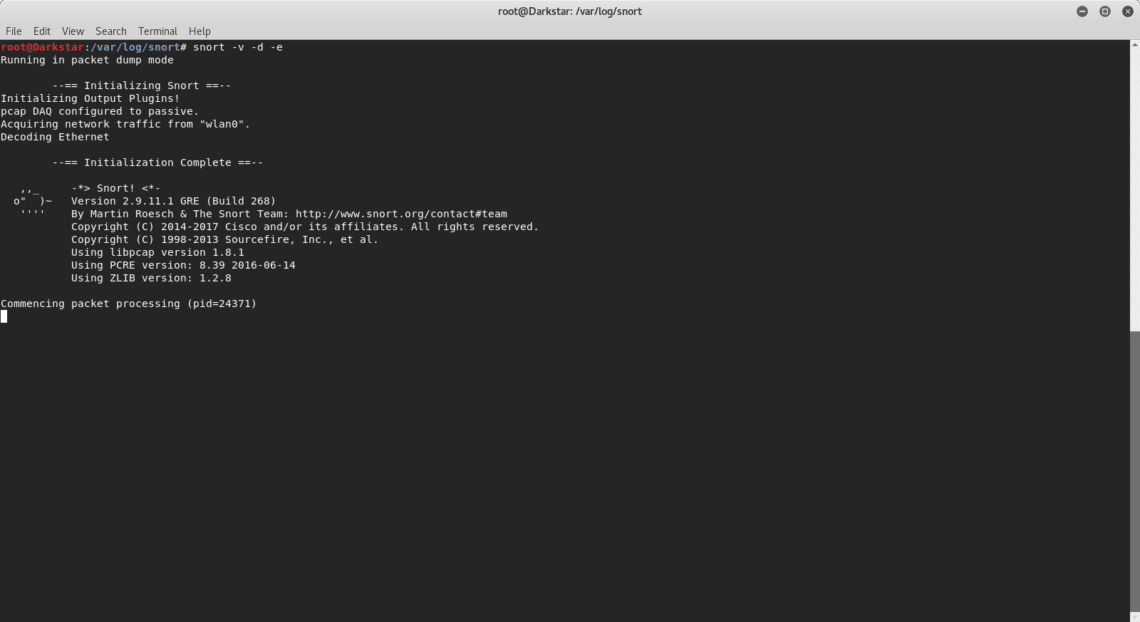

Jeśli chcemy aby Snort pokazywał również dane wpisz:

Aby pokazać nagłówki warstwy 2 uruchom:

Tak jak parametr „v”, „e” również reprezentuje marnowanie zasobów, jego użycie powinno być unikane w przypadku produkcji.

Rozpoczęcie pracy z trybem Packet Logger

Aby zapisać raporty Snorta musimy wskazać mu katalog logów, jeżeli chcemy aby Snort pokazywał tylko nagłówki i logował ruch na dysku typu:

# snort -d -l snortlogs

Log będzie zapisywany wewnątrz katalogu snortlogs.

Jeśli chcesz odczytać pliki dziennika, wpisz:

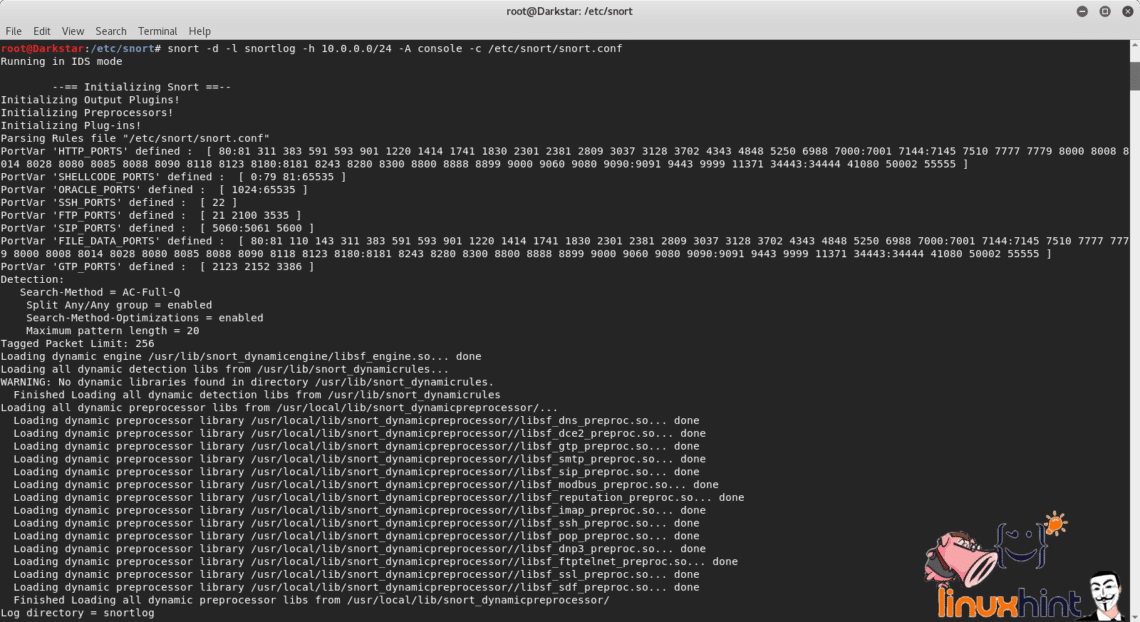

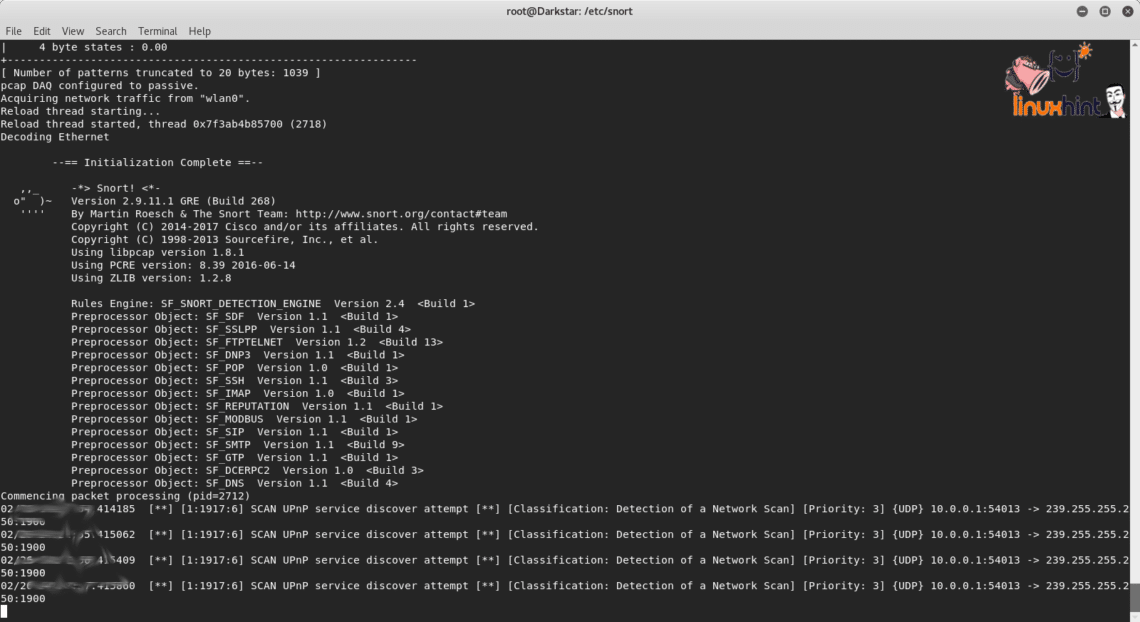

Rozpoczęcie pracy z trybem NIDS (Network Intrusion Detection System)

Za pomocą poniższego polecenia Snort odczytuje reguły określone w pliku /etc/snort/snort.conf, aby odpowiednio filtrować ruch, unikając czytania całego ruchu i skupiając się na konkretnych incydentach

wskazanych w snort.conf poprzez dostosowywane reguły.

Parametr „-A console” instruuje snorta, aby alarmował w terminalu.

Dziękuję za przeczytanie tego tekstu wprowadzającego do użytkowania Snorta.

.