Microsoft 365 zapewnia niezliczoną gamę licencji do wyboru. Jeśli planujesz wdrożyć pewne funkcje ochronne dla swoich użytkowników w chmurze i dokonać porównania Azure AD Premium P1 vs P2, ten artykuł z pewnością Cię zainteresuje. Jeśli jesteś zdezorientowany co do różnic między licencjami Azure AD Premium P1 i P2, trzymaj się z boku.

Table of Contents

- Warunki wstępne

- Włączone z innymi usługami

- Wykrywanie ryzykownych kont

- Raportowanie

- Risky Users Report

- Raport ryzykownych loginów

- Raport wykrycia ryzyka

- Polityki ochrony tożsamości

- Polityka ryzyka użytkownika

- Polityka ryzyka logowania

- Polityka rejestracji MFA

- Niestandardowe polityki dostępu warunkowego

- Alerty ochrony tożsamości

- Alerty użytkowników zagrożonych

- Weekly Digest Email

- Azure AD Privileged Identity Management (PIM)

- Recenzje dostępu

- Podsumowanie

- Dalsza lektura

Warunki wstępne

Aby zobaczyć wszystkie usługi omówione w tym artykule, upewnij się, że masz spełnione następujące warunki wstępne przed czasem.

- Analiza Azure:

- Jesteś zalogowany do portalu Azure za pomocą konta użytkownika z rolą globalnego administratora.

Włączone z innymi usługami

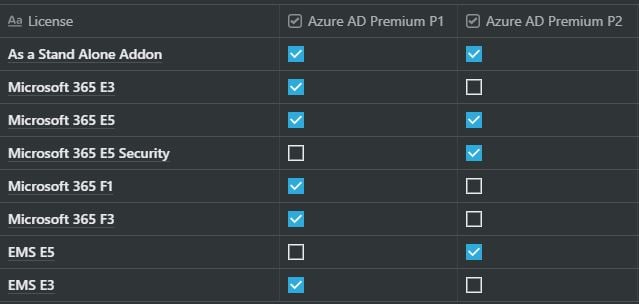

Jeśli nie zakupiłeś konkretnie licencji Azure AD Premium P1 i Azure AD Premium P2, możesz już je mieć i po prostu o tym nie wiedzieć. Te dwie licencje są w rzeczywistości dołączone do innych usług Microsoft 365, jak pokazano poniżej.

Azure AD Premium P1 i Azure AD Premium P2 to licencje, które zaspokajają zaawansowane wymagania organizacji w zakresie ochrony tożsamości.

AAD Premium Plan 2 posiada wszystkie funkcje P1; dodaje jednak więcej funkcji bezpieczeństwa, a mianowicie:

- Wykrywanie podatności i ryzykownych kont

- Privileged Identity Management (PIM)

- Access Reviews

Postaw sobie te pytania, jeśli zdecydujesz się na P2 zamiast P1.

- Czy chcesz wykrywać ryzykowne konta w swoim lokatorze?

- Czy chcesz być powiadamiany o zagrożeniach, takich jak ataki z użyciem sprayu do haseł, nietypowe podróże, wyciek danych uwierzytelniających itp.

- Czy Twoje wymagania bezpieczeństwa są spełnione dzięki ogólnym zasadom dostępu warunkowego?

- Czy chciałbyś, aby zasady dostępu warunkowego zostały rozszerzone o blokowanie dostępu również dla ryzykownych loginów?

- Czy samo MFA spełnia Twoje potrzeby w zakresie zabezpieczenia kont administratorów?

- Czy chciałbyś dodać kolejną warstwę ochrony poprzez 'Privilege Identity Management’?

Na te pytania można odpowiedzieć, gdy ma się dobre zrozumienie, co te mechanizmy bezpieczeństwa zapewniają i jak można je wykorzystać do osiągnięcia swoich celów.

Przez resztę tego artykułu, dowiesz się o wszystkich różnych usługach, które otrzymujesz z licencją P2.

Wykrywanie ryzykownych kont

Jeśli chcesz przeglądać logowania użytkowników w Azure, a następnie podejmować działania ręcznie na ich podstawie, możesz równie dobrze zdecydować się na licencję Azure AD Premium P1. Jeśli jednak chcesz:

- Tworzyć polityki ryzyka i powiązane działania dla kont użytkowników

- Używać warunkowych polityk dostępu na podstawie ryzykownych logowań

- Przeglądać raporty bezpieczeństwa Azure

Azure AD Premium P2 będzie odpowiednią licencją dla Twojego środowiska.

Przejrzyjrzyjmy się tym zaawansowanym funkcjom. Zakładając, że jesteś zalogowany do portalu Azure, przejdź do Identity Protection, gdzie znajdziesz wszystkie poniższe funkcje.

Raportowanie

W planie AAD Premium P2 dostępne są trzy rodzaje raportów.

Risky Users Report

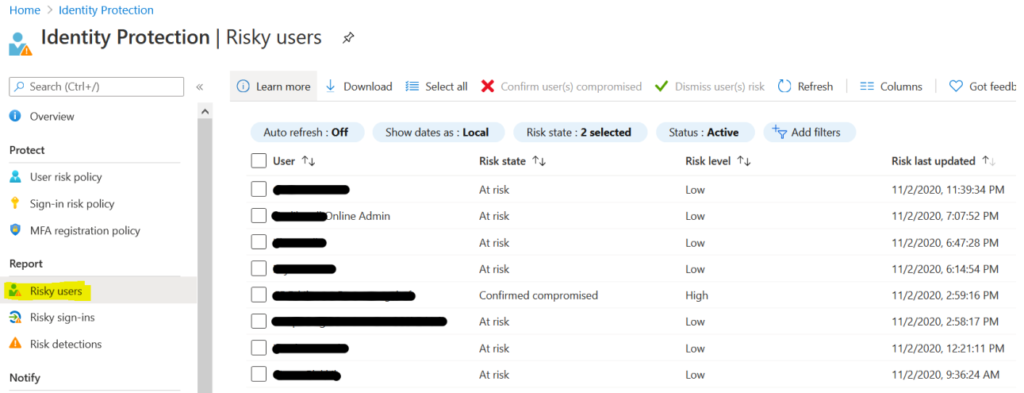

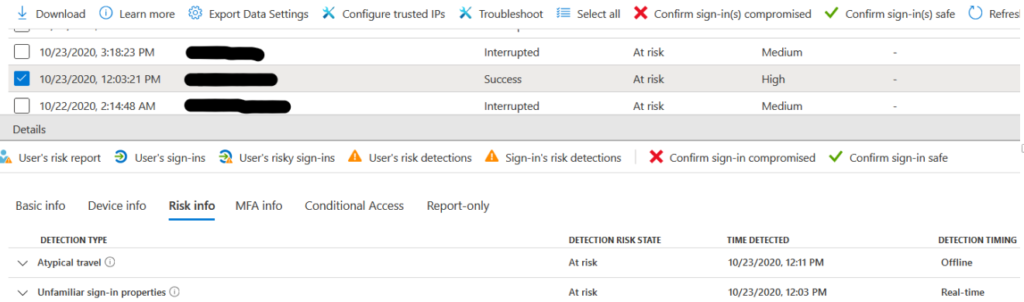

Ten raport wyświetli te konta użytkowników, które mogą być zagrożone kompromitacją. Przykład jest pokazany tutaj:

Administrator może przejrzeć ten raport, a następnie zdecydować o dalszym postępowaniu. Poziomy ryzyka mogą być niskie, średnie i wysokie. Różne działania przyczyniają się do nasilenia poziomów.

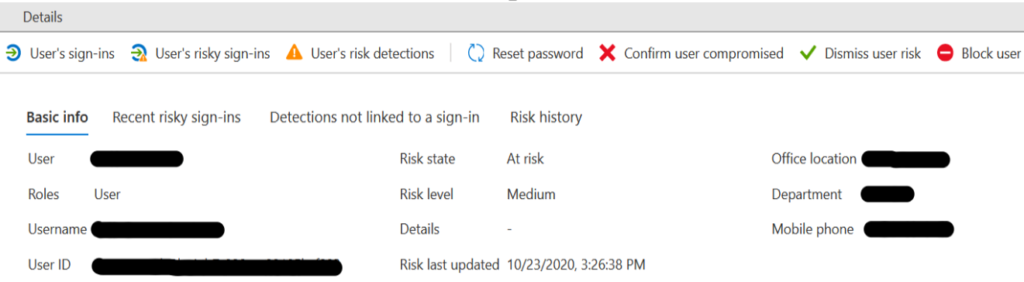

Administratorzy mogą podejmować działania oparte na czynnikach ryzyka. W poniższym przykładzie można zablokować użytkownika, oznaczyć to jako fałszywy wynik pozytywny lub nawet potwierdzić, że konto użytkownika jest zagrożone.

Masz również możliwość dalszego przeglądu wykrytych zagrożeń i ryzykownych loginów.

Raport ryzykownych loginów

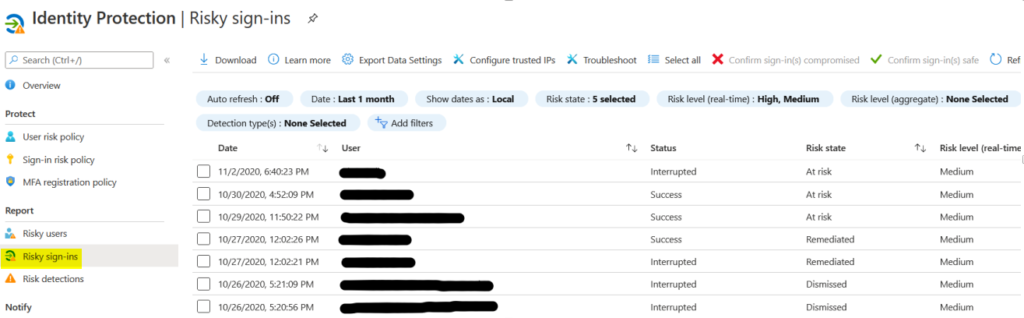

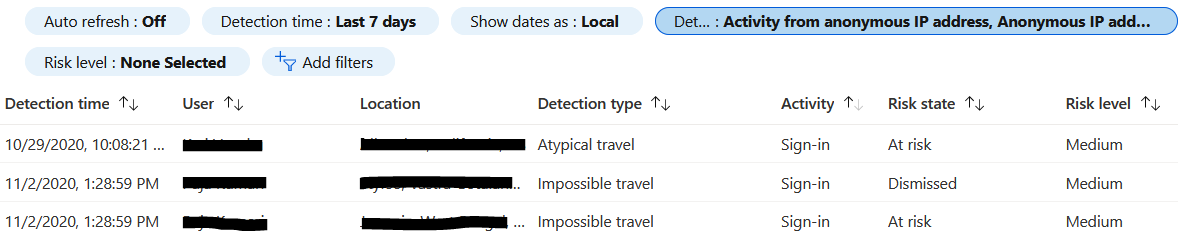

Niektóre logowania mogą być podejrzane. Dzięki raportowi Ryzykowne logowania można je łatwo wykryć, jak pokazano poniżej.

Następujący zrzut ekranu przedstawia szczegóły ryzykownego logowania użytkownika. To logowanie zostało uznane za wysoce ryzykowne z przypisanymi do niego dwoma zagrożeniami. W tym miejscu można wykonać te same czynności, co w sekcji „ryzykowni użytkownicy”.

Raport wykrycia ryzyka

Ten raport wyświetla typ ryzyka, które zostało wykryte. Może być przydatny, jeśli chcesz przejrzeć działania wywołujące ten typ alertu w Twojej organizacji.

Polityki ochrony tożsamości

Jeśli bardziej zaawansowane raporty nie wzbudzają Twojego entuzjazmu, być może zakres polityk ochrony tożsamości może.

W obrębie Azure, znajdziesz nasze różne rodzaje polityk ochrony tożsamości, które są dostępne wyłącznie w licencji AAD Premium P2.

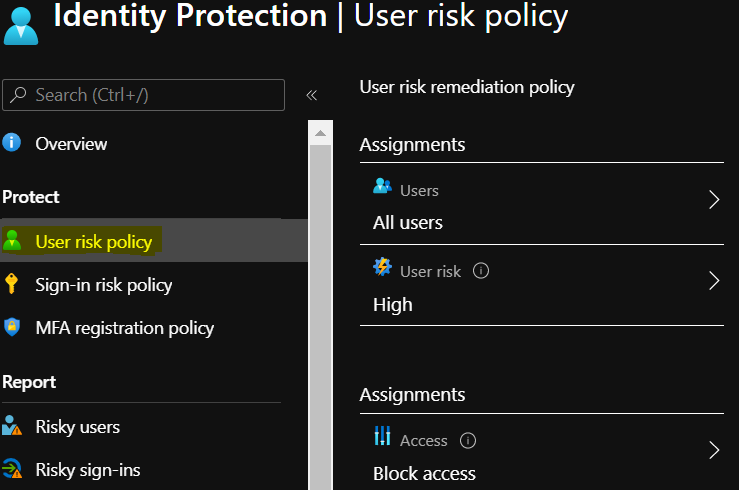

Polityka ryzyka użytkownika

Jeśli chcesz podjąć pewne z góry określone działania na kontach sklasyfikowanych jako „ryzykowne”, musisz zdefiniować politykę ryzyka użytkownika. Ta polityka jest domyślnie włączona, ale możesz ją zmodyfikować, aby dostosować ją do swoich wymagań.

Na powyższym zrzucie ekranu widać politykę, która jest stosowana do wszystkich użytkowników. Polityka ta ma zastosowanie tylko wtedy, gdy poziom ryzyka jest „wysoki”, a działanie polega na zablokowaniu dostępu. Inne opcje, takie jak umożliwienie dostępu i wymaganie zresetowania hasła są również dostępne.

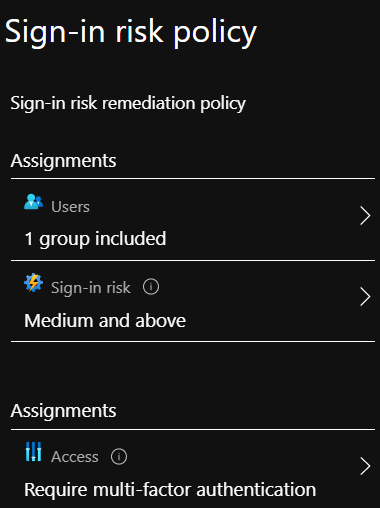

Polityka ryzyka logowania

Domyślna polityka jest dostępna, aby zdecydować o działaniach dla użytkowników z ryzykownym logowaniem. W przykładzie tutaj można zauważyć, że polityka jest stosowana do grupy. Stwierdza również, że będzie ona przydatna dla kont użytkowników o poziomie ryzyka logowania średnim i wyższym. Wreszcie, akcja ma na celu wymuszenie MFA.

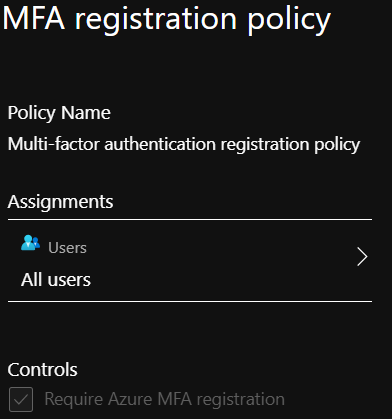

Polityka rejestracji MFA

Jeśli chcesz wymagać rejestracji MFA dla jednego lub więcej kont, możesz ustawić ten wymóg poprzez politykę rejestracji MFA, jak pokazano poniżej. Możesz włączyć MFA dla wszystkich użytkowników lub zestawu użytkowników za pomocą tej polityki.

Niestandardowe polityki dostępu warunkowego

Jeśli chcesz zastosować granularny poziom kontroli dostępu, być może stosując polityki do niektórych użytkowników, a nie innych, musisz użyć niestandardowej polityki dostępu warunkowego.

Może zauważyłeś kilku użytkowników z ryzykiem logowania i użytkowników wymienionych jako ryzykowni z powodu wielokrotnego logowania do ich profili ActiveSync. Można również zauważyć, że prawie wszystkie te próby zostały podjęte z trzech określonych krajów.

Można utworzyć warunkową politykę, aby wymusić MFA zawsze, gdy istnieją użytkownicy sklasyfikowani jako wysoce ryzykowni i gdy ryzyko logowania jest również wysokie. Innym warunkiem dodanym tutaj jest to, że polityka powinna mieć wpływ na to, kiedy połączenie ActiveSync pochodzi z tych trzech krajów.

Alerty ochrony tożsamości

Jeśli potrzebujesz być regularnie powiadamiany o ryzykownych logowaniach, inną przydatną funkcją, która jest dostarczana z licencją P2, są alerty ochrony tożsamości.

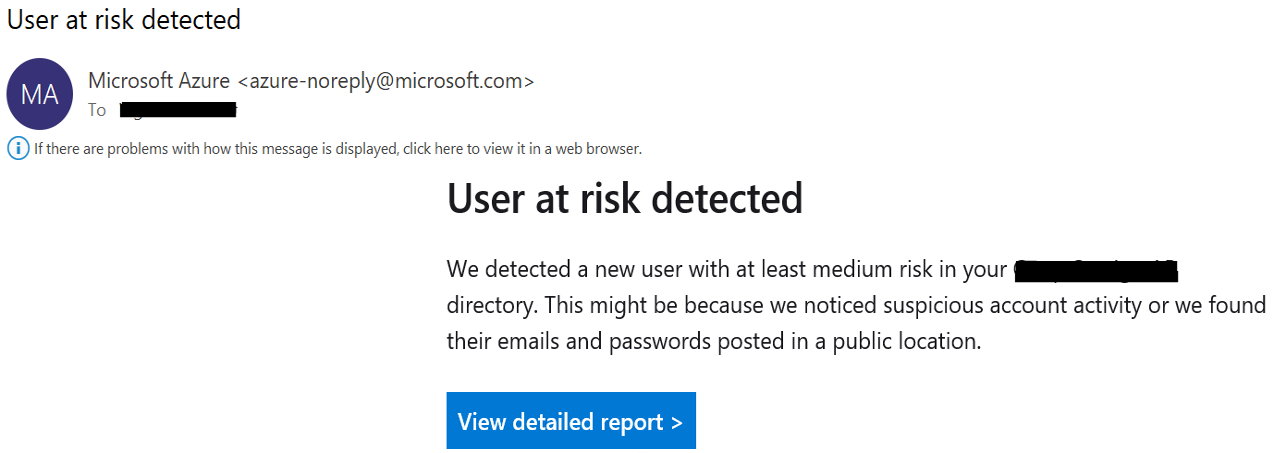

Alerty użytkowników zagrożonych

Alerty te są domyślnie skonfigurowane w najemcach z licencjami AAD Premium P2. Alerty są domyślnie wysyłane do administratorów globalnych, administratorów zabezpieczeń i czytelników zabezpieczeń. Poziom ryzyka może być ustawiony według potrzeb.

Email jest otrzymywany w formacie pokazanym poniżej:

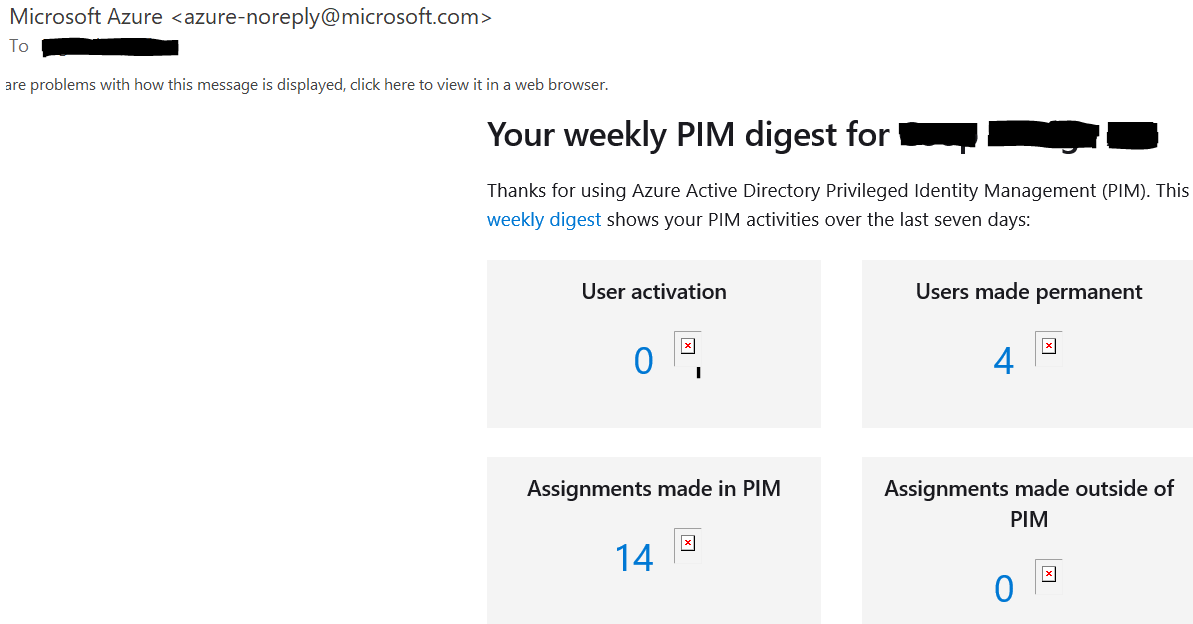

Weekly Digest Email

Ten raport jest również wysyłany do tych samych adminów, jak wspomniano w poprzedniej sekcji. E-mail zawiera nowych ryzykownych użytkowników i ryzykowne logowania. Dostarcza on również informacji o przypisaniach ról administratorom dokonanych poza systemem zarządzania tożsamością uprzywilejowaną. PIM omówimy w następnej sekcji.

Azure AD Privileged Identity Management (PIM)

Ochrona kont administratorów jest krytyczna. Azure AD PIM jest cechą, która zwiększa osłonę bezpieczeństwa.

Jest kilka powodów, dla których warto rozważyć tę cechę z punktu widzenia bezpieczeństwa. PIM wykonuje następujące czynności:

- Może być używany do zapewnienia dostępu do zasobów na podstawie zatwierdzenia.

- Dostęp może być ograniczony czasowo, co oznacza, że dostęp automatycznie wygaśnie po określonym czasie.

- Admini muszą podać powód aktywacji określonych ról.

- MFA będzie egzekwowane podczas aktywacji roli.

- Administrowie globalni i administratorzy bezpieczeństwa będą powiadamiani za pośrednictwem poczty elektronicznej za każdym razem, gdy jakakolwiek rola zostanie aktywowana za pośrednictwem PIM.

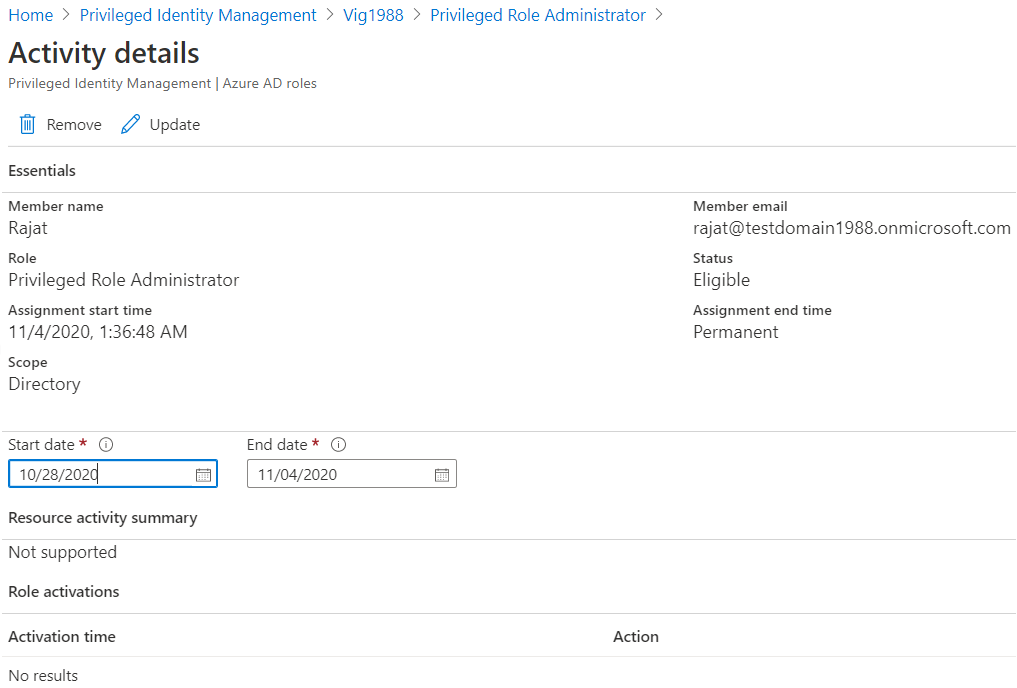

Dodanie użytkownika do PIM jest jak pokazano poniżej:

- Dostęp do panelu PIM w Azure.

- Kliknij na „Azure AD Roles.”

- Wybierz „Role.”

- Kliknij na „Privileged Role Administrator.”

- Wybierz „Add Assignments” i wybierz użytkownika, na którym chcesz aktywować PIM i przejdź Dalej.

- Na następnej stronie potwierdź, czy chcesz, aby była to rola „stała”, czy „kwalifikująca się”.

PIM to potężne narzędzie do kontroli dostępu do krytycznych zasobów w tenancie.

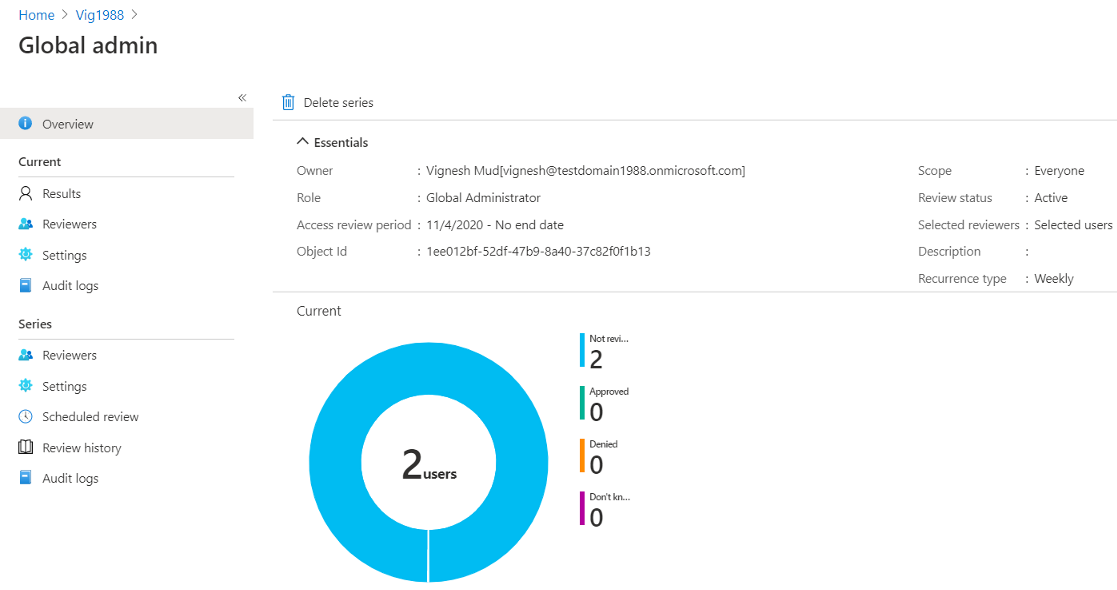

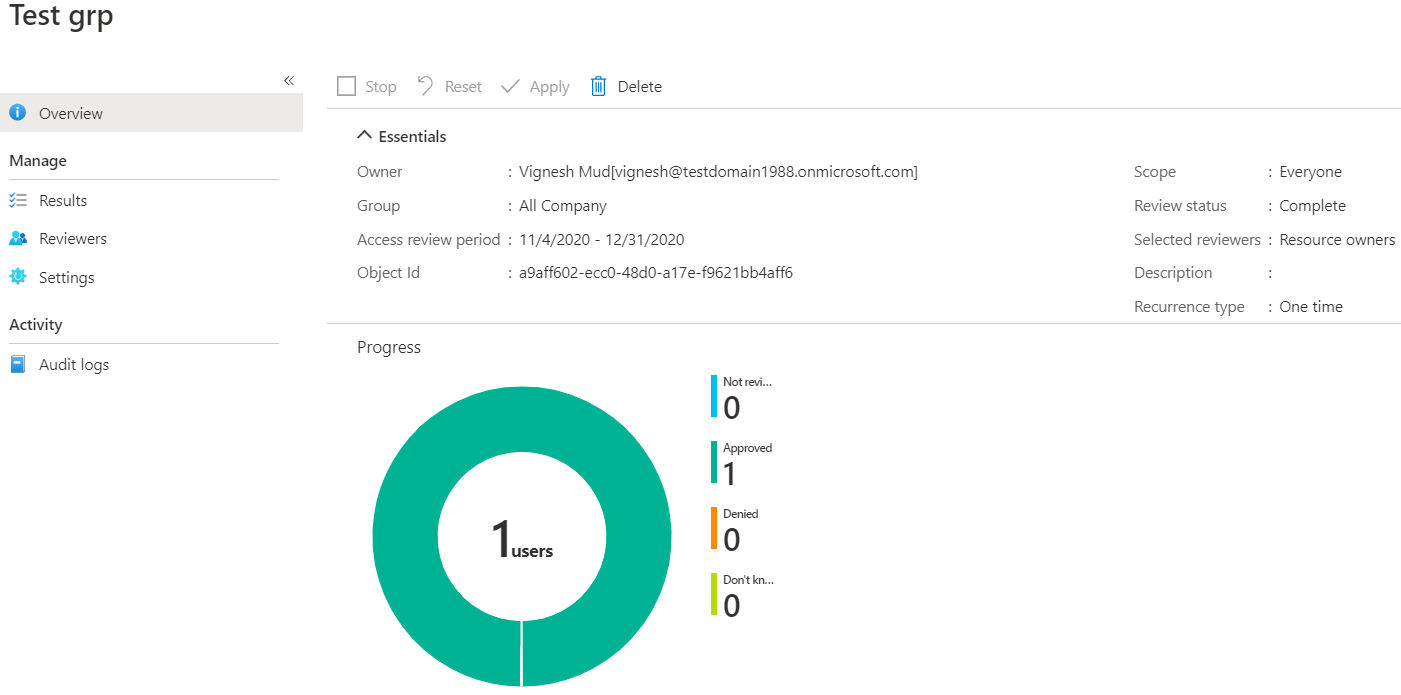

Recenzje dostępu

Jeśli chcesz mieć pewność, że onboarding i offboarding pracowników skutkuje również przeglądem ich ról konta administratora, to Recenzje dostępu z pewnością Ci w tym pomogą.

Recenzje dostępu mogą być tworzone dla grup i ról administratora. Przeglądy te pomagają nam w zrozumieniu, czy istniejące admin s nadal potrzebują danej roli. Na przykład utworzyłem przegląd dostępu, aby sprawdzić rolę administratora lobal.

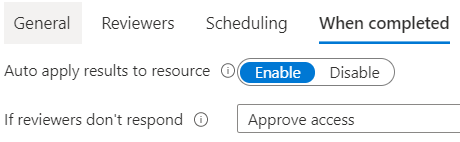

Teraz stąd możesz zdecydować, czy wynik przeglądu dostępu jest zatwierdzony czy odrzucony. Dostępne są również ustawienia po zakończeniu przeglądu.

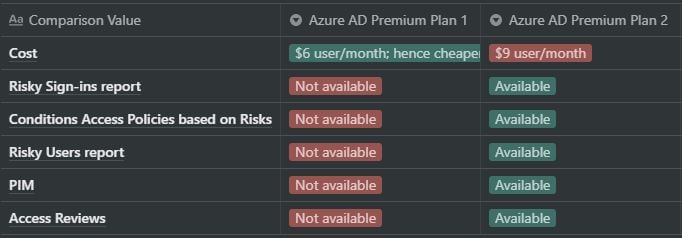

Podsumowanie

Azure AD Premium Plan 1 i Plan 2 są podobne pod wieloma względami. Licencja AAD Premium P1 posiada wiele funkcji bezpieczeństwa, takich jak ochrona haseł, samoobsługowe resetowanie haseł, dostęp warunkowy i hybrydowe tożsamości, między innymi. Z mojego doświadczenia wynika, że ta licencja powinna wystarczyć wielu organizacjom.

Jednakże obszary, w których AAD Premium P2 ma przewagę nad P2 są dość znaczące, jeśli chodzi o bezpieczeństwo. I to właśnie dlatego werdykt tutaj skłania się ku niej.

Główne różnice pomiędzy AAD Premium P1 i P2 są następujące:

Azure AD Premium Plan 2 ma bogatsze funkcje bezpieczeństwa; jednakże, są one związane z dodatkowym kosztem w porównaniu do Azure AD Premium Plan 1. Dlatego należy rozważyć wszystkie za i przeciw przed podjęciem decyzji, który z nich wybrać.

Dalsza lektura

Możesz skorzystać z następujących linków, aby zagłębić się w ten temat:

- Ceny usługi Azure Active Directory

.