Google is cracking the whip with any companies breaching its privacy and ad fraud rules. Cheetah … Mobile, dat een kwart van zijn inkomsten haalt uit Google-zaken, voelt de pijn. (Foto door Jaap Arriens/NurPhoto via Getty Images)

NurPhoto via Getty Images

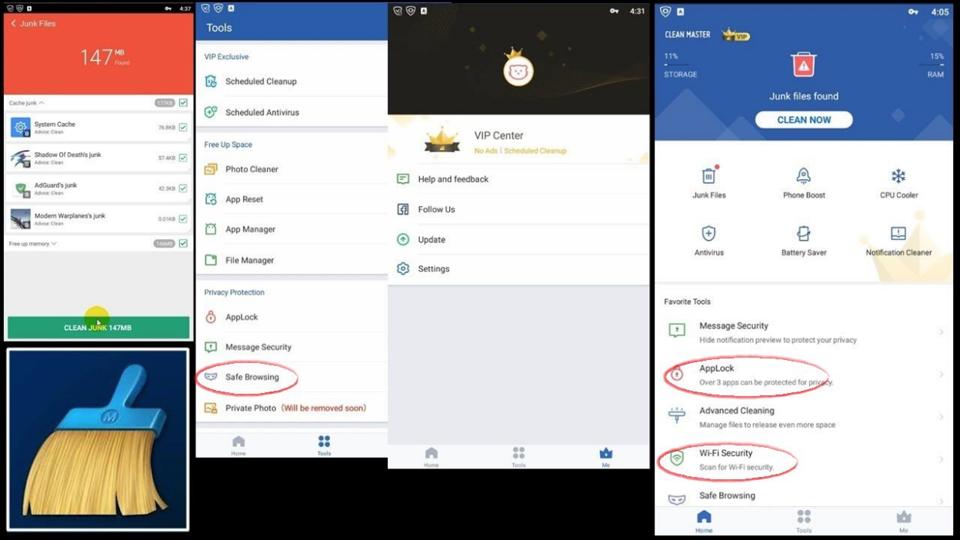

In februari gooide Google 600 apps uit zijn Play store. Daaronder was een app genaamd Clean Master, een beveiligingstool die antivirusbescherming en privé browsen beloofde. Het had meer dan 1 miljard installaties voordat het werd uitgezet en, ondanks Google’s verbod, is een van de meest gedownloade Android-apps ooit en draait waarschijnlijk nog steeds op miljoenen telefoons.

Terwijl Google geen commentaar heeft gegeven op wat het wist over de app, gemaakt door China’s Cheetah Mobile, heeft Forbes geleerd dat een beveiligingsbedrijf de techgigant voorzag van bewijs dat de tool allerlei gegevens over privéwebgebruik verzamelde.

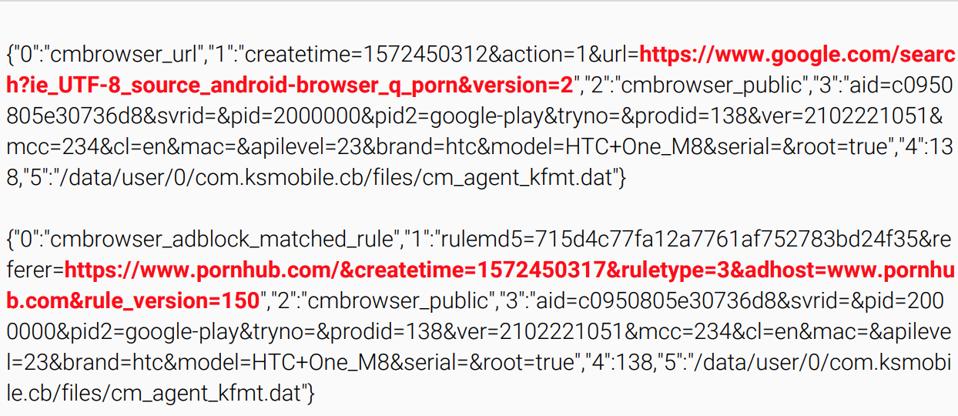

Dit omvat welke websites gebruikers bezochten vanuit de in-app “privé” browser, hun zoekopdrachten in zoekmachines en hun Wi-Fi-toegangspuntnamen, tot aan meer gedetailleerde informatie zoals hoe ze scrolden op bezochte webpagina’s, volgens de onderzoeker van het beveiligingsbedrijf, die de informatie ook aan Forbes heeft verstrekt.

Cheetah, een publiek bedrijf dat de Chinese techgigant Tencent als een belangrijke investeerder telt, zegt dat het gebruikers moet monitoren om ze veilig te houden en hen nuttige diensten te bieden.

Maar het onderzoek, uitgevoerd door Gabi Cirlig, een onderzoeker bij cybersecuritybedrijf White Ops, komt na eerdere beschuldigingen van potentiële privacyproblemen met de apps van Cheetah. In 2018 schopte Google zijn CM File Manager-app uit zijn app store vanwege inbreuken op zijn beleid inzake advertentiefraude. (Destijds, in reactie op een rapport van Buzzfeed News, ontkende Cheetah dat het de mogelijkheid had om valselijk advertentiekliks te claimen voor winst, zoals werd beweerd). Vorig jaar waarschuwde VPNpro voor mogelijk “gevaarlijke” toestemmingen die de apparaten vereisen, zoals de mogelijkheid om apps te installeren.

Cheetah Mobile’s Clean Master was een van de meest populaire Android-apps ooit gemaakt. Maar het is … verbannen uit de Google Play store, en onderzoekers waarschuwen voor het monitoren van de webactiviteit van gebruikers.

White Ops

Het is niet alleen Clean Master dat de webactiviteit van gebruikers in de gaten houdt, volgens Cirlig. Drie andere Cheetah-producten-CM Browser, CM Launcher en Security Master-apps met honderden miljoenen downloads hebben hetzelfde gedaan, volgens Cirlig. Hij onderzocht de apps vorig jaar om het gedrag te ontdekken voordat hij zijn onderzoek met Forbes deelde. Hij ontdekte dat Cheetah de informatie van apparaten verzamelde, de gegevens versleutelde en ze naar een webserver – ksmobilecom – stuurde. Door reverse engineering van dat encryptieproces kon hij vaststellen welke gegevens van de telefoons van gebruikers werden geoogst.

“Technisch gezien hebben ze een privacybeleid dat zo’n beetje alles dekt en hen een blanco cheque geeft om alles te exfiltreren,” zegt Cirlig. “Ik kan niet met zekerheid zeggen waar ze inbreuk op maken. Het is gewoon dat ze in een grijs gebied spelen en het is aan onderzoekers zoals wij om op te staan en te roepen wanneer ze denken dat ze de lijn overschrijden.

Cheetah’s reactie

Cheetah zegt dat het webverkeer en andere gegevens van gebruikers verzamelt, maar dat het dit grotendeels doet om veiligheidsredenen. Zo controleert het bedrijf bijvoorbeeld het surfen op internet om er zeker van te zijn dat de sites die gebruikers bezoeken niet gevaarlijk zijn. Het doet dit ook om bepaalde diensten aan te bieden, zoals het suggereren van recente trending zoekopdrachten.

Wat betreft de toegang tot Wi-Fi-netwerknamen, vertelde Cheetah aan Forbes dat de redenering grotendeels hetzelfde was: om te voorkomen dat gebruikers zich aansluiten bij kwaadaardige Wi-Fi-netwerken. “We verzamelen geen gegevens om de privacy van gebruikers te volgen en we hebben niet de intentie om dat te doen,” zei een woordvoerder.

Het bedrijf zegt dat het voldoet aan alle lokale privacywetten, de privégegevens van gebruikers niet verkoopt en geen informatie terugstuurt naar een Chinese server, maar naar een Amazon Web Services-systeem buiten het land. Cirlig merkte echter op dat het domein waarop de informatie werd doorgestuurd, in China was geregistreerd. En Cheetah zelf is gevestigd in Beijing.

‘Geen goede reden om gegevens te verzamelen’

Twee onafhankelijke beveiligingsonderzoekers en Cirlig zeggen dat er veel veiligere manieren zijn om de informatie te verzamelen. Voor websites en wifi-hotspots zouden ze de informatie kunnen omzetten in “hashes” – brokjes willekeurige letters en cijfers die de websites voorstellen. Machines kunnen deze hashes lezen en vergelijken met databases met hashes van eerder gemarkeerde kwaadaardige websites of Wi-Fi-netwerken, zonder dat mensen ze hoeven te bekijken. (Cheetah zegt dat hashes zijn veiligheidscontroles zouden bemoeilijken, omdat het moet uitkijken naar subtiele veranderingen in Wi-Fi-namen, zoals wanneer een nul wordt veranderd in een “o”, of eerder onbekende kwaadaardige sites.)

Will Strafach, oprichter van de Guardian iOS-beveiligingsapp en een onderzoeker van smartphone-privacykwesties, zei dat er “geen goede reden was om deze informatie te verzamelen.”

Graham Cluley, een beveiligingsanalist die een groot deel van zijn carrière werkte voor anti-virusbedrijven, zei dat dergelijke gegevensverzameling “duidelijk een punt van zorg” was. Er zijn manieren voor een beveiligingsbedrijf om te controleren op bedreigingen zonder zoveel informatie te hoeven verzamelen, die mogelijk kan worden gebruikt om de privacy van gebruikers te verminderen.”

“Zelfs als de apps zelf om toestemmingen vragen, zou ik hopen dat een beveiligingsproduct zou uitleggen waarom het bepaalde gegevens nodig heeft en zou proberen zijn gegevenssnuffel te rechtvaardigen,” voegde Cluley eraan toe.

Wat is het potentieel voor misbruik?

Refererend naar de breedte van de informatie die door Cheetah wordt verzameld, zou het mogelijk zijn om een gebruiker te de-anonimiseren door te kijken naar hun surfgedrag op het web, hun Wi-Fi-toegangspunten en de identificatienummers van hun telefoons, zei Cirlig.

“Het probleem is dat ze gebruikersgedrag correleren – welke apps hun publiek gebruikt, welke sites ze bezoeken enzovoort – met specifieke gegevens die heel gemakkelijk kunnen worden gekoppeld aan een echte persoon achter die telefoon. . . Dus zelfs als je elke vorm van tracking wilt voorkomen, is het niet genoeg om je telefoon te veranderen, maar inderdaad de hele infrastructuur die je gebruikt.

“Zelfs als ze om de een of andere reden alle persoonlijke gegevens aan de server-kant weggooien, stelt de schrikbarend grote installatiebasis hen nog steeds in staat om hun geanonimiseerde gegevens te gebruiken in een Cambridge Analytica-stijl.”

Logs van Cheetah Mobile’s Google search tracking via haar CM Browser tool. Cheetah zegt dat het nodig is om … gebruikers te volgen om nuttige functies en beveiligingen te bieden.

White Ops

White Ops zei dat het Google al in december over het gedrag had geïnformeerd. In februari ontdekte Cheetah dat zijn Google Play Store-, AdMob- en AdManager-accounts waren opgeschort. Google had niet gereageerd op vragen van Forbes over de vraag of de waarschuwingen van White Ops hebben geleid tot het verbod van Cheetah.

Cheetah, dat sinds mei 2014 is genoteerd aan de New York Stock Exchange, gaat in beroep tegen de beslissing van Google en beweert samen te werken met de techgigant aan het aanpakken van zijn zorgen. Als het geen weg terug vindt op Google Play, zal het verbod een serieuze deuk in zijn inkomsten slaan. In de eerste negen maanden van 2019 was bijna een kwart van de inkomsten van Cheetah Mobile afkomstig van door Google gehoste diensten.