Snort is een open source Intrusion Detection System dat je kunt gebruiken op je Linux systemen. Deze tutorial behandelt de basis configuratie van Snort IDS en leert je hoe je regels kunt maken om verschillende soorten activiteiten op het systeem te detecteren.

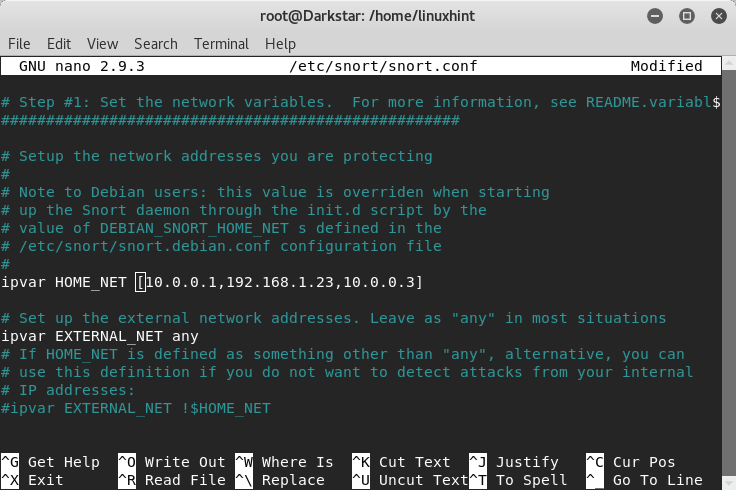

Voor deze tutorial gebruiken we het netwerk: 10.0.0.0/24. Bewerk uw /etc/snort/snort.conf bestand en vervang de “any” naast $HOME_NET door uw netwerk informatie zoals in de voorbeeld screenshot hieronder:

Als alternatief kunt u ook specifieke IP adressen definiëren om te monitoren, gescheiden met een komma ertussen zoals in deze screenshot wordt getoond:

Nu kunnen we aan de slag en het volgende commando uitvoeren op de commandoregel:

Waar:

d= vertelt snort om data te tonen

l= bepaalt de logs directory

h= specificeert het netwerk om te monitoren

A= instrueert snort om waarschuwingen af te drukken in de console

c= specificeert Snort het configuratie bestand

Laat een snelle scan starten vanaf een ander apparaat met behulp van nmap:

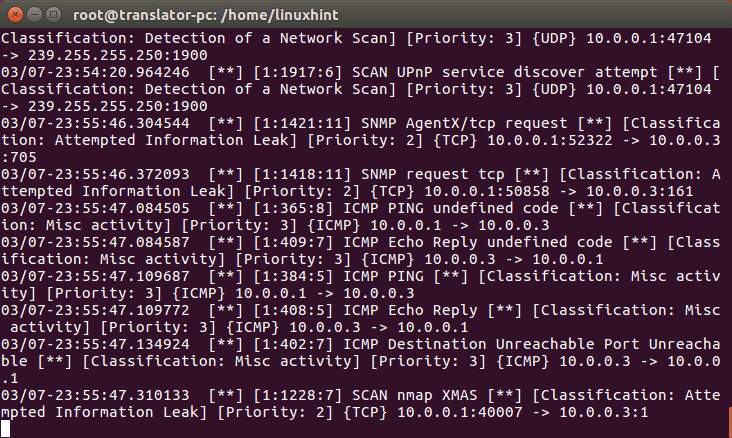

En laten we eens kijken wat er gebeurt in de snort console:

Snort heeft de scan gedetecteerd, laten we nu, ook vanaf een ander apparaat, een aanval met DoS uitvoeren met hping3

Het apparaat dat Snort weergeeft, detecteert slecht verkeer zoals hier te zien is:

Omdat we Snort de opdracht hebben gegeven logs op te slaan, kunnen we ze lezen door uit te voeren:

Inleiding tot Snort regels

Snort’s NIDS modus werkt op basis van regels die gespecificeerd zijn in het bestand /etc/snort/snort.conf bestand.

In het bestand snort.conf bestand kunnen we becommentarieerde en ongecommentarieerde regels vinden zoals u hieronder kunt zien:

Het regelpad is normaal gesproken /etc/snort/rules , daar kunnen we de regelbestanden vinden:

Laten we de regels tegen backdoors eens bekijken:

Er zijn verschillende regels om backdoor aanvallen te voorkomen, verrassend genoeg is er een regel tegen NetBus, een trojaans paard dat een paar decennia geleden populair werd, laten we er eens naar kijken en ik zal uitleggen wat de onderdelen zijn en hoe het werkt:

gevestigd”; flow:from_server,gevestigd;

flowbits:isset,backdoor.netbus_2.connect; content: “BN|10 00 02 00|”; depth:6; content:”|

05 00|”; depth:2; offset:8; classtype:misc-activity; sid:115; rev:9;)

Deze regel instrueert snort om te waarschuwen voor TCP-verbindingen op poort 20034 die naar een willekeurige bron in een extern netwerk zenden.

-> = specificeert de verkeersrichting, in dit geval van ons beschermde netwerk naar een extern netwerk

msg = instrueert de waarschuwing om een specifiek bericht op te nemen in de weergave

content = zoekt naar specifieke inhoud in het pakket. Het kan tekst bevatten indien tussen ” ” of binaire data indien tussen | |

depth = Analyse intensiteit, in de regel hierboven zien we twee verschillende parameters voor twee verschillende inhouden

offset = vertelt Snort de start byte van elk pakket om te beginnen met zoeken naar de inhoud

classtype = vertelt over wat voor soort aanval Snort waarschuwt

sid:115 = regel identifier

Eigen regel maken

Nu gaan we een nieuwe regel maken om te waarschuwen voor inkomende SSH verbindingen. Open /etc/snort/rules/yourrule.rules, en plak binnenin de volgende tekst:

flow:stateless; flags:S+; sid:100006927; rev:1;)

We vertellen Snort om te waarschuwen voor elke tcp verbinding van elke externe bron naar onze ssh poort (in dit geval de standaard poort) inclusief het tekstbericht “SSH INCOMING”, waarbij stateless Snort instrueert om de status van de verbinding te negeren.

Nu moeten we de regel die we hebben gemaakt toevoegen aan ons /etc/snort/snort.conf bestand. Open het config bestand in een editor en zoek naar #7, dit is de sectie met regels. Voeg een ongecommentarieerde regel toe zoals in de bovenstaande afbeelding door toe te voegen:

In plaats van “yourrule.rules”, stel je bestandsnaam in, in mijn geval was het test3.rules.

Als het eenmaal klaar is, start Snort opnieuw en kijk wat er gebeurt.

ssh naar uw apparaat vanaf een ander apparaat en kijk wat er gebeurt:

U kunt zien dat inkomende SSH werd gedetecteerd.

Met deze les hoop ik dat u weet hoe u basisregels kunt maken en deze kunt gebruiken om activiteit op een systeem te detecteren. Zie ook een tutorial over hoe Snort op te zetten en te gebruiken en dezelfde tutorial is beschikbaar in het Spaans op Linux.lat.