Microsoft 365 biedt een ontelbaar scala aan licenties om uit te kiezen. Als u van plan bent om een aantal beveiligingsfuncties voor uw gebruikers in de cloud te implementeren en een vergelijking van Azure AD Premium P1 vs P2 uit te voeren, zal dit artikel u ongetwijfeld interesseren. Als u in de war bent over de verschillen tussen de Azure AD Premium P1- en P2-licenties, blijf dan nog even hangen.

Inhoudsopgave

- Vereisten

- Inbegrepen bij andere services

- Risicovolle accounts detecteren

- Rapportage

- Risicovolle Gebruikers Rapport

- Risky Sign-ins Report

- Risicodetectierapport

- Beleid voor identiteitsbescherming

- Gebruikersrisicobeleid

- Sign-in Risk Policy

- MFA Registration Policy

- Beleid voor voorwaardelijke toegang op maat

- Identity Protection Alerts

- Users at Risk Alerts

- Wekelijkse Digest-E-mail

- Azure AD Privileged Identity Management (PIM)

- Toegangsbeoordelingen

- Summary

- Verder lezen

Vereisten

Om alle in dit artikel besproken services te kunnen bekijken, moet u ervoor zorgen dat u van tevoren aan de volgende vereisten hebt voldaan.

- Een Azure-abonnement:

- U bent ingelogd op de Azure-portal met een gebruikersaccount met de rol Global Admin.

Inbegrepen bij andere services

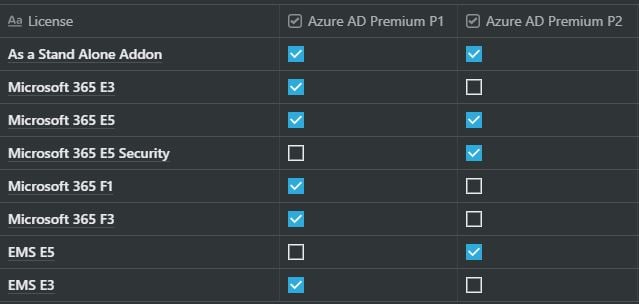

Als u de Azure AD Premium P1- en Azure AD Premium P2-licenties niet specifiek hebt aangeschaft, hebt u ze mogelijk al en weet u het alleen nog niet. Deze twee licenties zijn in feite inbegrepen bij andere Microsoft 365-services, zoals hieronder wordt weergegeven.

Azure AD Premium P1 en Azure AD Premium P2 zijn de licenties die tegemoetkomen aan de geavanceerde identiteitsbeschermingseisen van organisaties.

AAD Premium Plan 2 heeft alle functies van P1; het voegt echter meer beveiligingsfuncties toe, namelijk:

- Detectie van kwetsbaarheden en riskante accounts

- Privileged Identity Management (PIM)

- Toegangsbeoordelingen

Stel uzelf de volgende vragen als u P2 wilt verkiezen boven P1.

- Wilt u riskante accounts in uw huurder opsporen?

- Wilt u op de hoogte worden gebracht van risico’s zoals password spray attacks, atypische reizen, uitgelekte geloofsbrieven, enzovoort?

- Voldoet het algemene beleid voor voorwaardelijke toegang aan uw beveiligingseisen?

- Of wilt u dat het beleid voor voorwaardelijke toegang wordt uitgebreid om ook de toegang voor riskante aanmeldingen te blokkeren?

- Voldoet MFA alleen aan uw behoeften wat betreft de beveiliging van Administrator-accounts?

- Of wilt u een extra beschermingslaag toevoegen via ‘Privilege Identity Management’?

Deze vragen kunnen worden beantwoord zodra u een redelijk inzicht heeft in wat deze beveiligingsmechanismen bieden en hoe u ze kunt gebruiken om uw doelen te bereiken.

In de rest van dit artikel, leert u alle verschillende diensten die u ontvangt met de P2 licentie.

Risicovolle accounts detecteren

Als u de aanmeldingen van gebruikers in Azure wilt bekijken en op basis daarvan handmatig acties wilt ondernemen, kunt u net zo goed kiezen voor de Azure AD Premium P1-licentie. Als u echter:

- Risicobeleid en bijbehorende acties voor gebruikersaccounts

- Voorwaardelijk toegangsbeleid gebruiken op basis van riskante aanmeldingen

- Het Azure beveiligingsrapport bekijken

Azure AD Premium P2 zou de juiste licentie voor uw omgeving zijn.

Laten we deze geavanceerde functies eens doorlopen. Ervan uitgaande dat u bent ingelogd in de Azure portal, ga dan naar Identity Protection waar u alle onderstaande functies vindt.

Rapportage

Er zijn drie soorten rapporten beschikbaar in het AAD Premium P2 plan.

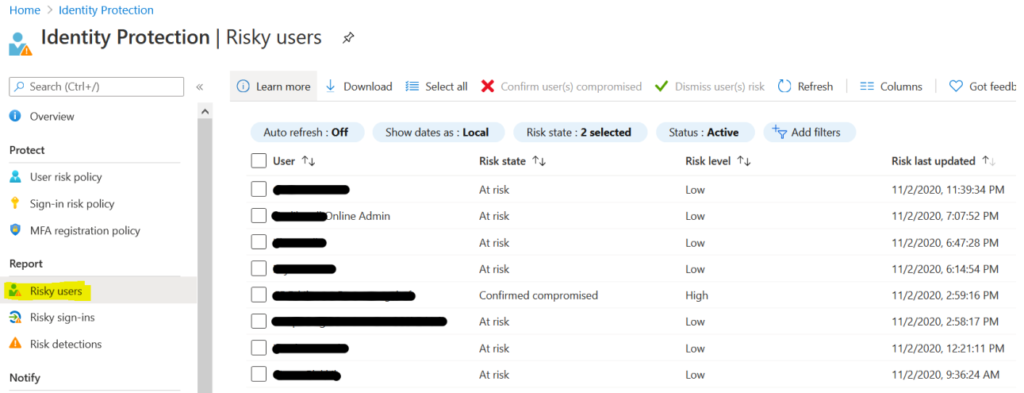

Risicovolle Gebruikers Rapport

Dit rapport geeft de gebruikersaccounts weer die mogelijk gevaar lopen om gecompromitteerd te worden. Hier ziet u een voorbeeld:

Een beheerder kan dit rapport bekijken en vervolgens beslissen welke actie moet worden ondernomen. De risiconiveaus kunnen laag, gemiddeld en hoog zijn. Verschillende activiteiten dragen bij aan de ernst van de niveaus.

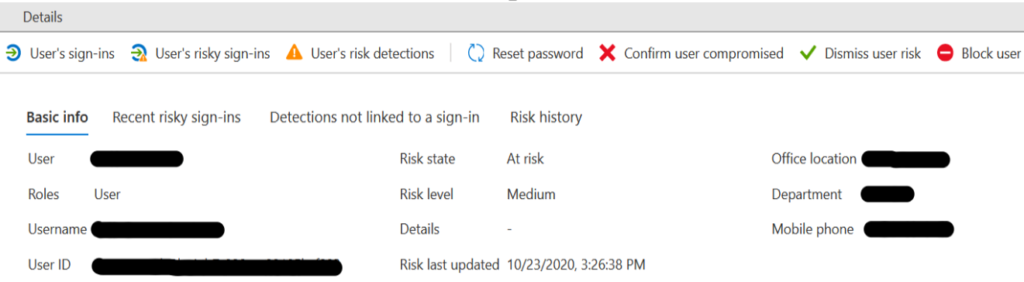

Administraties kunnen acties ondernemen op basis van risicofactoren. In het onderstaande voorbeeld kunt u de gebruiker blokkeren, dit als een vals-positief markeren of zelfs bevestigen dat de gebruikersaccount is gecompromitteerd.

U hebt ook de mogelijkheid om de gedetecteerde risico’s en de riskante aanmeldingen verder te bekijken.

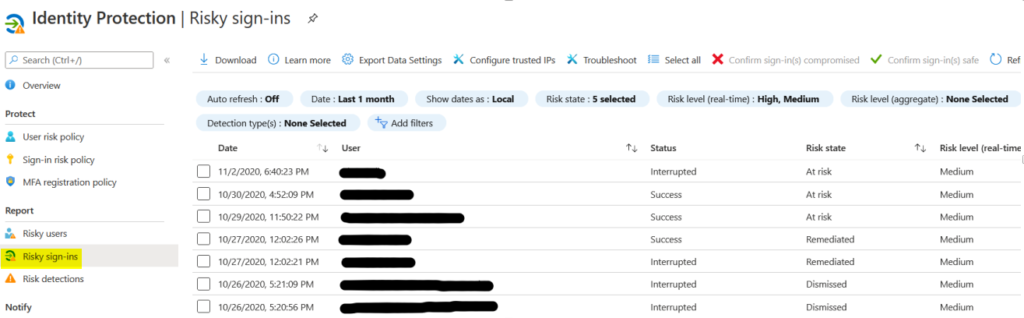

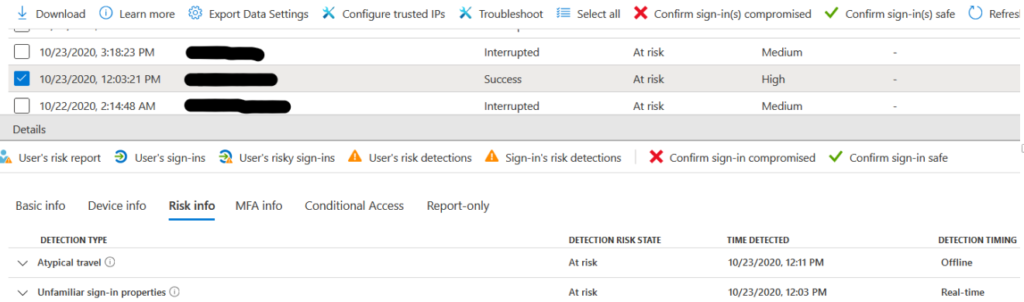

Risky Sign-ins Report

Sommige aanmeldingen kunnen verdacht zijn. Met het rapport Risicovolle aanmeldingen kunt u ze gemakkelijk herkennen, zoals u hieronder kunt zien.

De volgende schermafbeelding bevat de details van de risicovolle aanmelding van een gebruiker. Deze aanmelding werd als zeer riskant beschouwd en er waren twee risico’s aan verbonden. U kunt hier dezelfde acties uitvoeren als in het gedeelte ‘riskante gebruikers’.

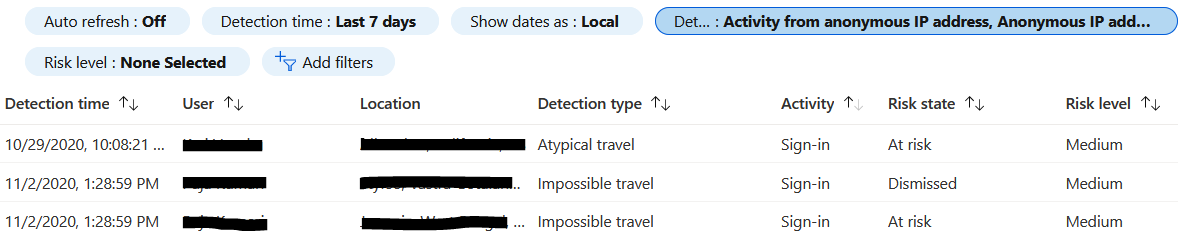

Risicodetectierapport

Dit rapport geeft het type risico weer dat werd gedetecteerd. Dit kan nuttig zijn als u de activiteiten wilt bekijken die dit type waarschuwing in uw organisatie veroorzaken.

Beleid voor identiteitsbescherming

Als u niet van meer geavanceerde rapporten houdt, is een reeks beleidsregels voor identiteitsbescherming misschien wel interessant.

In Azure vindt u onze verschillende soorten beleidsregels voor identiteitsbescherming die exclusief beschikbaar zijn in de AAD Premium P2-licentie.

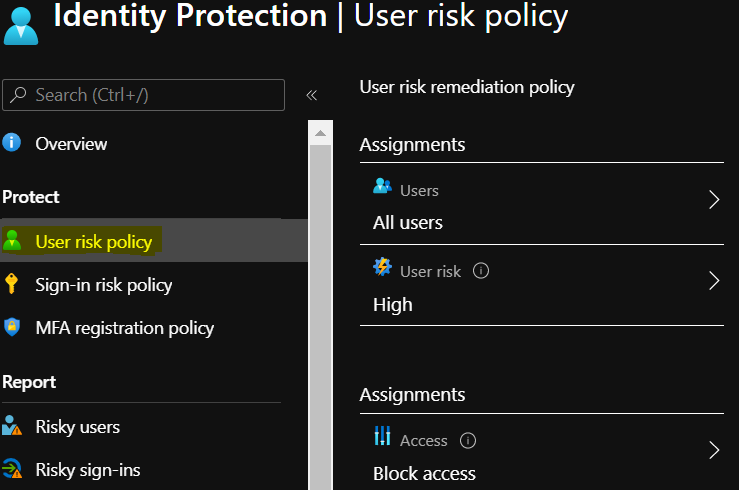

Gebruikersrisicobeleid

Als u een aantal vooraf bepaalde acties wilt ondernemen op accounts die als ‘riskant’ zijn geclassificeerd, moet u het gebruikersrisicobeleid definiëren. Dit beleid is standaard ingeschakeld, maar u kunt het aan uw wensen aanpassen.

In de bovenstaande schermafbeelding ziet u een beleid dat op alle gebruikers wordt toegepast. Het beleid is alleen van toepassing wanneer het risiconiveau ‘hoog’ is en de actie bestaat uit het blokkeren van de toegang. Andere opties, zoals het toestaan van toegang en het eisen van een wachtwoord reset zijn ook beschikbaar.

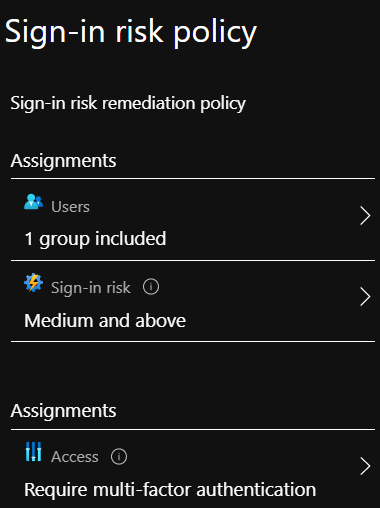

Sign-in Risk Policy

Een standaard beleid is beschikbaar om uw acties voor gebruikers met riskante sign-ins te bepalen. In het voorbeeld hier, zult u merken dat het beleid wordt toegepast op een groep. Er staat ook dat het nuttig zal zijn voor gebruikersaccounts met een risiconiveau van aanmelden van medium en hoger. Tot slot is de actie om MFA af te dwingen.

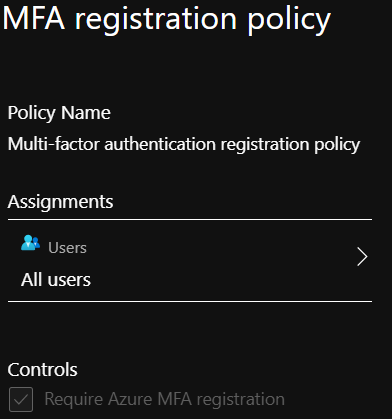

MFA Registration Policy

Als u MFA-registratie voor een of meer van uw accounts wilt vereisen, kunt u deze vereiste instellen via het MFA-registratiebeleid, zoals hieronder wordt weergegeven. Met dit beleid kunt u MFA inschakelen voor alle gebruikers of voor een bepaalde groep gebruikers.

Beleid voor voorwaardelijke toegang op maat

Als u een granulair niveau van toegangscontrole wilt uitoefenen, bijvoorbeeld door beleid op sommige gebruikers toe te passen en op andere niet, moet u een aangepast beleid voor voorwaardelijke toegang gebruiken.

Misschien ziet u verschillende gebruikers met aanmeldingsrisico’s en gebruikers die als riskant zijn aangemerkt omdat ze zich meerdere keren hebben aangemeld bij hun ActiveSync-profiel. U ziet ook dat bijna al deze pogingen zijn gedaan vanuit drie specifieke landen.

U kunt een voorwaardelijk beleid maken om MFA af te dwingen wanneer er gebruikers zijn die zijn geclassificeerd als zeer riskant, en wanneer het aanmeldingsrisico ook hoog is. Een andere voorwaarde die hier wordt toegevoegd, is dat het beleid van invloed moet zijn wanneer een ActiveSync-verbinding afkomstig is uit die drie landen.

Identity Protection Alerts

Als u regelmatig op de hoogte moet worden gebracht van risicovolle aanmeldingen, is een andere handige functie die wordt geleverd met de P2-licentie, identiteitsbeschermingswaarschuwingen.

Users at Risk Alerts

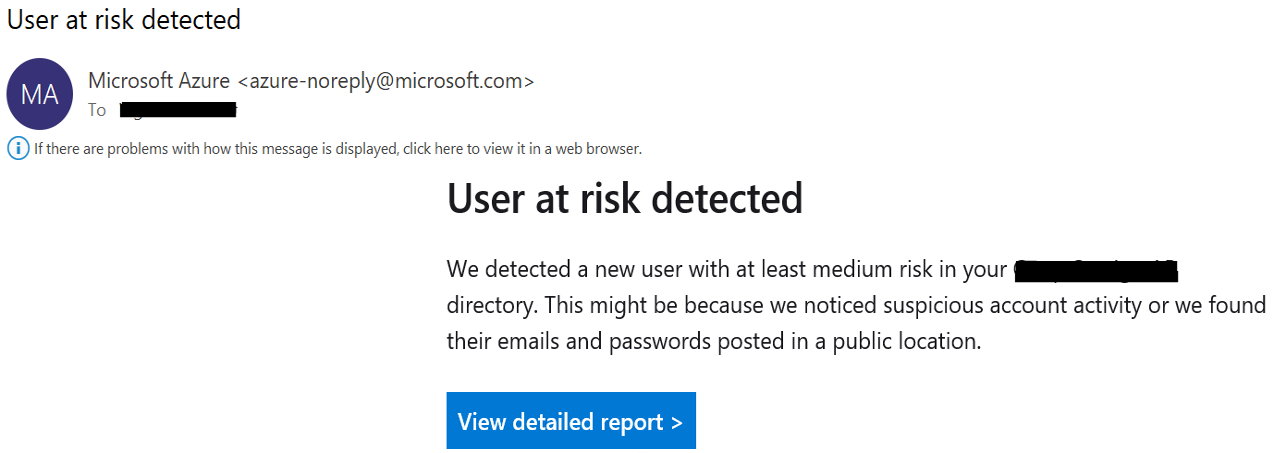

Deze waarschuwingen zijn standaard geconfigureerd in huurders met AAD Premium P2-licenties. Waarschuwingen worden standaard verzonden naar globale beheerders, beveiligingsbeheerders en beveiligingslezers. Het risiconiveau kan naar behoefte worden ingesteld.

De e-mail wordt ontvangen in de onderstaande indeling:

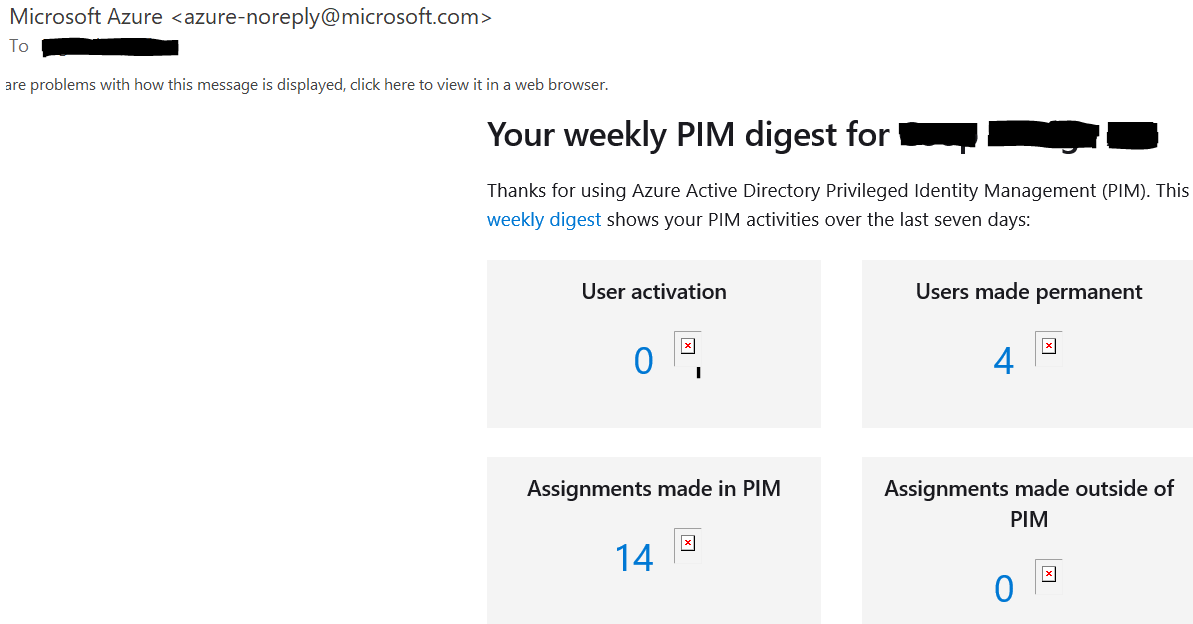

Wekelijkse Digest-E-mail

Deze melding wordt ook naar dezelfde beheerders gestuurd, zoals in de vorige sectie is vermeld. De e-mail bevat informatie over nieuwe riskante gebruikers en riskante aanmeldingen. Het geeft ook informatie over admin roltoewijzingen die buiten privileged identity management zijn gedaan. We zullen de PIM in het volgende gedeelte behandelen.

Azure AD Privileged Identity Management (PIM)

Het beveiligen van beheerdersaccounts is van cruciaal belang. Azure AD PIM is een functie die de beveiligingsdekking verbetert.

Er zijn verschillende redenen om deze functie te overwegen vanuit het oogpunt van beveiliging. PIM doet het volgende:

- Kan worden gebruikt om op goedkeuring gebaseerde toegang tot middelen te bieden.

- Toegang kan tijdgebonden zijn, wat betekent dat de toegang automatisch verloopt na een bepaalde hoeveelheid tijd.

- Admins moeten de reden opgeven om de specifieke rollen te activeren.

- MFA zou worden afgedwongen tijdens het activeren van een rol.

- Globale admins en security admins worden per e-mail op de hoogte gesteld wanneer een rol via PIM wordt geactiveerd.

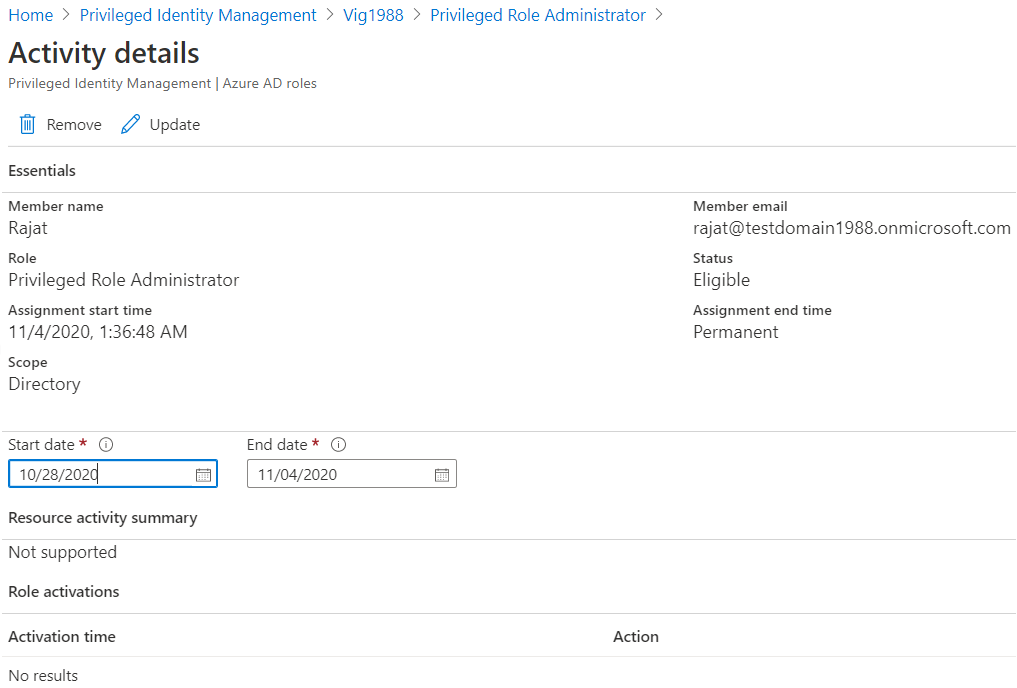

Het toevoegen van een gebruiker aan PIM gaat als volgt:

- Toegang tot de PIM blade in Azure.

- Klik op “Azure AD rollen.”

- Selecteer “rollen.”

- Klik op “Privileged Role Administrator.”

- Selecteer ‘Toewijzingen toevoegen’ en selecteer de gebruiker op wie u PIM wilt activeren en ga naar Volgende.

- Bevestig op de volgende pagina of u wilt dat dit een permanente” rol is of een “in aanmerking komende” rol.

PIM is een krachtig hulpmiddel om de toegang tot kritieke bronnen in de tenant te regelen.

Toegangsbeoordelingen

Als u ervoor wilt zorgen dat de onboarding en offboarding van werknemers er ook toe leiden dat hun beheerdersaccountrollen worden beoordeeld, dan kunnen toegangsbeoordelingen u hier zeker bij helpen.

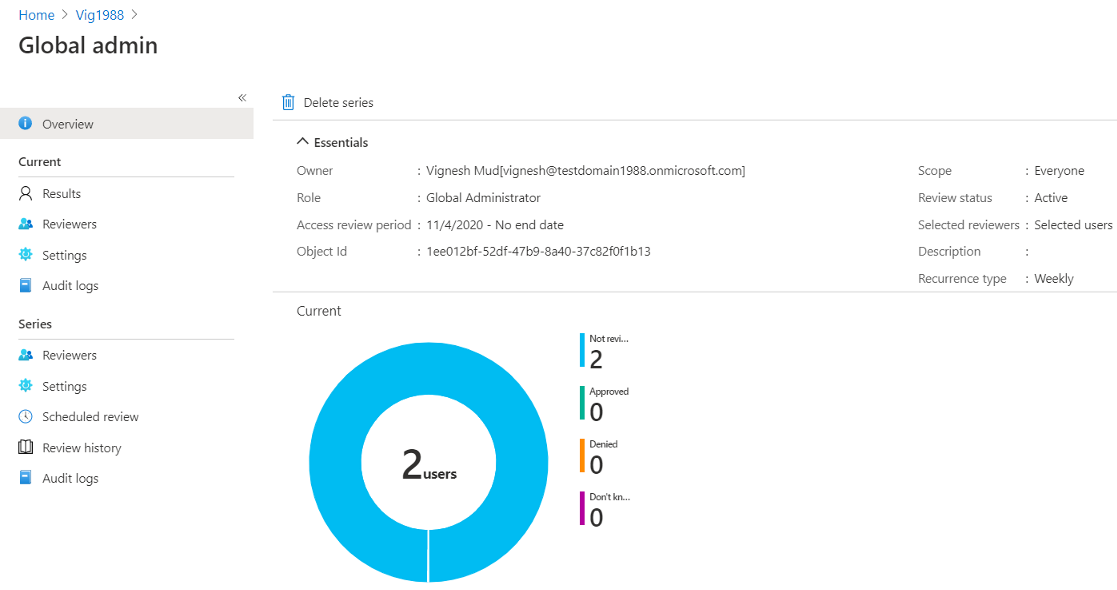

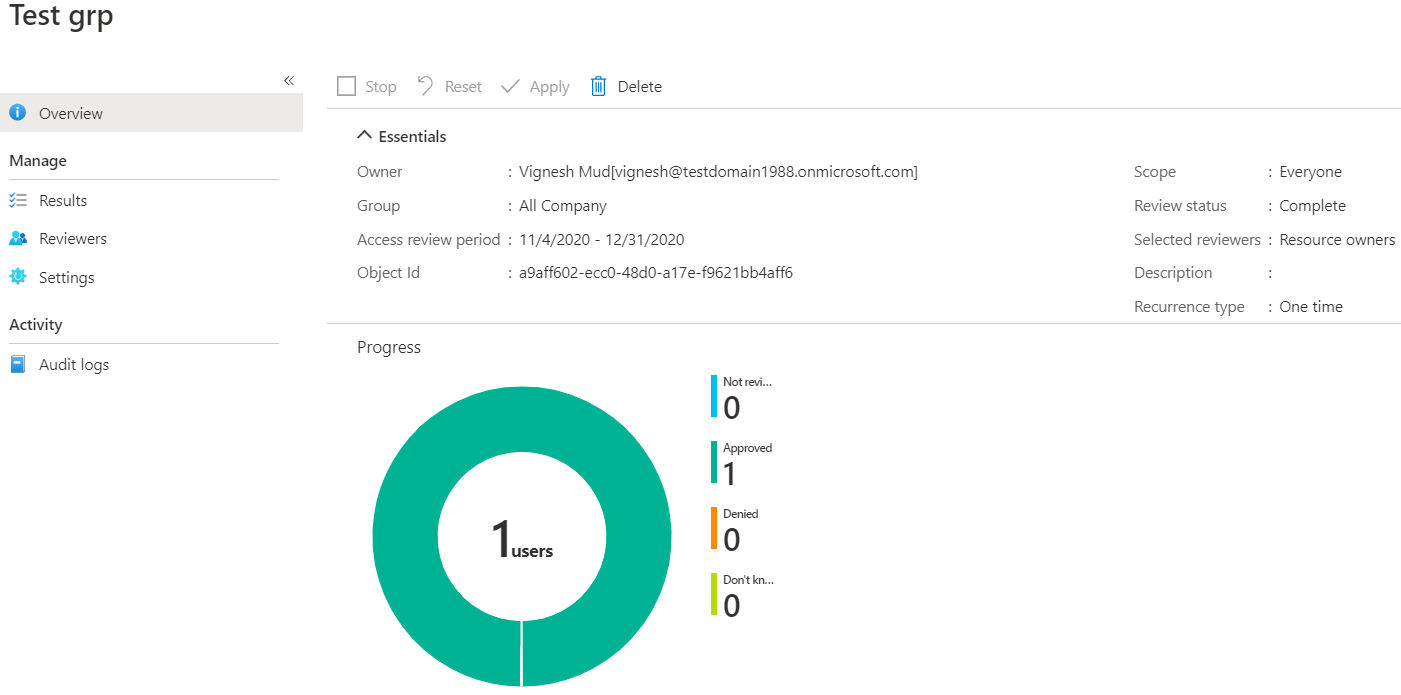

Toegangsbeoordelingen kunnen worden gemaakt voor groepen en beheerdersrollen. Deze reviews helpen ons om te begrijpen of de bestaande admin s de rol in kwestie nog nodig hebben. Ik heb bijvoorbeeld een toegangsbeoordeling gemaakt om de lobale beheerdersrol te controleren.

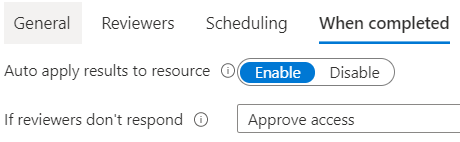

Nu kunt u vanaf hier beslissen of het resultaat van de toegangsbeoordeling wordt goedgekeurd of geweigerd. Ook zijn er post-completion instellingen.

Summary

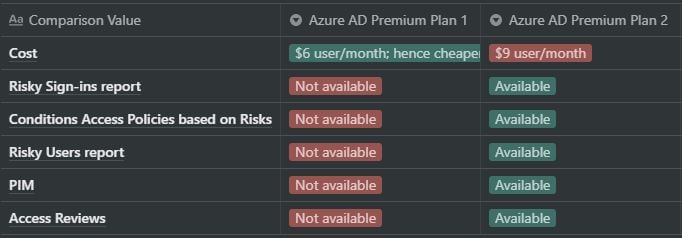

Azure AD Premium Plan 1 en Plan 2 zijn in veel opzichten vergelijkbaar. De AAD Premium P1-licentie biedt veel mogelijkheden met verschillende beveiligingsfuncties, zoals wachtwoordbeveiliging, self-service wachtwoordreset, voorwaardelijke toegang en hybride identiteiten. In mijn ervaring zou deze licentie voor veel organisaties voldoende moeten zijn.

De gebieden waarop de AAD Premium P2 licentie scoort ten opzichte van P2 zijn echter behoorlijk significant als het gaat om beveiliging. En dat is precies waarom het oordeel hier overhelt naar P2.

De belangrijkste verschillen tussen AAD Premium P1 en P2 zijn als volgt:

Azure AD Premium Plan 2 heeft uitgebreidere beveiligingsfuncties; deze gaan echter wel gepaard met extra kosten in vergelijking met Azure AD Premium Plan 1. U moet dus de voor- en nadelen tegen elkaar afwegen voordat u beslist welke u kiest.

Verder lezen

U kunt de volgende koppelingen raadplegen om dieper op dit onderwerp in te gaan:

- Prijzen van Azure Active Directory