Microsoft 365 は、無数のライセンスから選択することができます。 もしあなたが、クラウド上でユーザーのための保護機能を展開することを計画しており、Azure AD Premium P1 と P2 を比較するのであれば、この記事は間違いなくあなたの興味を引くことでしょう。 Azure AD Premium P1 と P2 ライセンスの違いに迷っている方は、ぜひご覧ください。

目次

- 前提条件

- 他のサービスに含まれるもの

- Detecting Risky Accounts

- レポート

- Risky Sign-ins Report

- Risk Detections Report

- Identity Protection Policies

- ユーザー リスク ポリシー

- サインイン リスク ポリシー

- MFA Registration Policy

- Custom Conditional Access Policies

- ID保護アラート

- Weekly Digest Email

- Azure AD Privileged Identity Management (PIM)

- アクセス レビュー

- Summary

- Further Reading

前提条件

この記事で説明するすべてのサービスを表示するには、事前に次の前提条件を満たしていることをご確認ください。

- Azure サブスクリプション:

- グローバル管理者ロールのユーザー アカウントで Azure ポータルにログインしている。

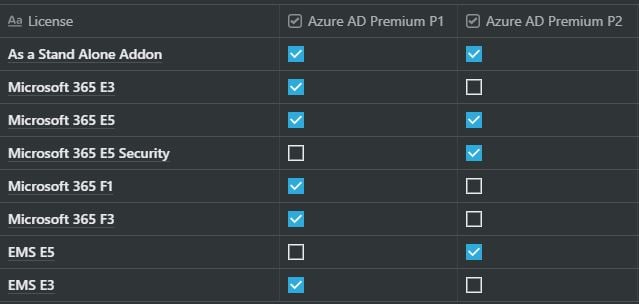

他のサービスに含まれるもの

特に Azure AD Premium P1 と Azure AD Premium P2 ライセンスを購入していない場合、すでに持っていても気づいていないだけかもしれません。 9717>

Azure AD Premium P1 と Azure AD Premium P2 は、組織の高度な ID 保護要件に対応するためのライセンスです。

AAD Premium Plan 2 は P1 のすべての機能を備えていますが、次のようなセキュリティ機能が追加されています。

- 脆弱性とリスクのあるアカウントの検出

- 特権ID管理 (PIM)

- アクセスレビュー

P1 より P2 に移行する場合はこれらの質問を自分に問いかけてみてください。

- テナント内の危険なアカウントを検出したいですか。

- パスワード スプレー攻撃、非定型の旅行、漏洩した資格情報などのリスクについて通知を受けたいですか。

- 一般的な条件付きアクセス ポリシーでセキュリティ要件は満たされていますか。

- それとも条件付きアクセス ポリシーを拡張して、リスクのあるサインインのアクセスもブロックしますか。

- 管理者アカウントの保護については、MFAだけでニーズを満たしていますか。

- それとも「特権ID管理」によって別の保護層を追加したいとお考えですか。

この記事の残りの部分を通して、P2 ライセンスで提供されるさまざまなサービスのすべてを学びます。

Detecting Risky Accounts

Azureでユーザーのサインインを確認し、それに基づいて手動でアクションを実行することに問題がない場合は、Azure AD Premium P1 ライセンスを選択したほうがよいかもしれません。

- Create risk policies and associated actions for user accounts

- Use conditional access policies based on risky sign-ins

- Review the Azure security report

あなたの環境に適したライセンスは、

P2ライセンスでしょう。 Azureポータルにログインしていると仮定して、「Identity Protection」にアクセスすると、以下のすべての機能が表示されます。

レポート

AADプレミアムP2プランでは、3種類のレポートが利用できます。 以下に例を示します。

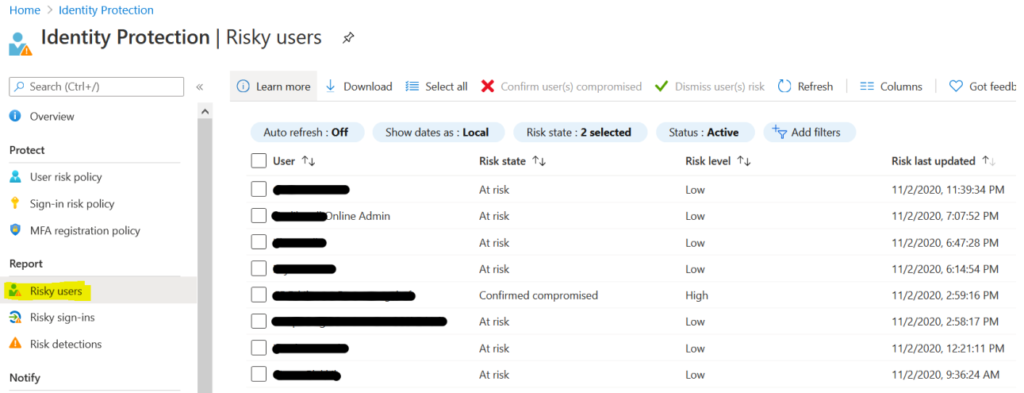

Risky Users Report 管理者はこのレポートを確認し、次のアクションを決定することができます。 リスク レベルは、低、中、および高にすることができます。 異なるアクティビティがレベルの重大性に寄与します。

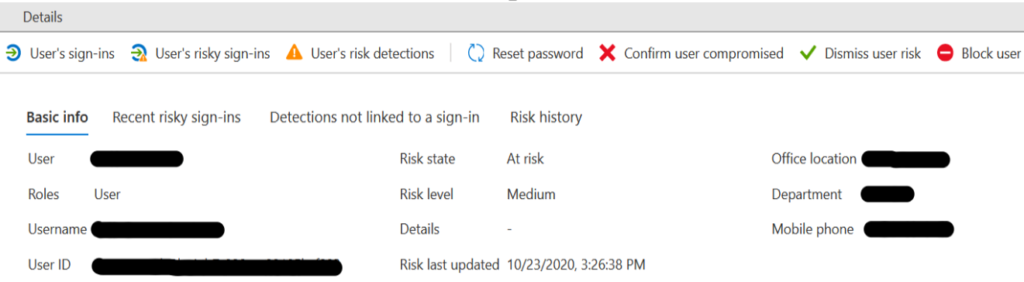

管理者は、リスク要因に基づいて行動を起こすことができます。 下の例では、ユーザーをブロックしたり、誤検出としてマークしたり、ユーザー アカウントが侵害されていることを確認したりできます。

検出されたリスクと危険なサインインをさらに確認するオプションもあります。

Risky Users Detailed Risky Sign-ins Report

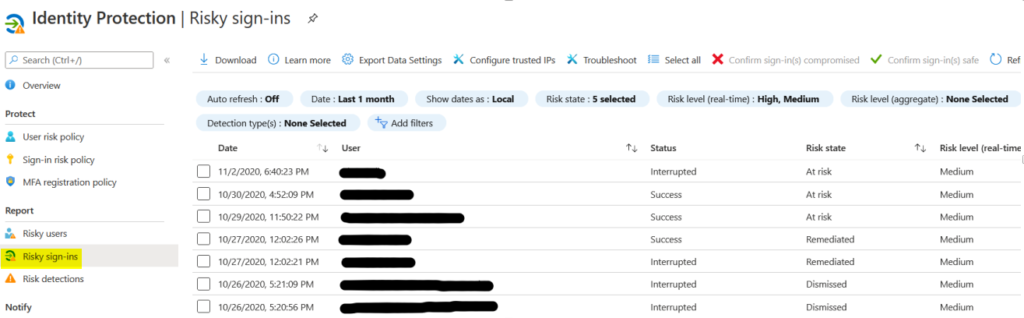

一部のサインインは疑わしいかもしれない。

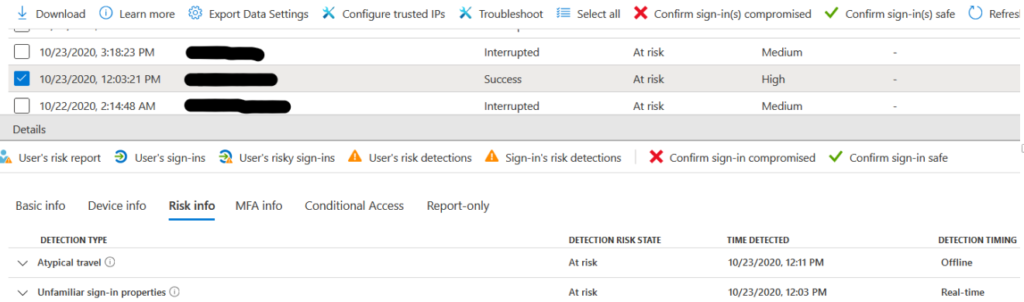

Risky Sign-ins Report 次のスクリーンショットは、あるユーザーの危険なサインインの詳細を示しています。 このサインインは、2つのリスクが付随する高リスクと判断されました。

Risky Sign-ins Detailed Risk Detections Report

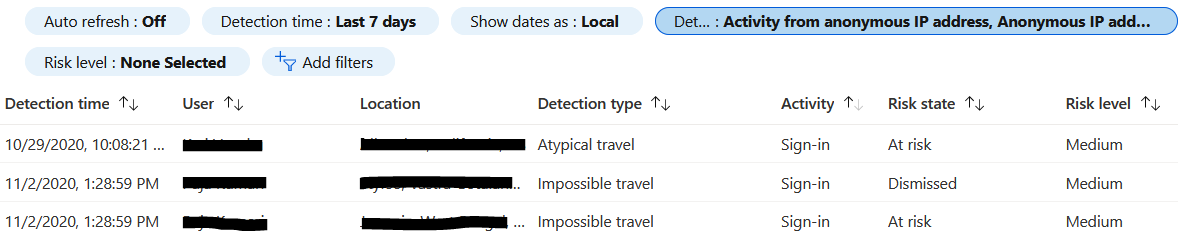

このレポートには、検出されたリスクのタイプが表示されます。 9717>

Risky Detection Report Identity Protection Policies

より進んだレポートでは気が進まない場合は、ID 保護ポリシーの範囲を表示するとよいかもしれません。

Azure では、AAD Premium P2 ライセンスでのみ利用可能な、さまざまな種類の ID 保護ポリシーを見つけることができます。

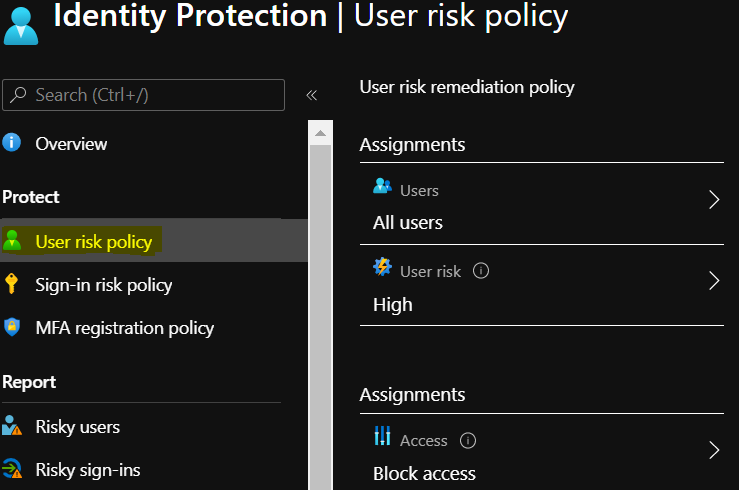

ユーザー リスク ポリシー

「リスクが高い」と分類されるアカウントに対して所定の処理を実行したい場合、ユーザー リスク ポリシーを定義する必要があります。 このポリシーはデフォルトで有効になっていますが、要件に合わせて変更することができます。

User Risk Policy Example 上のスクリーンショットでは、すべてのユーザーに適用されているポリシーがあることがわかります。 このポリシーは、リスク レベルが「高」の場合にのみ適用され、アクションはアクセスをブロックすることです。

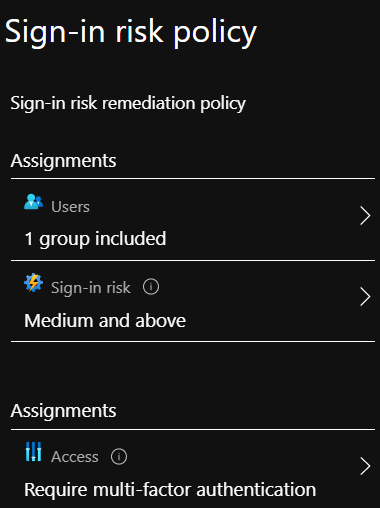

サインイン リスク ポリシー

リスクの高いサインインをするユーザーに対するアクションを決定するためのデフォルト ポリシーが用意されています。 ここの例では、ポリシーがグループに適用されていることがわかります。 また、サインインリスクレベルが中以上のユーザーアカウントに対して有効であることが記載されています。

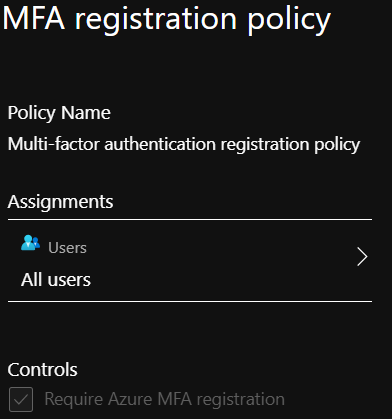

Sign-in Risk Policy Example MFA Registration Policy

MFA registration policy で、1つまたは複数のアカウントに対して MFA 登録を要求したい場合は、以下のように MFA 登録ポリシーを使用してこの要件を設定することが可能です。

MFA Registration Policy Example Custom Conditional Access Policies

一部のユーザーにポリシーを適用して、他のユーザーには適用しないような詳細なレベルのアクセスコントロールを実行したい場合、カスタム条件付きアクセスポリシーを使用する必要があります。

おそらく、サインイン リスクを持つ複数のユーザーと、ActiveSync プロファイルに複数回ログインしているためにリスクとしてリストされているユーザーに気がついたことでしょう。

高リスクと分類されたユーザーがいて、サインイン リスクも高い場合、MFA を実施する条件付きポリシーを作成することができます。

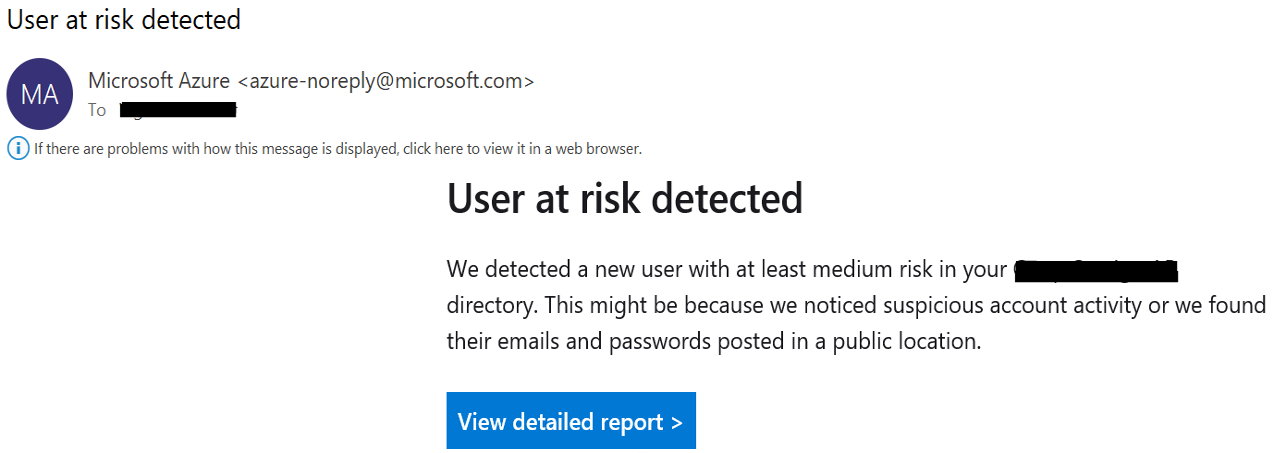

ID保護アラート

リスクのあるサインインについて定期的に通知される必要がある場合、P2ライセンスに付属する別の便利な機能としてID保護アラートを使用します。 デフォルトでは、グローバル管理者、セキュリティ管理者、およびセキュリティ読者にアラートが送信されます。 リスクレベルは必要に応じて設定することができます。

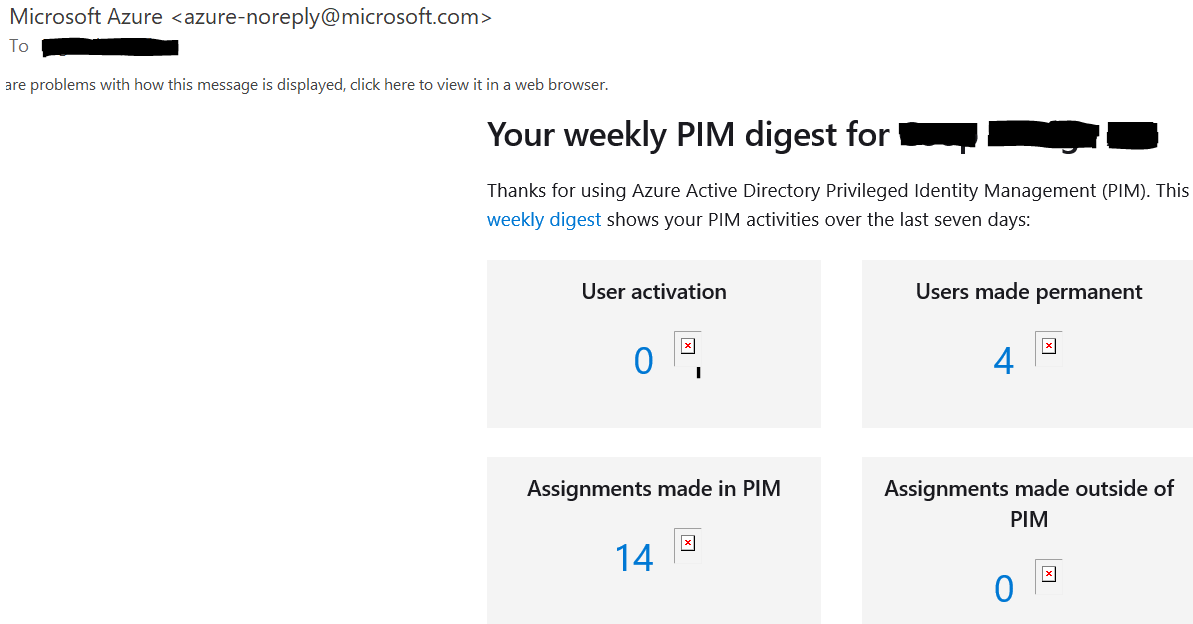

User at risk notification email Weekly Digest Email

このレポートも前項で述べたように同じadminsに送信されます。 この電子メールには、新しい危険なユーザーと危険なサインインが含まれています。 また、特権ID管理外で行われた管理者ロールの割り当てに関する情報も提供されます。 PIM については、次のセクションで説明します。

Weekly Digest Notification Email Azure AD Privileged Identity Management (PIM)

adminアカウントのセキュリティは非常に重要です。 Azure AD PIM は、セキュリティ カバーを強化する機能です。

セキュリティの観点からこの機能を考慮する理由はいくつかあります。

- リソースへの承認ベースのアクセスを提供するために使用できる。

- アクセスを時間制限にすることができる。

- PIMでロールがアクティブになると、グローバル管理者とセキュリティ管理者にメールで通知されます。

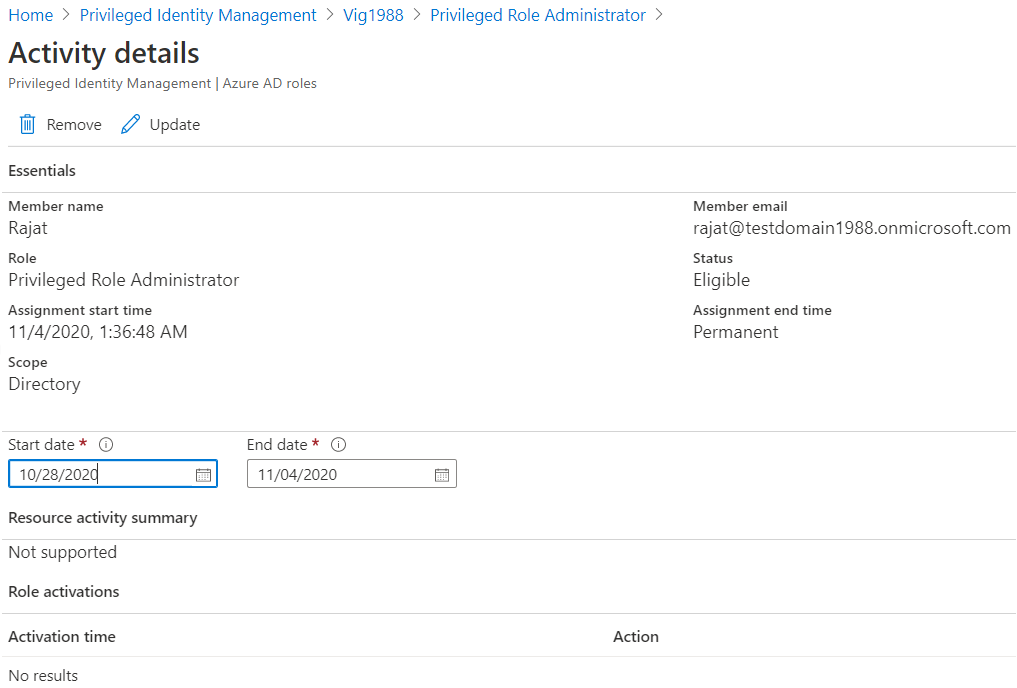

PIMへのユーザーの追加は次のとおりです。

- 「割り当ての追加」を選択し、PIMを有効にしたいユーザーを選択し、次へ進みます。

- 次のページで、これを「永続的な」役割にするか「対象となる」役割にするかを確認します。

PIM はテナントの重要なリソースに対するアクセス制御のための強力なツールです。

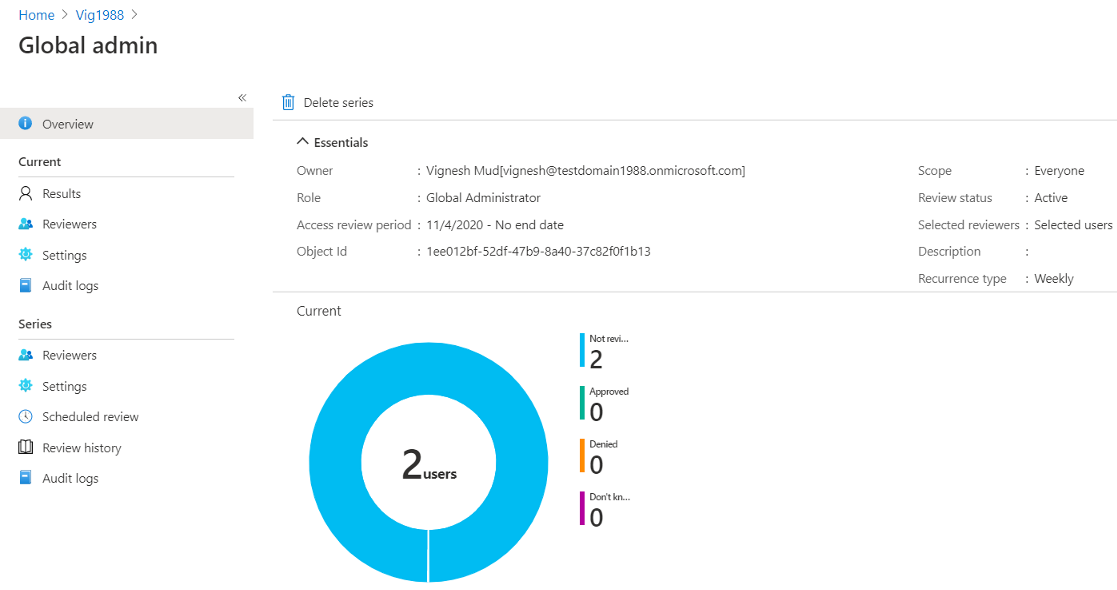

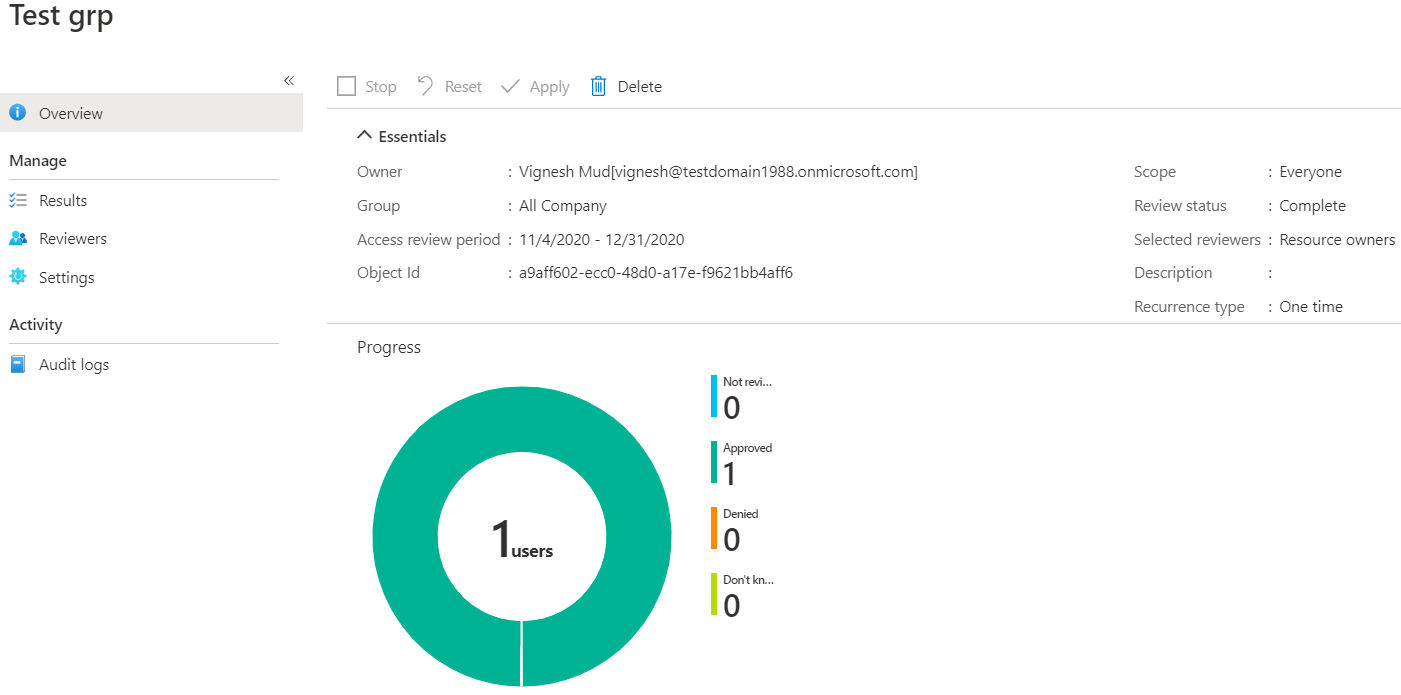

アクセス レビュー

従業員のオンボーディングおよびオフボーディングの結果、管理者アカウントの役割もレビューされるようにしたい場合、アクセス レビューは確かにここで役に立ちます。 これらのレビューは、既存の管理者が問題のロールをまだ必要とするかどうかを理解するのに役立ちます。 たとえば、私はグローバル管理者ロールを確認するためにアクセス レビューを作成しました。

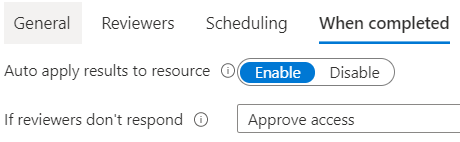

ここで、アクセス レビュー結果を承認または拒否するかどうかを決定できます。 また、完了後の設定もあります。

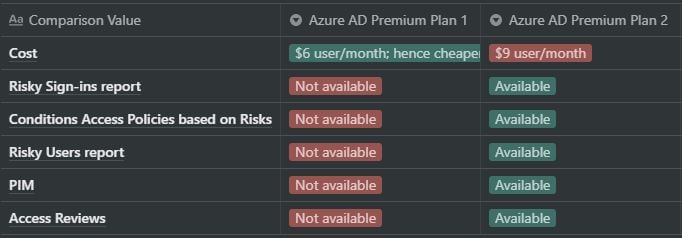

Summary

Azure AD Premium Plan 1 と Plan 2 は多くの点で類似しています。 AAD Premium P1 ライセンスは、パスワード保護、セルフサービス パスワード リセット、条件付きアクセス、およびハイブリッド ID などのいくつかのセキュリティ機能により、多くのパンチを備えています。 私の経験では、このライセンスで多くの組織は十分です。

しかし、AAD Premium P2 ライセンスが P2 よりも優れている点は、セキュリティに関する限り、かなり重要であることです。

AAD Premium P1 と P2 の主な違いは次のとおりです。

Azure AD Premium Plan 2 はより豊富なセキュリティ機能を持っていますが、これらは Azure AD Premium Plan 1 と比較して追加費用が発生します。

Further Reading

このトピックをさらに深く掘り下げるには、次のリンクを参照してください。