あらゆるサーバーのセットアップ後、セキュリティに関連する最初の通常のステップとしては、ファイアーウォール、アップデートとアップグレード、ssh キー、ハードウェアデバイスが挙げられます。 しかし、ほとんどのシステム管理者は、OpenVas や Nessus で説明されているように、自分のサーバーをスキャンして弱点を発見したり、ハニーポットや以下に説明する侵入検知システム (IDS) をセットアップしたりはしません。 その他の選択肢としては IDS の有効性に関する最も公式な研究はかなり古く、Snort が最初に開発されたのと同じ 1998 年に DARPA によって行われ、そのようなシステムは現代の攻撃の前には役に立たないと結論付けられています。 20年後、ITは幾何級数的に進化し、セキュリティも進化し、すべてがほぼ最新になりました。IDSを採用することは、すべてのシステム管理者にとって有用です。 この記事では、最後の1つが最も汎用的なものであることに焦点を当てています。

Snortのインストール

次に実行します:

私の場合はすでにインストールされていましたが、Kali (Debian) ではデフォルトではなかったのでこのようにインストールされました。

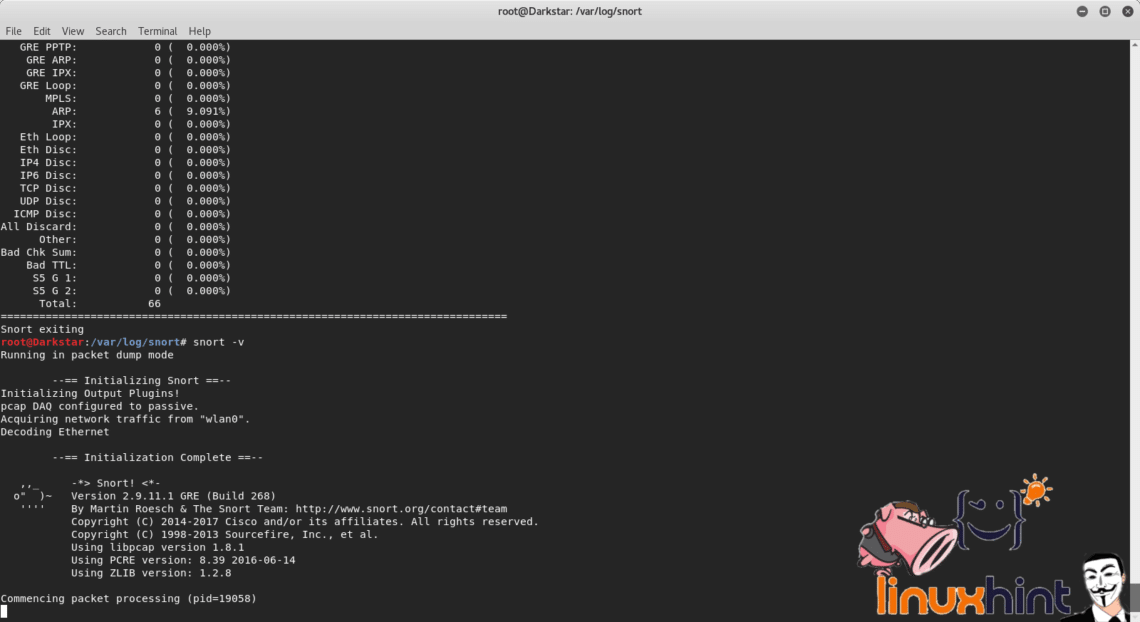

Getting started with Snort’s sniffer mode

スニッファモードは、ネットワークのトラフィックを読み取り、人間が見るために翻訳を表示するものです。

このオプションを通常使用しないでください、トラフィックを表示するにはあまりにも多くのリソースを必要とし、これはコマンド出力を示すためにのみ適用されています。 また、Snort は、検出されたトラフィックに対応するポリシーがないことを報告します。

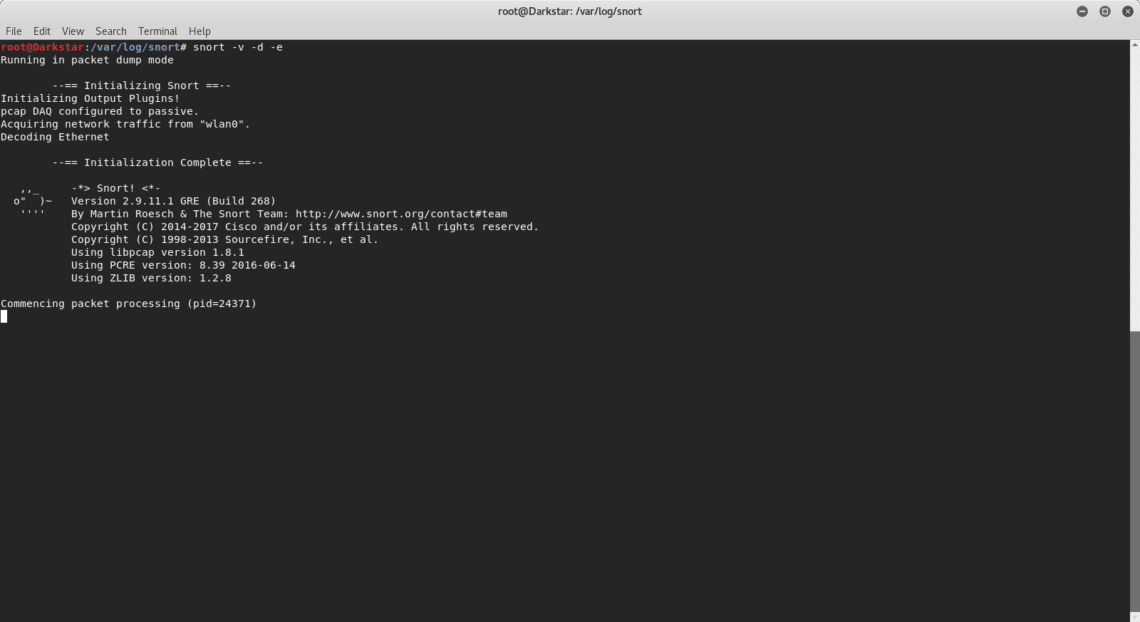

Snort にデータも表示させたい場合は次のように入力します:

レイヤー2ヘッダーを表示するには、次のように実行します。

パラメータ “v” と同様に “e” もリソースの浪費を意味しますので、実運用では使用しないようにしてください。

Getting started with Snort’s Packet Logger mode

Snort のレポートを保存するには、Snort にログディレクトリを指定する必要があり、ヘッダーだけを表示しディスクタイプにトラフィックをログしたい場合は、Snort は、このようなディレクトリを使用します。

# snort -d -l snortlogs

ログは snortlogs ディレクトリに保存される。

ログファイルを読みたい場合:

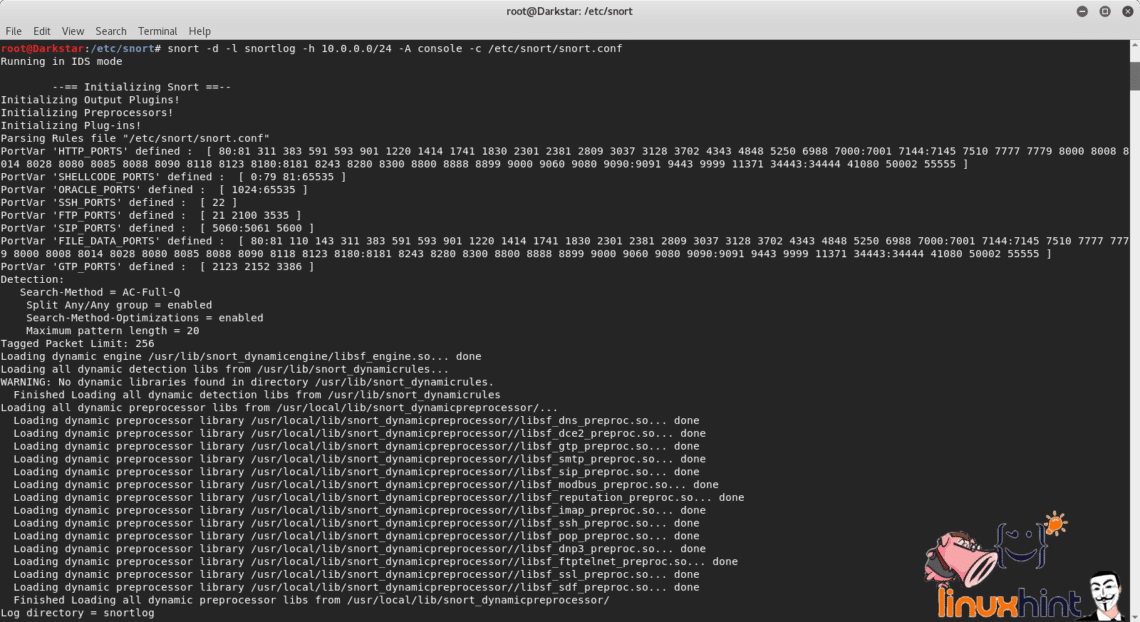

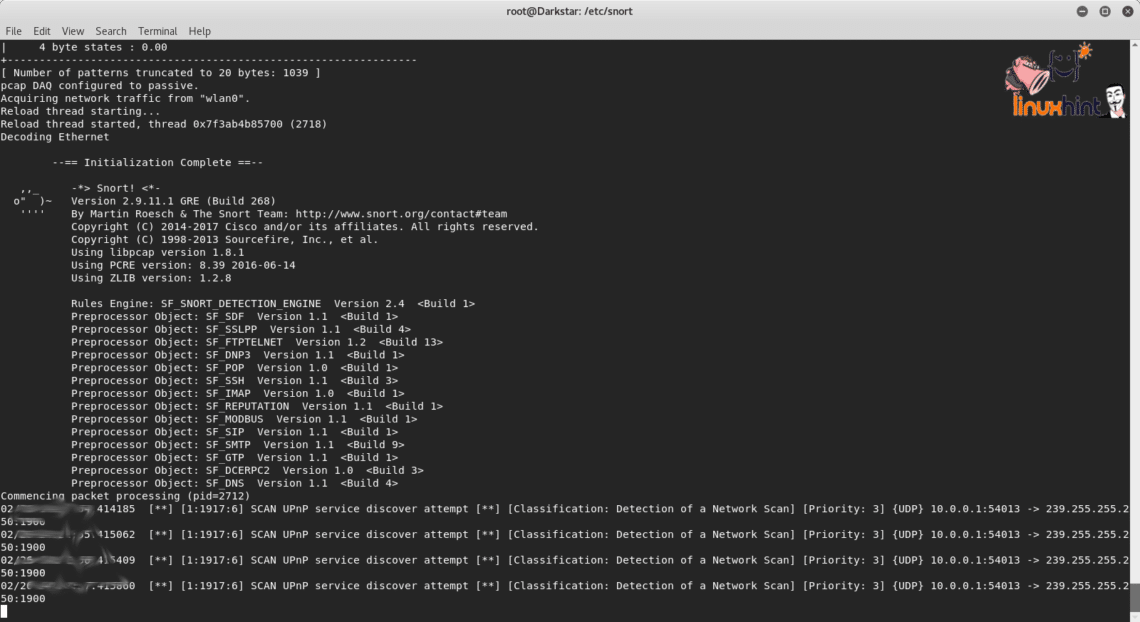

Snortのネットワーク侵入検知システム(NIDS)モードを使ってみる

次のコマンドで、Snort は /etc/snort/snort.Log で指定したルールを読み取ります。トラフィック全体を読み取ることを避け、カスタマイズ可能なルールによって snort.conf で参照される特定のインシデント

に焦点を当て、適切にフィルタリングします。

パラメータ “-A console” は、ターミナルで警告するように snort に指示します。

Snortの使い方の入門テキストを読んでいただきありがとうございました。