Dopo aver impostato qualsiasi server tra i primi passi abituali legati alla sicurezza ci sono il firewall, gli aggiornamenti e gli upgrade, le chiavi ssh, i dispositivi hardware. Ma la maggior parte dei sysadmin non scansiona i propri server per scoprire i punti deboli come spiegato con OpenVas o Nessus, né imposta honeypots o un Intrusion Detection System (IDS) che è spiegato di seguito.

Ci sono diversi IDS sul mercato e i migliori sono gratuiti, Snort è il più popolare, io conosco solo Snort e OSSEC e preferisco OSSEC su Snort perché mangia meno risorse ma penso che Snort sia ancora quello universale. Ulteriori opzioni sono: Suricata , Bro IDS, Security Onion.

La ricerca più ufficiale sull’efficacia degli IDS è piuttosto vecchia, dal 1998, lo stesso anno in cui Snort è stato inizialmente sviluppato, ed è stata effettuata da DARPA, ha concluso che tali sistemi erano inutili prima degli attacchi moderni. Dopo 2 decenni, l’IT si è evoluto in progressione geometrica, anche la sicurezza lo ha fatto e tutto è quasi aggiornato, adottando IDS è utile per ogni sysadmin.

Snort IDS

Snort IDS funziona in 3 modi diversi, come sniffer, come packet logger e network intrusion detection system. L’ultimo è il più versatile, per il quale questo articolo è focalizzato.

Installazione di Snort

Poi eseguiamo:

Nel mio caso il software è già installato, ma non lo era di default, così è stato installato su Kali (Debian).

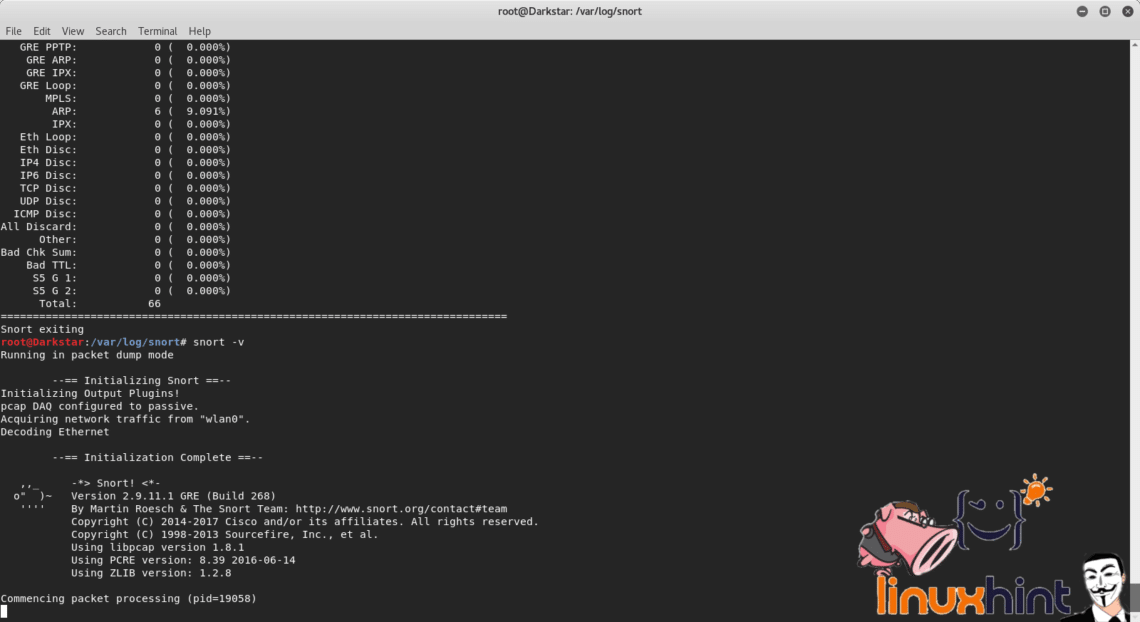

Inizio con la modalità sniffer di Snort

La modalità sniffer legge il traffico di rete e visualizza la traduzione per un osservatore umano.

Per testarla digitate:

Questa opzione non dovrebbe essere usata normalmente, la visualizzazione del traffico richiede troppe risorse, e viene applicata solo per mostrare l’output del comando.

Nel terminale possiamo vedere gli header del traffico rilevato da Snort tra il pc, il router e internet. Snort segnala anche la mancanza di policy per reagire al traffico rilevato.

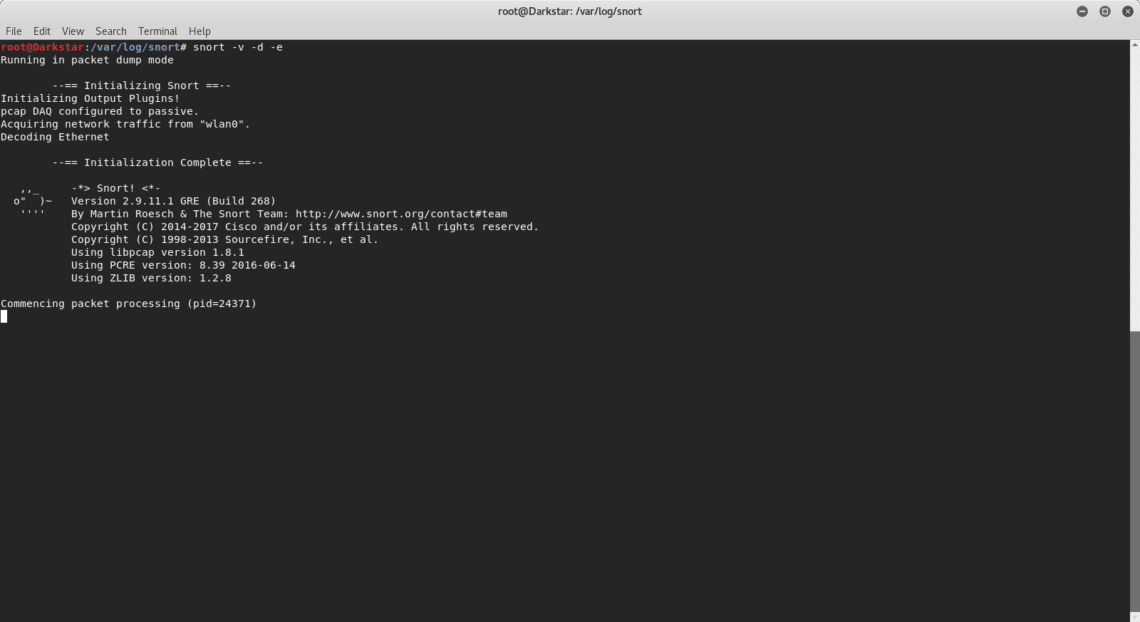

Se vogliamo che Snort mostri anche i dati digitiamo:

Per mostrare gli header del layer 2 eseguiamo:

Proprio come il parametro “v”, anche “e” rappresenta uno spreco di risorse, il suo utilizzo dovrebbe essere evitato in produzione.

Iniziare con la modalità Packet Logger di Snort

Per salvare i report di Snort dobbiamo specificare a Snort una directory di log, se vogliamo che Snort mostri solo gli header e registri il traffico sul tipo di disco:

# snort -d -l snortlogs

Il log verrà salvato nella directory snortlogs.

Se si desidera leggere i file di log digitare:

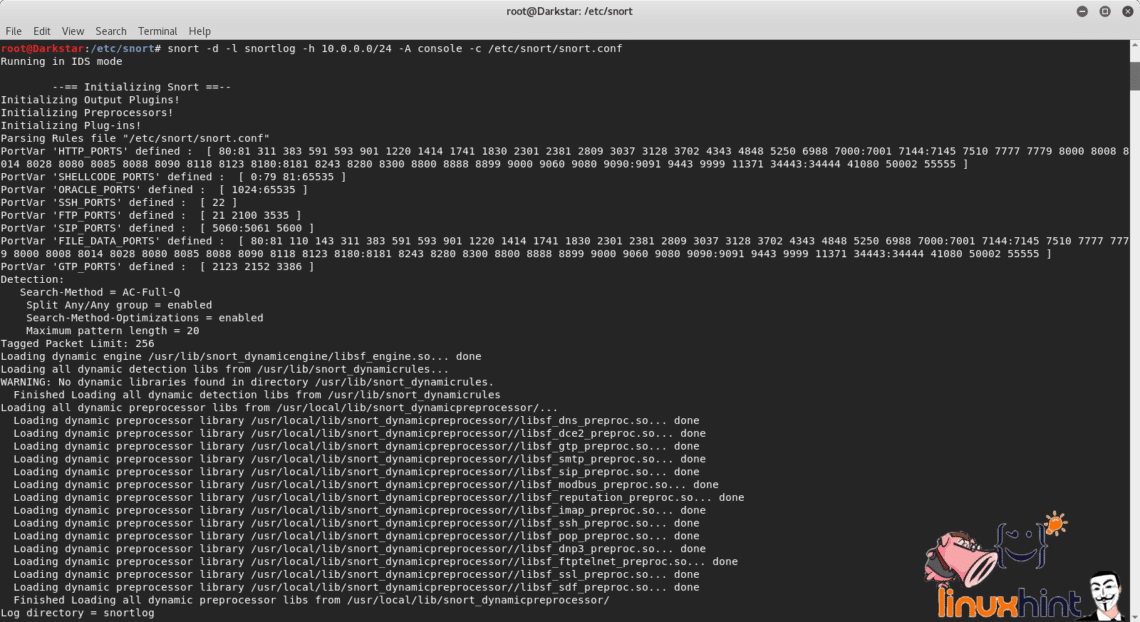

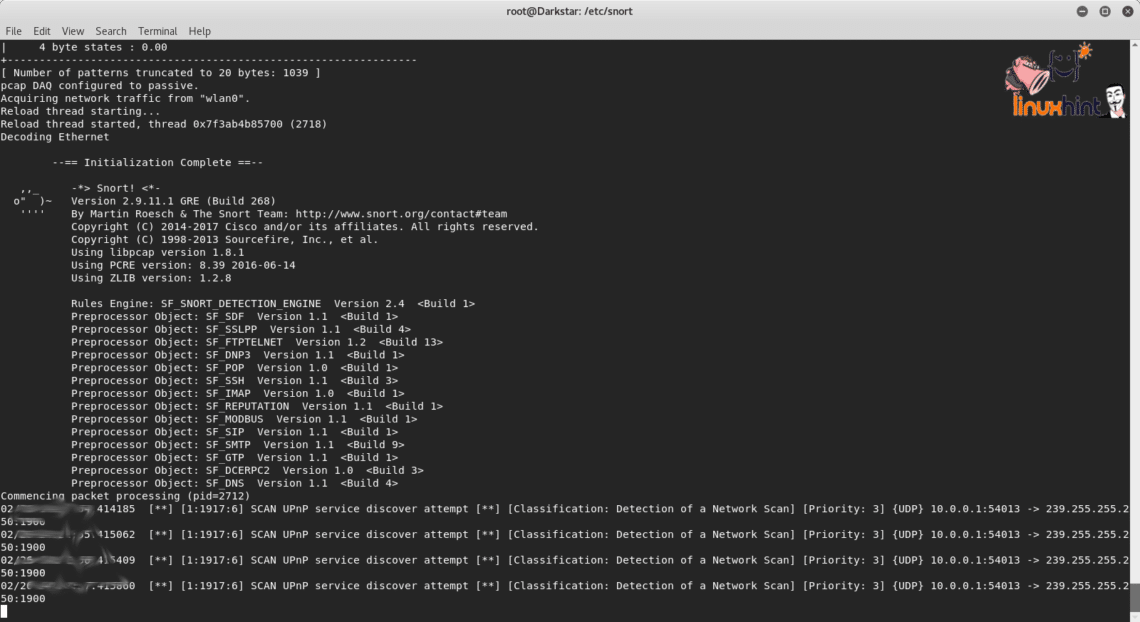

Inizio della modalità Network Intrusion Detection System (NIDS) di Snort

Con il seguente comando Snort legge le regole specificate nel file /etc/snort/snort.conf per filtrare correttamente il traffico, evitando di leggere l’intero traffico e concentrandosi su specifici incidenti

riferiti nello snort.conf attraverso regole personalizzabili.

Il parametro “-A console” indica a snort di avvisare nel terminale.

Grazie per aver letto questo testo introduttivo all’uso di Snort.