Google sta spaccando la frusta con tutte le aziende che violano la sua privacy e le regole di frode pubblicitaria. Ghepardo … Mobile, che fa un quarto delle sue entrate attraverso il business di Google, sta sentendo il dolore. (Foto di Jaap Arriens/NurPhoto via Getty Images)

NurPhoto via Getty Images

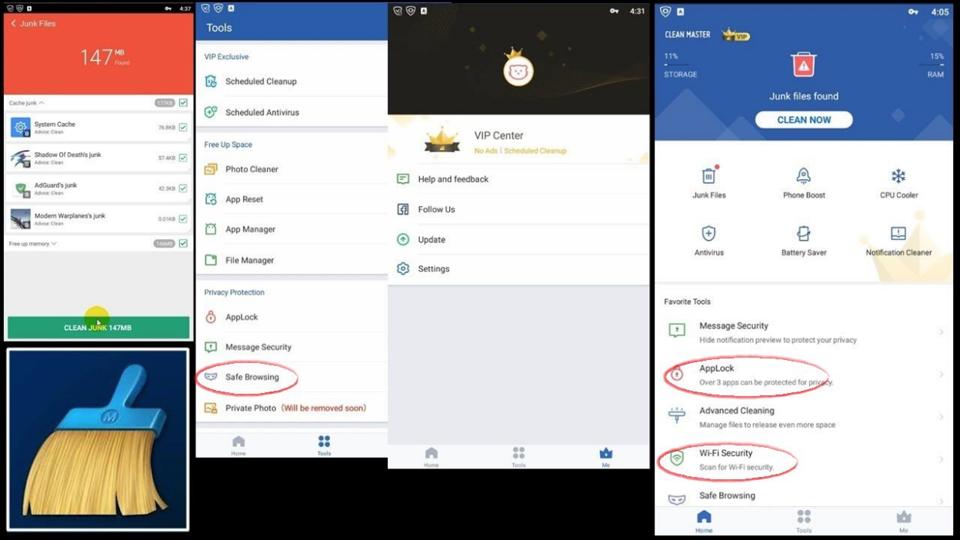

A febbraio, Google ha buttato fuori dal suo Play store 600 app. Tra queste c’era un’app chiamata Clean Master, uno strumento di sicurezza che prometteva protezione antivirus e navigazione privata. Aveva più di 1 miliardo di installazioni prima di essere sfrattata e, nonostante il divieto di Google, è una delle applicazioni Android più scaricate di sempre ed è probabilmente ancora in esecuzione su milioni di telefoni.

Mentre Google non ha commentato ciò che sapeva dell’app, creata dalla cinese Cheetah Mobile, Forbes ha appreso che una società di sicurezza ha fornito al gigante tecnologico le prove che lo strumento stava raccogliendo ogni sorta di dati privati sull’uso del web.

Questo include quali siti web gli utenti hanno visitato dal browser “privato” in-app, le loro query sui motori di ricerca e i loro nomi di punti di accesso Wi-Fi, fino a informazioni più dettagliate come lo scorrimento delle pagine web visitate, secondo il ricercatore della società di sicurezza, che ha anche fornito le informazioni a Forbes.

Cheetah, una società pubblica che conta il gigante tecnologico cinese Tencent come uno dei principali investitori, dice che ha bisogno di monitorare gli utenti per tenerli al sicuro e offrire loro servizi utili.

Ma la ricerca, effettuata da Gabi Cirlig, un ricercatore della società di cybersicurezza White Ops, arriva dopo precedenti accuse di potenziali problemi di privacy con le app di Cheetah. Nel 2018, Google ha cacciato la sua app CM File Manager dal suo app store per violazione delle sue politiche sulle frodi pubblicitarie. (All’epoca, in risposta a un rapporto di Buzzfeed News, Cheetah ha negato di avere la capacità di rivendicare falsamente i clic degli annunci a scopo di lucro, come è stato affermato). L’anno scorso, VPNpro ha messo in guardia sui possibili permessi “pericolosi” richiesti dai dispositivi, come la capacità di installare applicazioni.

Cheetah Mobile’s Clean Master era una delle applicazioni Android più popolari mai realizzate. Ma è stata … bandita dal Google Play store, e i ricercatori stanno mettendo in guardia sul suo monitoraggio dell’attività Web degli utenti.

White Ops

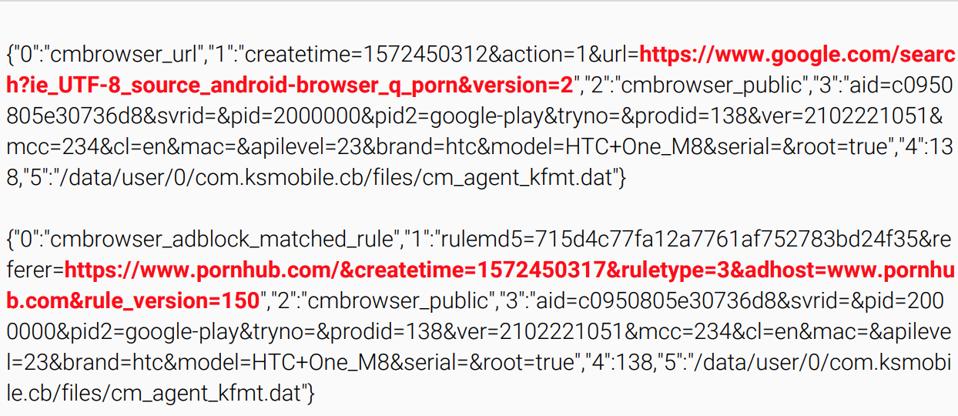

Non è solo Clean Master che sta controllando l’attività Web degli utenti, secondo Cirlig. Tre altri prodotti Cheetah-CM Browser, CM Launcher e Security Master-apps con centinaia di milioni di download hanno fatto lo stesso, secondo Cirlig. Ha sondato le applicazioni l’anno scorso per scoprire il comportamento prima di condividere la sua ricerca con Forbes. Ha scoperto che Cheetah stava raccogliendo le informazioni dai dispositivi, crittografando i dati e inviandoli a un server web – ksmobilecom. Invertendo il processo di crittografia, è stato in grado di determinare quali dati venivano raccolti dai telefoni degli utenti.

“Tecnicamente parlando, hanno una politica sulla privacy che copre più o meno tutto e dà loro un assegno in bianco per esfiltrare tutto”, dice Cirlig. “Non posso sapere con certezza cosa stanno violando. È solo che stanno giocando a palla in una zona grigia e sta ai ricercatori come noi alzarsi e chiamare il fallo ogni volta che pensano di attraversare la linea. Personalmente penso che attraversino la linea.”

La risposta di Cheetah

Cheetah dice che sta raccogliendo il traffico web degli utenti e altri dati, ma lo sta facendo in gran parte per motivi di sicurezza. Per esempio, sta monitorando la navigazione in internet per assicurarsi che i siti che gli utenti stanno visitando non siano pericolosi. Lo fa anche per fornire alcuni servizi come il suggerimento di recenti ricerche di tendenza.

Per quanto riguarda l’accesso ai nomi delle reti Wi-Fi, Cheetah ha detto a Forbes che il ragionamento è lo stesso: impedire agli utenti di unirsi a reti Wi-Fi dannose. “Non raccogliamo dati per tracciare la privacy degli utenti e non abbiamo alcuna intenzione di farlo”, ha detto un portavoce.

L’azienda dice che rispetta tutte le leggi locali sulla privacy, non vende i dati privati degli utenti e non rimanda le informazioni a un server cinese, ma a un sistema Amazon Web Services fuori dal paese. Cirlig, tuttavia, ha notato che il dominio dove le informazioni sono state trasmesse è stato registrato in Cina. E Cheetah stesso ha sede a Pechino.

‘Nessuna buona ragione per raccogliere dati’

Due ricercatori di sicurezza indipendenti e Cirlig dicono che ci sono modi molto più sicuri per raccogliere le informazioni. Per i siti web e per gli hot spot Wi-Fi, potrebbero trasformare le informazioni in “hash” – pezzi di lettere e numeri casuali che rappresentano i siti web. Le macchine possono leggerli e controllare tali hash contro i database di hash di siti web o reti Wi-Fi dannosi precedentemente segnalati, senza la necessità che gli umani li vedano. (Cheetah dice che gli hash complica i suoi controlli di sicurezza, in quanto ha bisogno di guardare fuori per sottili cambiamenti nei nomi Wi-Fi, come quando uno zero è cambiato in una “o”, o siti dannosi precedentemente sconosciuti.)

Will Strafach, fondatore dell’app di sicurezza Guardian iOS e un ricercatore di problemi di privacy degli smartphone, ha detto che non c’era “nessuna buona ragione per raccogliere queste informazioni.”

Graham Cluley, un analista di sicurezza che ha trascorso gran parte della sua carriera lavorando per aziende anti-virus, ha detto che tale raccolta di dati era “chiaramente una preoccupazione”. Ci sono modi per un’azienda di sicurezza di controllare le minacce senza dover raccogliere così tante informazioni, che potrebbero potenzialmente essere utilizzate per diminuire la privacy degli utenti.”

“Anche se le applicazioni stesse chiedono autorizzazioni, spererei che un prodotto di sicurezza spieghi perché ha bisogno di certi dati e cerchi di giustificare il suo spreco di dati”, ha aggiunto Cluley.

Qual è il potenziale di abuso?

Riferendosi all’ampiezza delle informazioni raccolte da Cheetah, sarebbe possibile de-anonimizzare un utente guardando attraverso le sue abitudini di navigazione web, i suoi punti di accesso Wi-Fi e i numeri identificativi dei suoi telefoni, ha detto Cirlig.

“Il problema è che stanno correlando il comportamento degli utenti – quali applicazioni usa il suo pubblico, quali siti naviga e così via – con dati specifici che possono essere molto facilmente legati a una persona reale dietro quel telefono. . . Quindi, anche se si vuole evitare qualsiasi tipo di tracciamento, non è sufficiente cambiare il telefono, ma l’intera infrastruttura che si sta utilizzando.

“Anche se per qualche motivo scartano tutti i dati personali sul lato server, la base di installazione spaventosamente enorme permette ancora di sfruttare i loro dati spersonalizzati in stile Cambridge Analytica.”

Log di Cheetah Mobile sul monitoraggio delle ricerche di Google tramite il suo strumento CM Browser. Cheetah dice che ha bisogno di … tracciare gli utenti per fornire funzioni utili e protezioni di sicurezza.

White Ops

White Ops ha detto di aver informato Google sul comportamento a dicembre. A febbraio, Cheetah ha scoperto che i suoi account Google Play Store, AdMob e AdManager erano stati sospesi. Google non ha risposto alle domande di Forbes sul fatto che gli avvertimenti di White Ops abbiano portato al bando di Cheetah.

Cheetah, che è stata quotata alla Borsa di New York dal maggio 2014, sta facendo appello alla decisione di Google e sostiene di stare lavorando con il gigante tecnologico per affrontare le sue preoccupazioni. Se non trova un modo per tornare su Google Play, il divieto farà una seria ammaccatura nelle sue entrate. Nei primi nove mesi del 2019, quasi un quarto delle entrate di Cheetah Mobile proveniva dai servizi ospitati da Google.