Microsoft 365 offre una miriade di licenze tra cui scegliere. Se avete intenzione di implementare alcune funzioni di protezione per i vostri utenti nel cloud e fare un confronto tra Azure AD Premium P1 vs P2 questo articolo vi interesserà senza dubbio. Se sei confuso sulle differenze tra le licenze Azure AD Premium P1 e P2, resta nei paraggi.

Tabella dei contenuti

- Prerequisiti

- Incluso con altri servizi

- Rilevare gli account a rischio

- Reporting

- Risky Users Report

- Rapporto accessi rischiosi

- Rapporto di rilevamento del rischio

- Politiche di protezione dell’identità

- User Risk policy

- Politica di rischio di accesso

- Politica di registrazione MFA

- Politiche di accesso condizionale personalizzate

- Avvisi di protezione dell’identità

- Avvisi di utenti a rischio

- Email settimanale Digest

- Azure AD Privileged Identity Management (PIM)

- Revisioni degli accessi

- Sommario

- Ulteriori letture

Prerequisiti

Per visualizzare tutti i servizi discussi in questo articolo, assicurati di aver soddisfatto in anticipo i seguenti prerequisiti.

- Un abbonamento Azure:

- Si è connessi al portale Azure con un account utente con il ruolo di amministratore globale.

Incluso con altri servizi

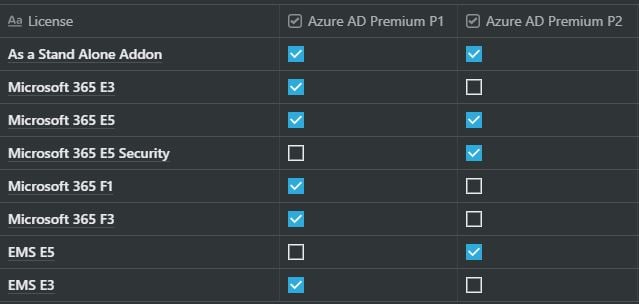

Se non avete acquistato le licenze Azure AD Premium P1 e Azure AD Premium P2 specificamente, potreste già averle e solo non saperlo. Queste due licenze sono in realtà incluse in altri servizi Microsoft 365, come mostrato di seguito.

Azure AD Premium P1 e Azure AD Premium P2 sono le licenze che soddisfano le esigenze di protezione avanzata dell’identità delle organizzazioni.

AAD Premium Plan 2 ha tutte le caratteristiche di P1; tuttavia, aggiunge più funzioni di sicurezza, vale a dire:

- Rilevamento delle vulnerabilità e degli account a rischio

- Gestione dell’identità privilegiata (PIM)

- Revisioni degli accessi

Fatti queste domande se sei pronto a scegliere P2 invece di P1.

- Vuoi rilevare gli account a rischio nel tuo inquilino?

- Vuoi essere avvisato di rischi come attacchi con password spray, viaggi atipici, credenziali trapelate, ecc.

- I tuoi requisiti di sicurezza sono soddisfatti con le politiche generali di accesso condizionato?

- O vorresti che le politiche di accesso condizionato fossero estese per bloccare l’accesso anche agli accessi rischiosi?

- La sola MFA soddisfa le tue esigenze per quanto riguarda la sicurezza degli account di amministratore?

- O vorresti aggiungere un altro livello di protezione tramite il ‘Privilege Identity Management’?

Queste domande possono trovare risposta una volta che avete una buona comprensione di ciò che questi meccanismi di sicurezza forniscono e come è possibile utilizzarli per raggiungere i vostri obiettivi.

Nel resto di questo articolo, imparerete tutti i vari servizi che ricevete con la licenza P2.

Rilevare gli account a rischio

Se ti va bene rivedere gli accessi degli utenti in Azure e poi intraprendere azioni manualmente sulla base di questi, potresti anche optare per la licenza Azure AD Premium P1. Tuttavia, se desideri:

- Creare politiche di rischio e azioni associate per gli account utente

- Utilizzare politiche di accesso condizionato basate su accessi rischiosi

- Rivedere il rapporto di sicurezza Azure

Azure AD Premium P2 sarebbe la licenza corretta per il tuo ambiente.

Esaminiamo queste funzioni avanzate. Supponendo che tu abbia effettuato l’accesso al portale Azure, vai a Identity Protection dove troverai tutte le caratteristiche seguenti.

Reporting

Ci sono tre tipi di report disponibili nel piano AAD Premium P2.

Risky Users Report

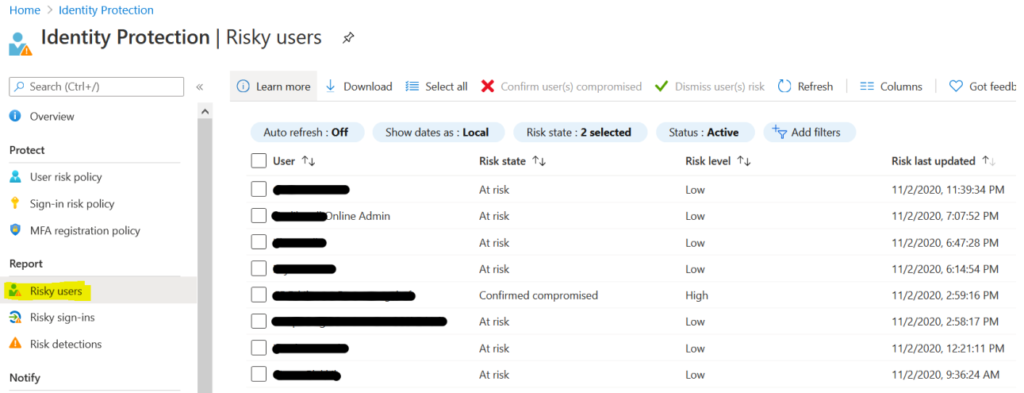

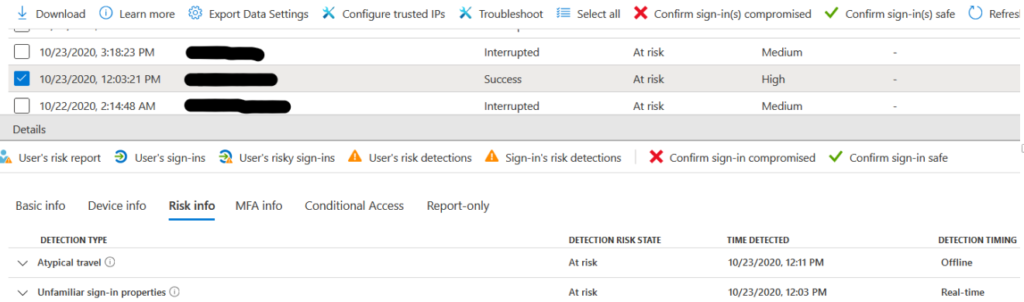

Questo report mostrerà gli account utente che potrebbero essere in pericolo di essere compromessi. Un esempio è mostrato qui:

Un amministratore può esaminare questo rapporto e poi decidere la prossima linea di azione. I livelli di rischio possono essere bassi, medi e alti. Diverse attività contribuiscono alla gravità dei livelli.

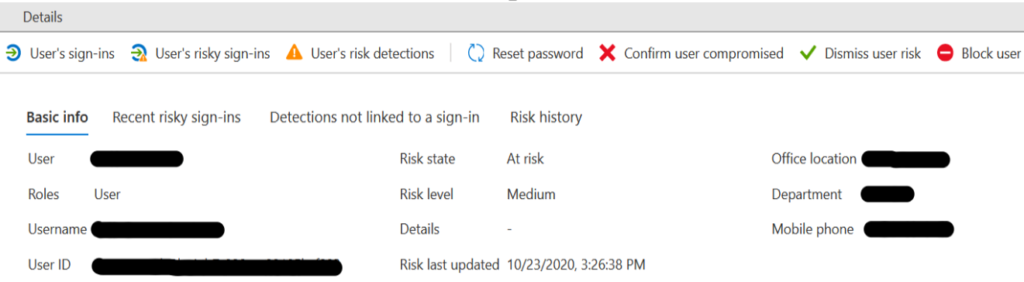

Gli amministratori possono intraprendere azioni basate sui fattori di rischio. Nell’esempio seguente, è possibile bloccare l’utente, contrassegnare questo come un falso positivo, o anche confermare che l’account utente è compromesso.

Hai anche la possibilità di rivedere ulteriormente i rischi rilevati e gli accessi rischiosi.

Rapporto accessi rischiosi

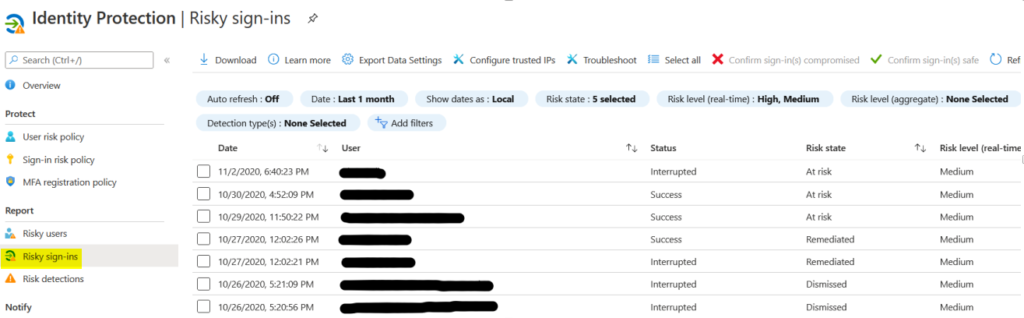

Alcuni accessi potrebbero essere sospetti. Con il rapporto Risky sign-ins, puoi facilmente individuarli come mostrato di seguito.

La seguente schermata mostra i dettagli di un sign-in rischioso di un utente. Questo accesso è stato considerato ad alto rischio con due rischi collegati. Hai le stesse azioni qui come nella sezione ‘utenti a rischio’.

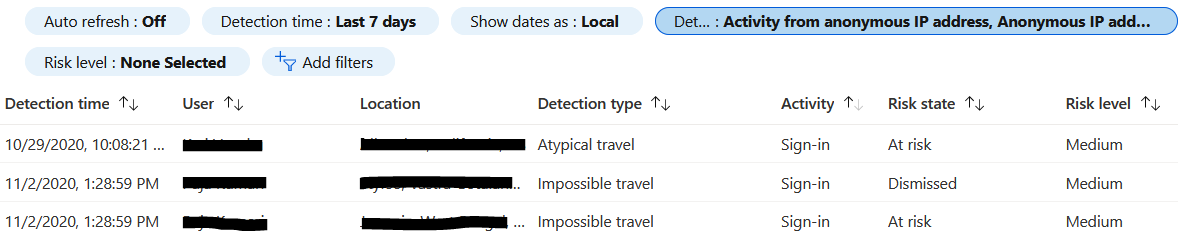

Rapporto di rilevamento del rischio

Questo rapporto mostra il tipo di rischio che è stato rilevato. Può essere utile se si desidera visualizzare le attività che innescano questo tipo di allarme nella propria organizzazione.

Politiche di protezione dell’identità

Se rapporti più avanzati non solleticano la tua fantasia, forse una serie di politiche di protezione dell’identità potrebbe farlo.

In Azure, troverai i nostri diversi tipi di policy di protezione dell’identità che sono disponibili esclusivamente nella licenza AAD Premium P2.

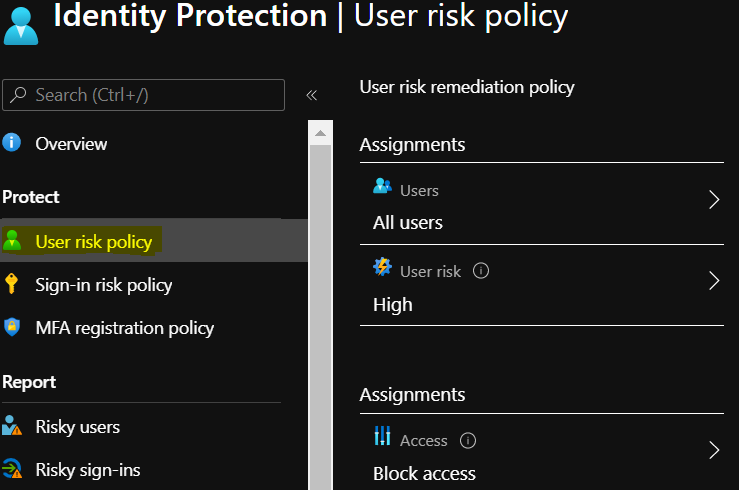

User Risk policy

Se vuoi intraprendere alcune azioni predeterminate su quegli account classificati come “rischiosi”, devi definire la policy di rischio utente. Questa politica è abilitata per impostazione predefinita; tuttavia, è possibile modificarla in base alle proprie esigenze.

In questa schermata qui sopra, si nota una politica che viene applicata a tutti gli utenti. La politica è applicabile solo quando il livello di rischio è “alto” e l’azione è di bloccare l’accesso. Sono disponibili anche altre opzioni come permettere l’accesso e richiedere la reimpostazione della password.

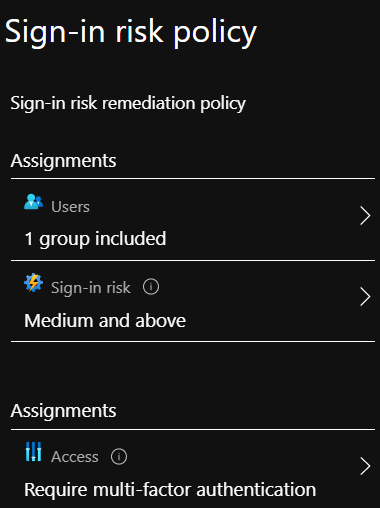

Politica di rischio di accesso

È disponibile una politica predefinita per decidere le azioni per gli utenti con accessi a rischio. Nell’esempio qui, noterete che la policy è applicata ad un gruppo. Si afferma anche che sarà utile per gli account utente con livello di rischio di accesso medio e superiore. Infine, l’azione è quella di applicare l’MFA.

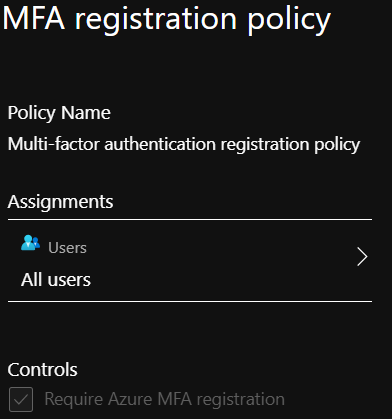

Politica di registrazione MFA

Se vuoi richiedere la registrazione MFA per uno o più dei tuoi account, puoi impostare questo requisito attraverso la politica di registrazione MFA come mostrato qui sotto. Puoi abilitare l’MFA per tutti gli utenti o per un set di utenti con questa policy.

Politiche di accesso condizionale personalizzate

Se vuoi esercitare un livello granulare di controllo dell’accesso, magari applicando politiche ad alcuni utenti e non ad altri, devi usare una politica di accesso condizionale personalizzata.

Forse notate diversi utenti con rischi di accesso e utenti elencati come rischiosi a causa di accessi multipli nei loro profili ActiveSync. Vedete anche che quasi tutti questi tentativi sono stati fatti da tre paesi specifici.

Potete creare una policy condizionale per applicare la MFA ogni volta che ci sono utenti classificati come altamente rischiosi, e quando il rischio di accesso è anche alto. Un’altra condizione aggiunta qui è che la policy deve avere effetto quando una connessione ActiveSync proviene da quei tre paesi.

Avvisi di protezione dell’identità

Se hai bisogno di essere avvisato regolarmente sugli accessi a rischio, un’altra comoda funzionalità che viene fornita con la licenza P2 sono gli avvisi di protezione dell’identità.

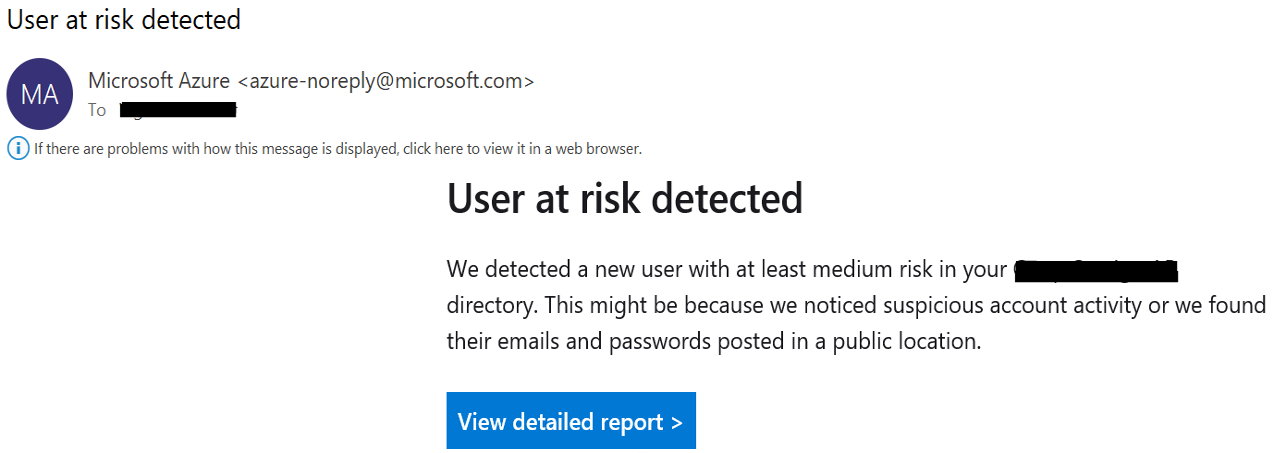

Avvisi di utenti a rischio

Questi avvisi sono configurati di default negli inquilini con licenza AAD Premium P2. Gli avvisi vengono inviati agli amministratori globali, agli amministratori della sicurezza e ai lettori della sicurezza per impostazione predefinita. Il livello di rischio può essere impostato secondo necessità.

L’email viene ricevuta nel formato mostrato di seguito:

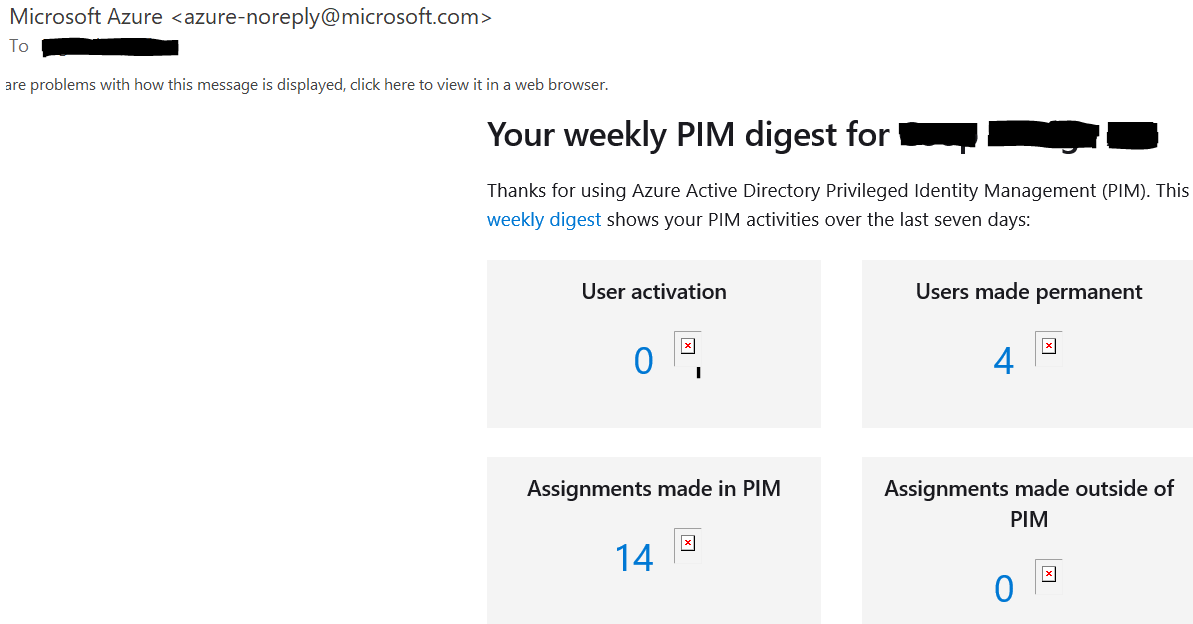

Email settimanale Digest

Questo rapporto viene inviato anche agli stessi amministratori, come menzionato nella sezione precedente. L’email include nuovi utenti a rischio e accessi a rischio. Fornisce anche informazioni sulle assegnazioni dei ruoli di amministratore fatte al di fuori della gestione delle identità privilegiate. Tratteremo il PIM nella prossima sezione.

Azure AD Privileged Identity Management (PIM)

La protezione degli account admin è fondamentale. Azure AD PIM è una caratteristica che migliora la copertura di sicurezza.

Ci sono diverse ragioni per considerare questa caratteristica dal punto di vista della sicurezza. PIM fa quanto segue:

- Può essere usato per fornire un accesso basato sull’approvazione alle risorse.

- L’accesso può essere limitato nel tempo, il che significa che l’accesso scadrà automaticamente dopo un certo periodo di tempo.

- Gli amministratori devono fornire il motivo per attivare i ruoli specifici.

- La MFA sarebbe applicata durante l’attivazione di un ruolo.

- Global admins e security admins verrebbero notificati via email ogni volta che un ruolo viene attivato tramite PIM.

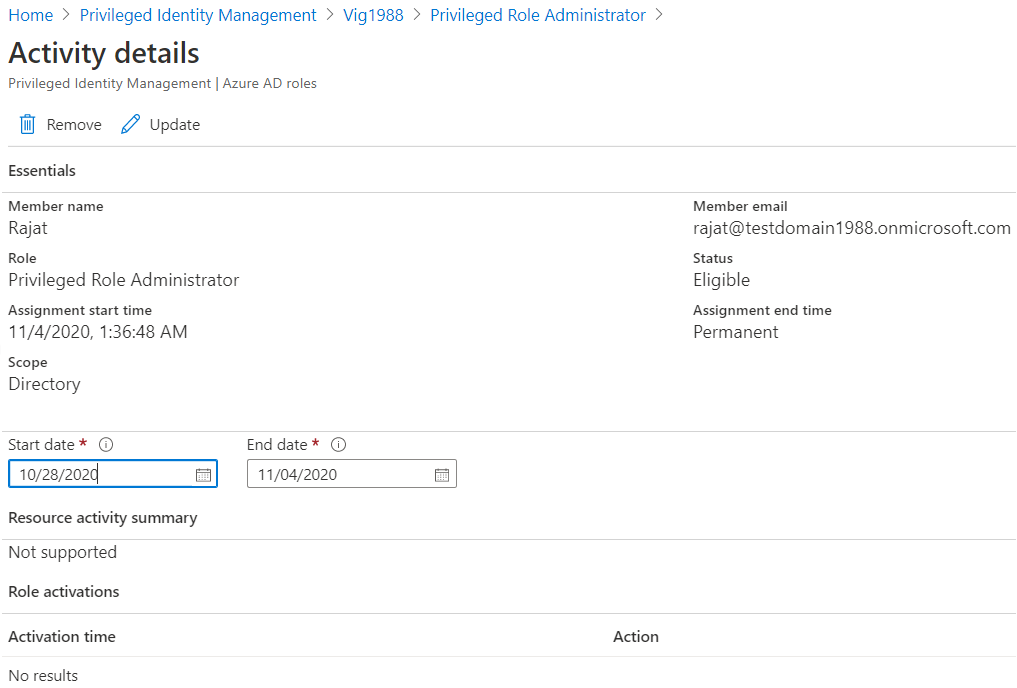

L’aggiunta di un utente a PIM è come mostrato di seguito:

- Accedere al PIM blade in Azure.

- Cliccare su “Azure AD Roles.”

- Selezionare “Roles.”

- Cliccare su “Privileged Role Administrator.”

- Selezionare “Aggiungi assegnazioni” e selezionare l’utente su cui si desidera attivare PIM e andare Avanti.

- Nella pagina successiva, confermare se si desidera che questo sia un ruolo “permanente” o “idoneo”.

PIM è un potente strumento per controllare l’accesso alle risorse critiche nel tenant.

Revisioni degli accessi

Se volete assicurarvi che l’inserimento e il disinserimento dei dipendenti comporti anche la revisione dei loro ruoli di amministratore, allora le revisioni degli accessi vi aiuteranno sicuramente in questo senso.

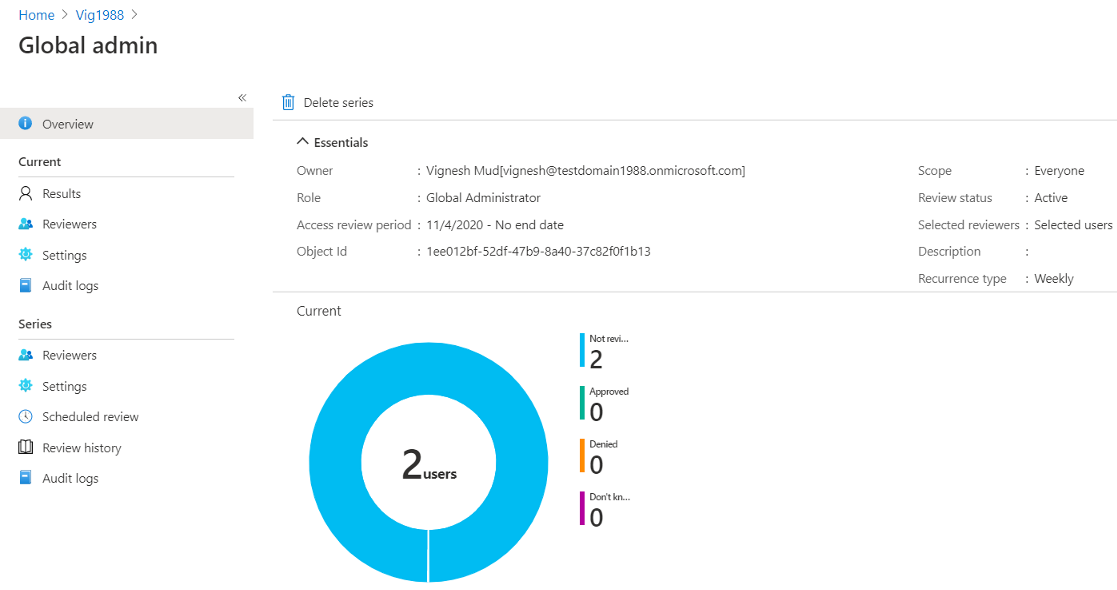

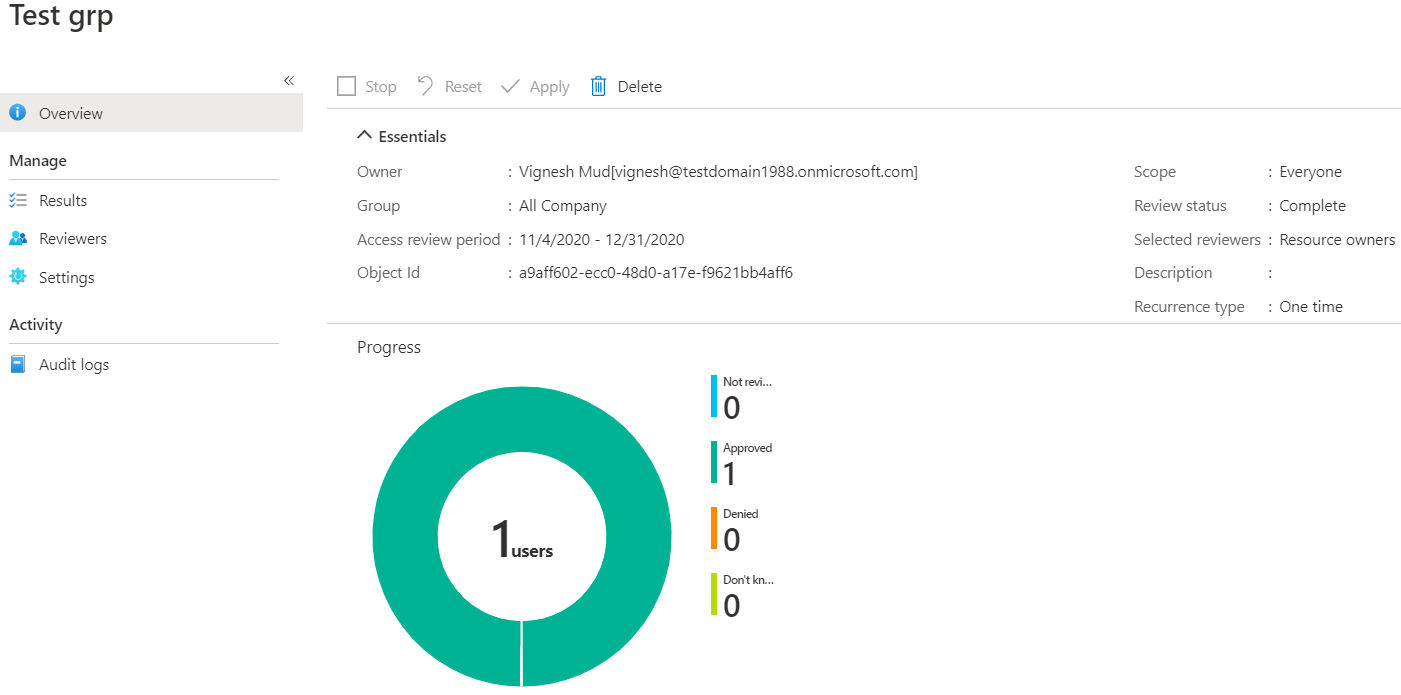

Le revisioni degli accessi possono essere create per gruppi e ruoli di amministratore. Queste revisioni ci aiutano a capire se gli admin esistenti hanno ancora bisogno del ruolo in questione. Per esempio ho creato una revisione dell’accesso per controllare il ruolo di amministratore lobal.

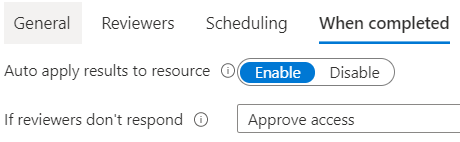

Ora da qui, puoi decidere se il risultato della revisione dell’accesso è approvato o negato. Inoltre, ci sono impostazioni post-completamento.

Sommario

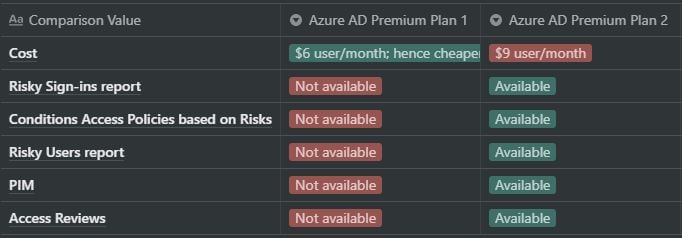

Azure AD Premium Piano 1 e Piano 2 sono simili in molti modi. La licenza AAD Premium P1 è molto potente con diverse caratteristiche di sicurezza come la protezione della password, la reimpostazione della password self-service, l’accesso condizionato e le identità ibride, tra le altre. Nella mia esperienza, questa licenza dovrebbe essere sufficiente per molte organizzazioni.

Tuttavia, le aree in cui la licenza AAD Premium P2 segna un punteggio superiore a P2 sono piuttosto significative per quanto riguarda la sicurezza. Ed è proprio per questo che il verdetto qui propende per essa.

Le principali differenze tra AAD Premium P1 e P2 sono le seguenti:

Azure AD Premium Plan 2 ha caratteristiche di sicurezza più ricche; tuttavia, hanno un costo aggiuntivo rispetto ad Azure AD Premium Plan 1. Quindi, è necessario soppesare i pro e i contro prima di decidere quale scegliere.

Ulteriori letture

Puoi fare riferimento ai seguenti link per approfondire questo argomento:

- Prezzi di Azure Active Directory