A Microsoft 365 számtalan licenc közül választhat. Ha azt tervezi, hogy néhány védelmi funkciót telepít a felhasználók számára a felhőben, és összehasonlítást végez az Azure AD Premium P1 vs P2 között, ez a cikk kétségtelenül érdekelni fogja. Ha zavarban van az Azure AD Premium P1 és P2 licencek közötti különbségekkel kapcsolatban, maradjon a témánál.

Tartalomjegyzék

- Előfeltételek

- A többi szolgáltatás tartalmazza

- Kockázatos fiókok felderítése

- Jelentések

- Kockázatos felhasználók jelentése

- Kockázatos bejelentkezések jelentése

- Kockázat észlelések jelentése

- Személyiségvédelmi házirendek

- Felhasználói kockázati házirend

- Bejelentkezési kockázati házirend

- MFA regisztrációs házirend

- Egyéni feltételes hozzáférési házirendek

- Identitásvédelmi figyelmeztetések

- Kockázatos felhasználók figyelmeztetései

- Weekly Digest Email

- Azure AD Privileged Identity Management (PIM)

- Hozzáférési felülvizsgálatok

- Összefoglaló

- További olvasnivalók

Előfeltételek

Az ebben a cikkben tárgyalt összes szolgáltatás megtekintéséhez előzetesen gondoskodjon az alábbi előfeltételek teljesítéséről.

- Azure-előfizetés:

- Az Azure-portálra globális admin szerepkörrel rendelkező felhasználói fiókkal van bejelentkezve.

A többi szolgáltatás tartalmazza

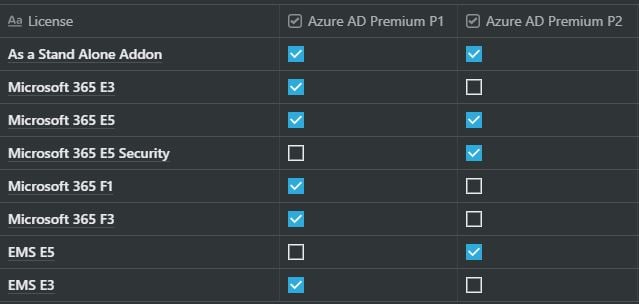

Ha nem vásárolta meg kifejezetten az Azure AD Premium P1 és Azure AD Premium P2 licenceket, lehet, hogy már rendelkezik velük, csak nem tud róla. Ez a két licenc valójában a Microsoft 365 egyéb szolgáltatásaihoz tartozik, ahogy az alábbiakban látható.

Az Azure AD Premium P1 és Azure AD Premium P2 a szervezetek fejlett identitásvédelmi igényeit kielégítő licencek.

Az AAD Premium Plan 2 rendelkezik a P1 összes funkciójával, azonban több biztonsági funkcióval bővül, nevezetesen:

- A sebezhetőségek és kockázatos fiókok felismerése

- Privileged Identity Management (PIM)

- A hozzáférési felülvizsgálatok

Tegye fel magának a következő kérdéseket, ha a P2-t választja a P1 helyett.

- Kívánja-e felismerni a kockázatos fiókokat a bérlőjében?

- Szeretné, ha értesítést kapna az olyan kockázatokról, mint a jelszóspray-támadások, atipikus utazások, kiszivárgott hitelesítő adatok stb.

- Az általános feltételes hozzáférési irányelvek megfelelnek az Ön biztonsági követelményeinek?

- Vagy szeretné, ha a feltételes hozzáférési irányelveket kiterjesztenék a kockázatos bejelentkezések hozzáférésének blokkolására is?

- Az MFA önmagában megfelel az Ön igényeinek a rendszergazdai fiókok védelme tekintetében?

- Vagy szeretne egy további védelmi réteget hozzáadni a “Privilege Identity Management” segítségével?

Ezekre a kérdésekre akkor kaphat választ, ha tisztában van azzal, hogy mit nyújtanak ezek a biztonsági mechanizmusok, és hogyan használhatja őket céljai eléréséhez.

A cikk további részében megismerheti az összes különböző szolgáltatást, amelyet a P2 licenccel kap.

Kockázatos fiókok felderítése

Ha nem gond, hogy átnézi a felhasználók bejelentkezéseit az Azure rendszerben, majd ezek alapján manuálisan intézkedik, akkor akár az Azure AD Premium P1 licencet is választhatja. Ha azonban:

- Kockázati házirendek és kapcsolódó műveletek létrehozása a felhasználói fiókokhoz

- Kockázatos bejelentkezések alapján feltételes hozzáférési házirendek használata

- Az Azure biztonsági jelentés áttekintése

Azure AD Premium P2 licenc lenne a megfelelő az Ön környezetéhez.

Fussuk át ezeket a fejlett funkciókat. Feltételezve, hogy bejelentkezett az Azure portálra, lépjen az Identitásvédelemre, ahol az alábbi funkciókat találja.

Jelentések

Az AAD Premium P2 csomagban háromféle jelentés áll rendelkezésre.

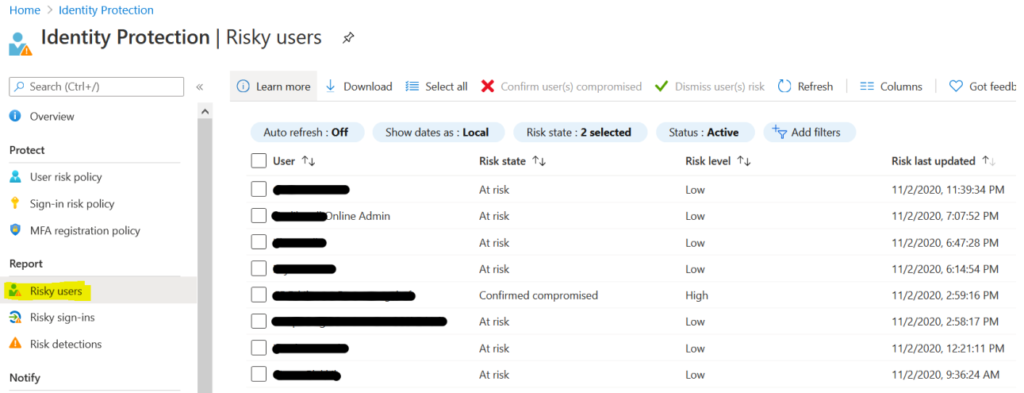

Kockázatos felhasználók jelentése

Ez a jelentés megjeleníti azokat a felhasználói fiókokat, amelyek veszélyeztetettek lehetnek. Egy példa itt látható:

Az adminisztrátor áttekintheti ezt a jelentést, majd dönthet a további teendőkről. A kockázati szintek lehetnek alacsony, közepes és magas. A különböző tevékenységek hozzájárulnak a szintek súlyosságához.

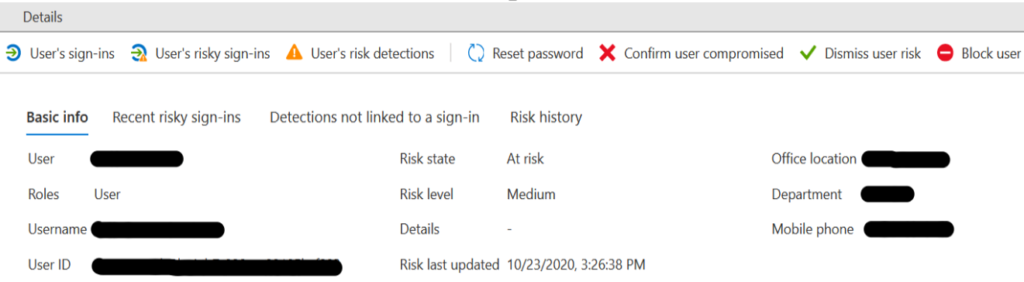

Az adminok a kockázati tényezők alapján hozhatnak intézkedéseket. Az alábbi példában letilthatja a felhasználót, hamis pozitívként jelölheti meg, vagy akár meg is erősítheti, hogy a felhasználói fiók veszélyeztetett.

Az észlelt kockázatok és a kockázatos bejelentkezések további felülvizsgálatára is lehetősége van.

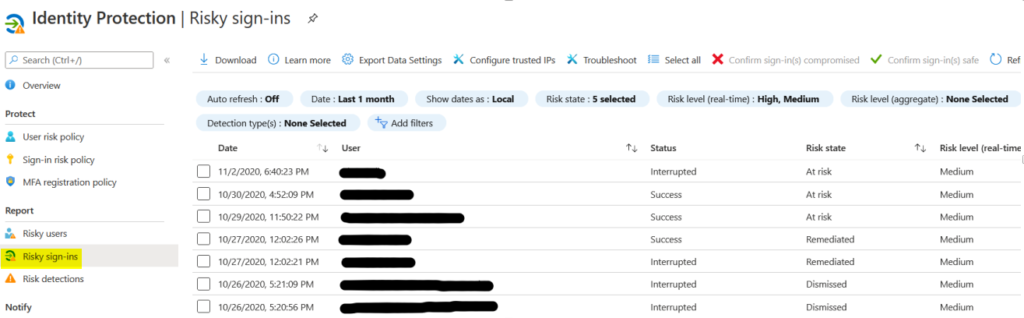

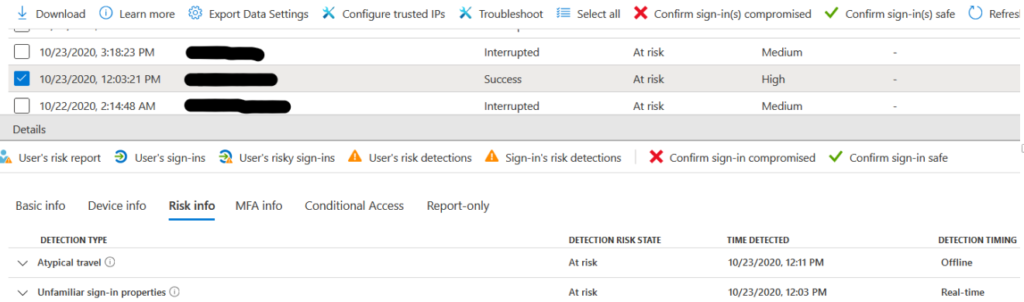

Kockázatos bejelentkezések jelentése

Egyes bejelentkezések gyanúsak lehetnek. A Kockázatos bejelentkezések jelentéssel könnyen kiszúrhatja őket az alábbiakban látható módon.

A következő képernyőkép egy felhasználó kockázatos bejelentkezésének részleteit mutatja. Ez a bejelentkezés magas kockázatúnak minősült, és két kockázat is kapcsolódott hozzá. Itt ugyanazokat a műveleteket végezheti el, mint a “Kockázatos felhasználók” részben.

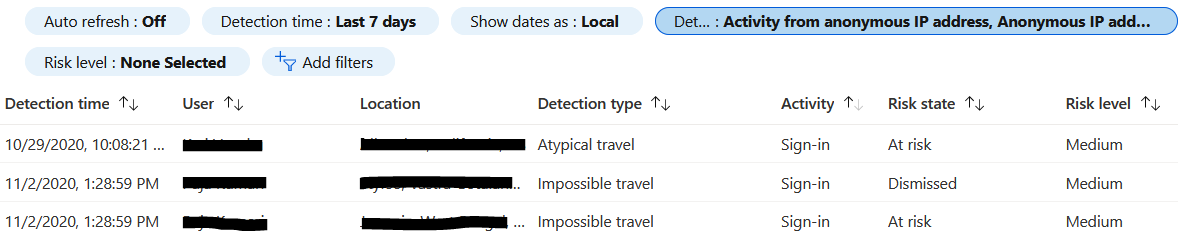

Kockázat észlelések jelentése

Ez a jelentés az észlelt kockázat típusát mutatja. Hasznos lehet, ha szeretné megtekinteni a szervezetében az ilyen típusú riasztást kiváltó tevékenységeket.

Személyiségvédelmi házirendek

Ha a részletesebb jelentések nem nyűgözik le, talán a személyiségvédelmi házirendek sora talán mégis.

Az Azure-ban megtalálja a különböző típusú személyazonosságvédelmi házirendjeinket, amelyek kizárólag az AAD Premium P2 licencben érhetőek el.

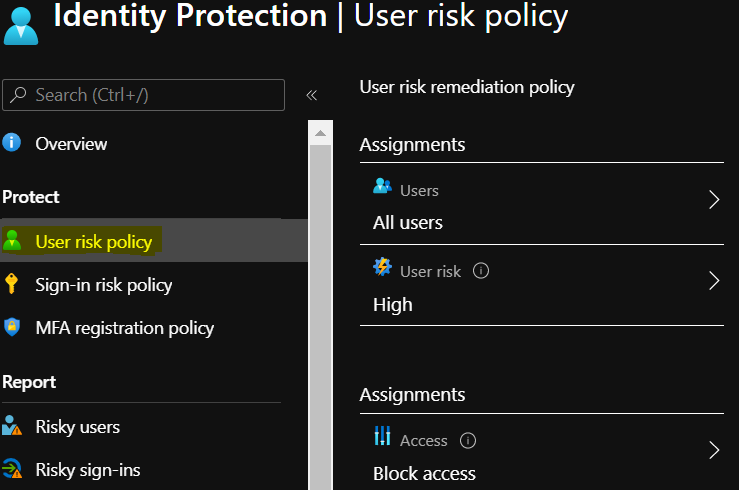

Felhasználói kockázati házirend

Ha a “kockázatosnak” minősített fiókokkal kapcsolatban előre meghatározott lépéseket szeretne tenni, akkor meg kell határoznia a felhasználói kockázati házirendet. Ez a házirend alapértelmezés szerint engedélyezve van, azonban módosíthatja az igényeinek megfelelően.

A fenti képernyőképen egy olyan házirend látható, amely az összes felhasználóra vonatkozik. A házirend csak akkor alkalmazható, ha a kockázati szint “magas”, és a művelet a hozzáférés blokkolása. Más lehetőségek is rendelkezésre állnak, mint például a hozzáférés engedélyezése és a jelszó visszaállításának előírása.

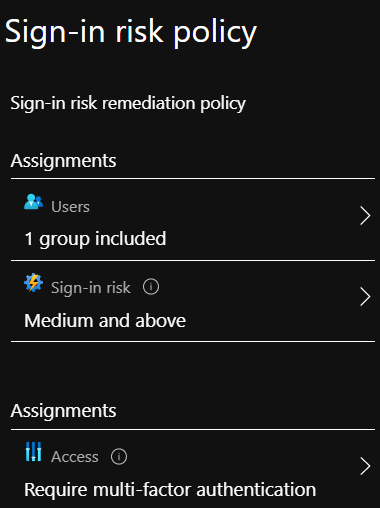

Bejelentkezési kockázati házirend

Egy alapértelmezett házirend áll rendelkezésre, amely a kockázatos bejelentkezésekkel rendelkező felhasználókkal kapcsolatos intézkedésekről dönthet. Az itt látható példában látható, hogy a házirend egy csoportra van alkalmazva. Azt is jelzi, hogy ez olyan felhasználói fiókok esetében válik hasznossá, amelyek bejelentkezési kockázati szintje közepes vagy annál magasabb. Végül a művelet az MFA kikényszerítése.

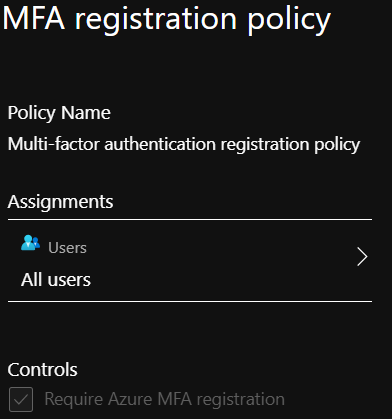

MFA regisztrációs házirend

Ha egy vagy több fiókja számára MFA regisztrációt szeretne előírni, akkor ezt a követelményt az alábbiakban látható MFA regisztrációs házirenddel állíthatja be. Ezzel a házirenddel engedélyezheti az MFA-t az összes felhasználó vagy a felhasználók egy csoportja számára.

Egyéni feltételes hozzáférési házirendek

Ha granuláris szintű hozzáférés-szabályozást szeretne gyakorolni, esetleg házirendeket alkalmazni egyes felhasználókra, másokra pedig nem, akkor egyéni feltételes hozzáférési házirendet kell használnia.

Talán több bejelentkezési kockázattal rendelkező felhasználót és az ActiveSync-profiljuk többszöri bejelentkezése miatt kockázatosként felsorolt felhasználókat vesz észre. Azt is látja, hogy szinte az összes ilyen próbálkozás három meghatározott országból történt.

Elkészíthet egy feltételes házirendet az MFA érvényesítésére, ha vannak erősen kockázatosnak minősített felhasználók, és ha a bejelentkezési kockázat is magas. Egy másik itt hozzáadott feltétel az, hogy a házirendnek ki kell hatnia, ha az ActiveSync-kapcsolat ebből a három országból származik.

Identitásvédelmi figyelmeztetések

Ha rendszeresen értesítést szeretne kapni a kockázatos bejelentkezésekről, a P2 licenchez tartozó másik praktikus funkció az identitásvédelmi figyelmeztetések.

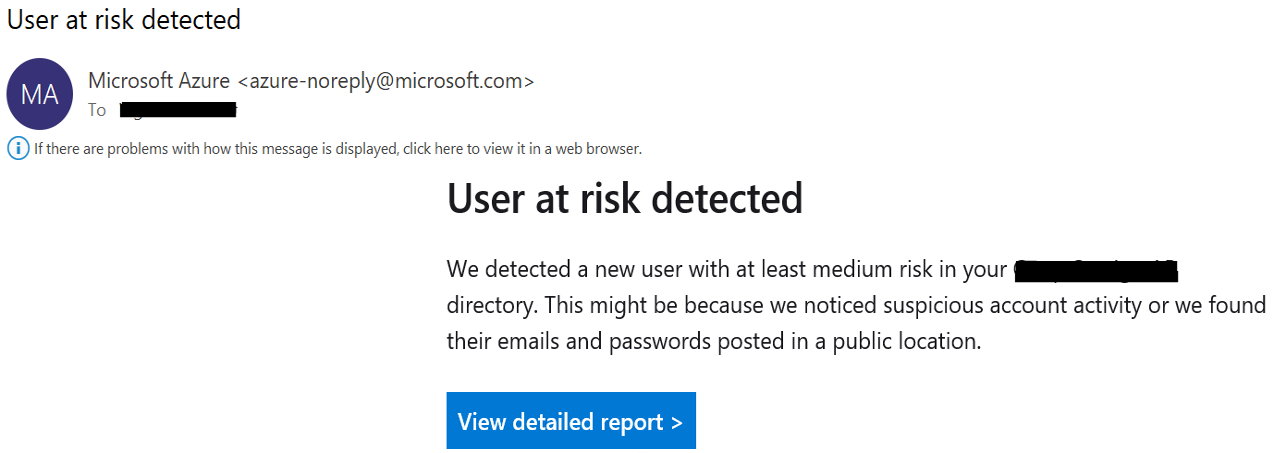

Kockázatos felhasználók figyelmeztetései

Az AAD Premium P2 licenccel rendelkező bérlőknél alapértelmezetten ezek a figyelmeztetések vannak beállítva. A riasztások alapértelmezés szerint a globális rendszergazdáknak, a biztonsági rendszergazdáknak és a biztonsági olvasóknak kerülnek elküldésre. A kockázati szint szükség szerint beállítható.

Az e-mail az alábbi formátumban érkezik:

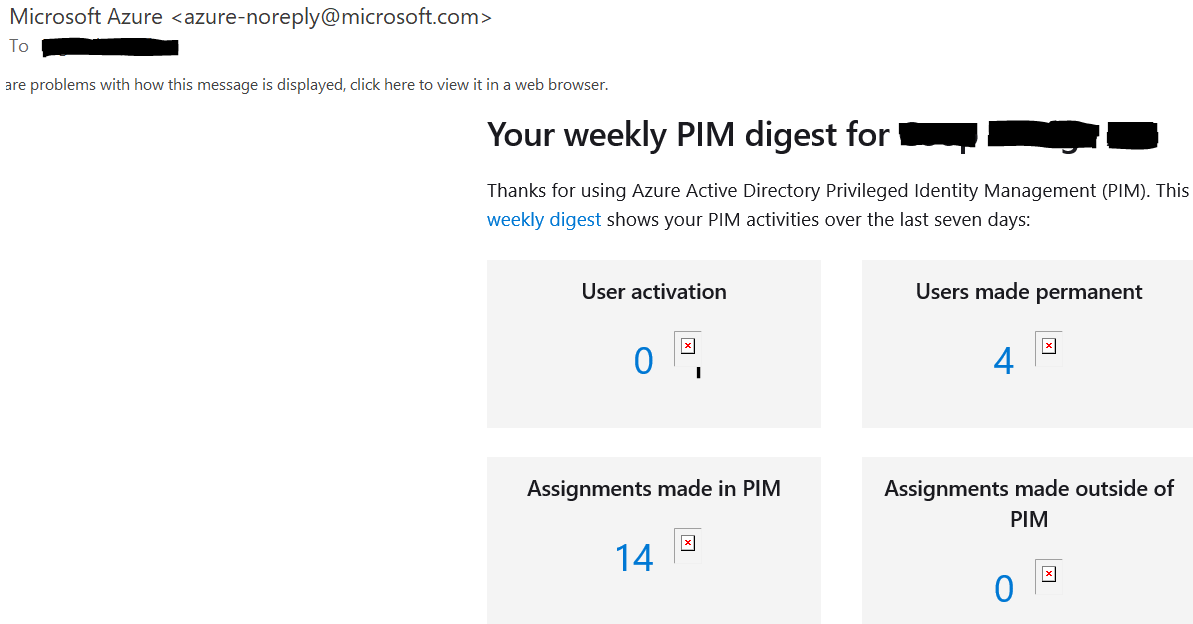

Weekly Digest Email

Ezt a jelentést is ugyanazoknak az adminoknak küldjük, mint az előző pontban említettek. Az e-mail tartalmazza az új kockázatos felhasználókat és a kockázatos bejelentkezéseket. A kiváltságos személyazonosság-kezelésen kívül végrehajtott admin szerepkör hozzárendelésekről is tájékoztat. A PIM-et a következő szakaszban tárgyaljuk.

Azure AD Privileged Identity Management (PIM)

Az admin fiókok védelme kritikus fontosságú. Az Azure AD PIM egy olyan funkció, amely fokozza a biztonsági fedezetet.

Biztonsági szempontból több okból is érdemes megfontolni ezt a funkciót. A PIM a következőket teszi:

- Az erőforrásokhoz való jóváhagyáson alapuló hozzáférés biztosítására használható.

- A hozzáférés időhöz kötött lehet, ami azt jelenti, hogy a hozzáférés egy bizonyos idő után automatikusan lejár.

- Az adminoknak meg kell indokolniuk az adott szerepkörök aktiválását.

- A szerepkör aktiválásakor a MFA érvényesülne.

- A globális adminok és a biztonsági adminok e-mailben kapnának értesítést, ha a PIM-en keresztül aktiválnak egy szerepet.

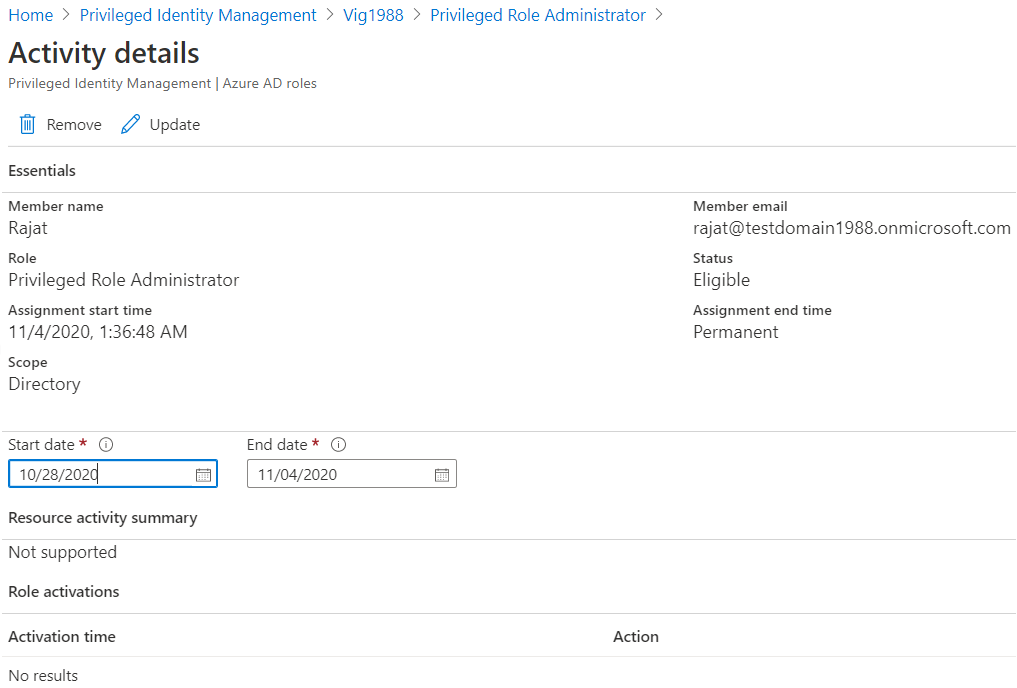

A felhasználó hozzáadása a PIM-hez az alábbiak szerint történik:

- Lépjen be a PIM lapra az Azure-ban.

- Kattintson az “Azure AD Roles.”

- Válassza ki a “Roles.”

- Kattintson a “Privileged Role Administrator.”

- Válassza ki a “Hozzárendelések hozzáadása” lehetőséget, majd válassza ki azt a felhasználót, akinél a PIM-et aktiválni kívánja, és lépjen tovább.

- A következő oldalon erősítse meg, hogy ez egy “állandó” vagy egy “jogosult” szerepkör legyen-e.

A PIM egy hatékony eszköz a bérlő kritikus erőforrásaihoz való hozzáférés ellenőrzésére.

Hozzáférési felülvizsgálatok

Ha szeretné biztosítani, hogy az alkalmazottak be- és kiszállásakor az admin-fiókszerepek felülvizsgálata is megtörténjen, akkor a Hozzáférési felülvizsgálatok ebben mindenképpen segítségére lesznek.

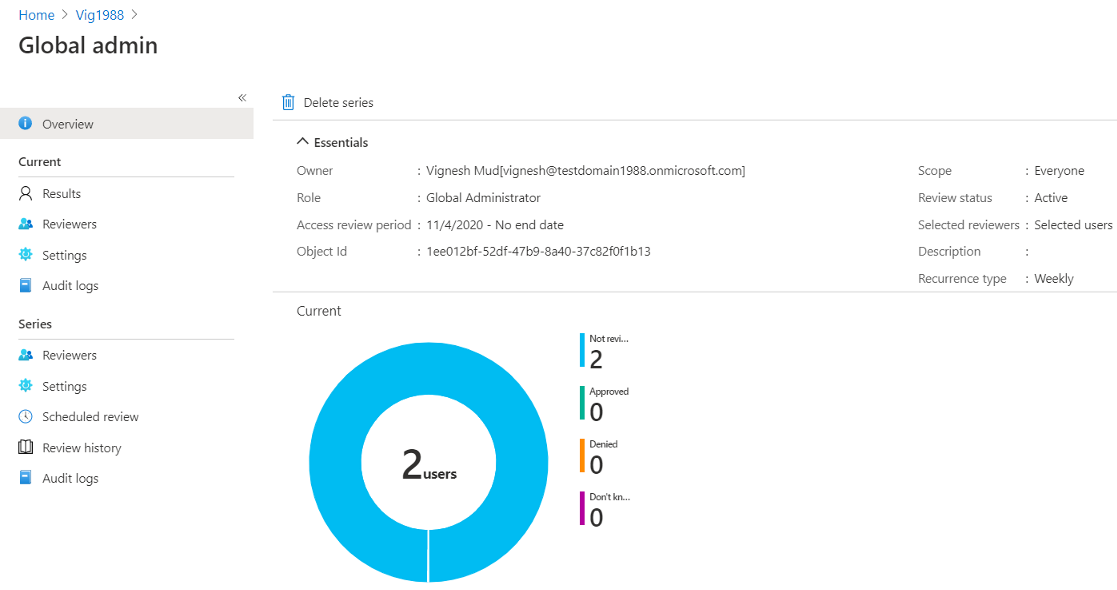

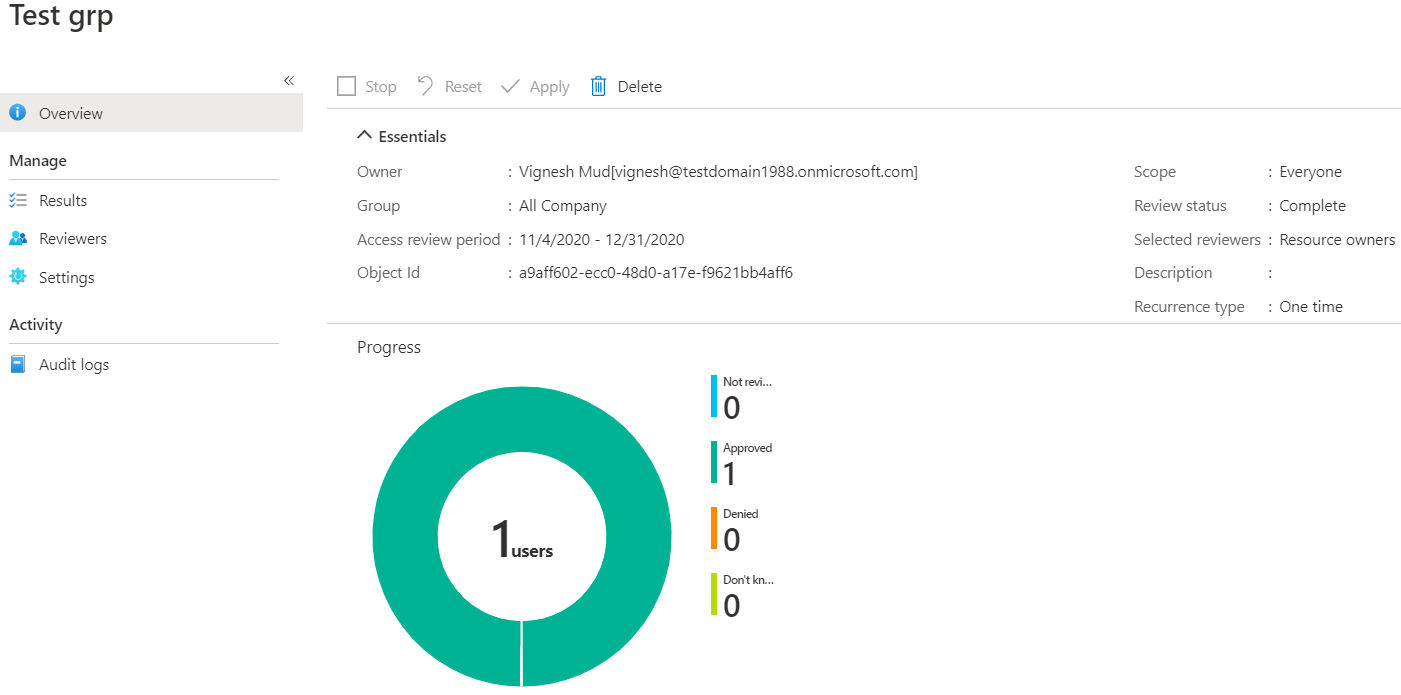

A hozzáférési felülvizsgálatok létrehozhatók csoportok és admin-szerepkörök számára. Ezek a felülvizsgálatok segítenek abban, hogy megértsük, hogy a meglévő admin s-nek szüksége van-e még a kérdéses szerepkörre. Például létrehoztam egy hozzáférési felülvizsgálatot a lobal admin szerepkör ellenőrzésére.

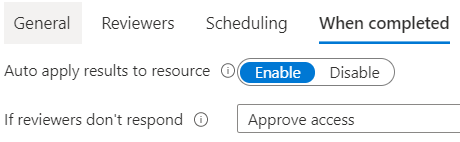

Itt lehet eldönteni, hogy a hozzáférési felülvizsgálat eredménye jóváhagyott vagy elutasított. Emellett vannak a befejezés utáni beállítások is.

Összefoglaló

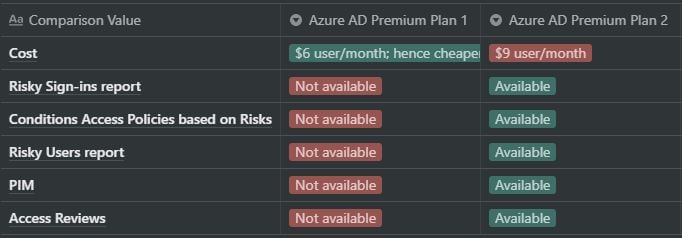

Azzure AD Premium Plan 1 és Plan 2 sok mindenben hasonlít egymásra. Az AAD Premium P1 licenc számos biztonsági funkciót tartalmaz, mint például Jelszóvédelem; Önkiszolgáló jelszó-visszaállítás, Feltételes hozzáférés és Hibrid azonosságok. Tapasztalataim szerint ez a licenc sok szervezet számára elegendő lehet.

A biztonságot illetően azonban elég jelentősek azok a területek, ahol az AAD Premium P2 licenc a P2-vel szemben pontszámot szerez. És éppen ezért az ítélet itt e felé hajlik.

Az AAD Premium P1 és P2 közötti főbb különbségek a következők:

Az Azure AD Premium Plan 2 gazdagabb biztonsági funkciókkal rendelkezik; ezek azonban az Azure AD Premium Plan 1-hez képest többletköltséggel járnak. Ezért mérlegelnie kell az előnyöket és hátrányokat, mielőtt eldönti, melyiket válassza.

További olvasnivalók

A témában való elmélyüléshez a következő linkekre hivatkozhat:

- Azure Active Directory árazása

.