A szerver beállítása után a biztonsághoz kapcsolódó első szokásos lépések között szerepel a tűzfal, frissítések és frissítések, ssh kulcsok, hardvereszközök. De a legtöbb rendszergazda nem vizsgálja a saját szervereit, hogy felfedezze a gyenge pontokat, ahogy azt az OpenVas vagy a Nessus esetében elmagyarázták, és nem állítanak be honeypotokat vagy Intrusion Detection Systemet (IDS), amit alább ismertetek.

Már több IDS van a piacon, és a legjobbak ingyenesek, a Snort a legnépszerűbb, én csak a Snortot és az OSSEC-et ismerem, és az OSSEC-et jobban szeretem a Snortnál, mert kevesebb erőforrást eszik, de szerintem a Snort még mindig az egyetemes. További lehetőségek a következők:

Az IDS hatékonyságáról szóló leghivatalosabb kutatás elég régi, 1998-ból származik, ugyanabból az évből, amikor a Snortot eredetileg kifejlesztették, és a DARPA végezte, és arra a következtetésre jutott, hogy az ilyen rendszerek használhatatlanok a modern támadások előtt. Két évtized elteltével az informatika geometriai ütemben fejlődött, a biztonság is, és minden szinte naprakész, az IDS elfogadása hasznos minden rendszergazda számára.

Snort IDS

A Snort IDS 3 különböző üzemmódban működik, mint szimatoló, mint csomagnaplózó és hálózati behatolásérzékelő rendszer. Az utóbbi a legsokoldalúbb, amelyre ez a cikk fókuszál.

A Snort telepítése

Ezután futtatjuk:

Az én esetemben a szoftver már telepítve van, de alapértelmezetten nem volt, a Kalin (Debian) így volt telepítve.

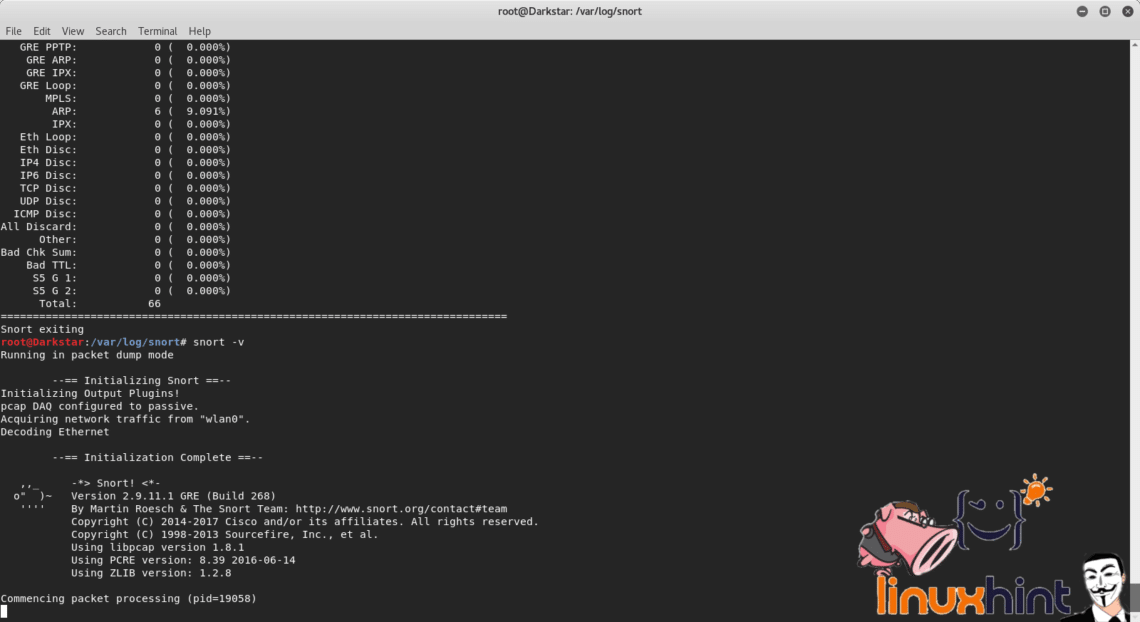

Kezdés a Snort sniffer módjával

A sniffer mód a hálózat forgalmát olvassa és a fordítást megjeleníti egy emberi néző számára.

A teszteléshez írjuk be:

Ezt az opciót normál esetben nem szabad használni, a forgalom megjelenítése túl sok erőforrást igényel, és csak a parancs kimenetének megjelenítésére alkalmazzuk.

A terminálban láthatjuk a Snort által érzékelt forgalom fejléceit a pc, a router és az internet között. A Snort az észlelt forgalomra reagáló házirendek hiányát is jelenti.

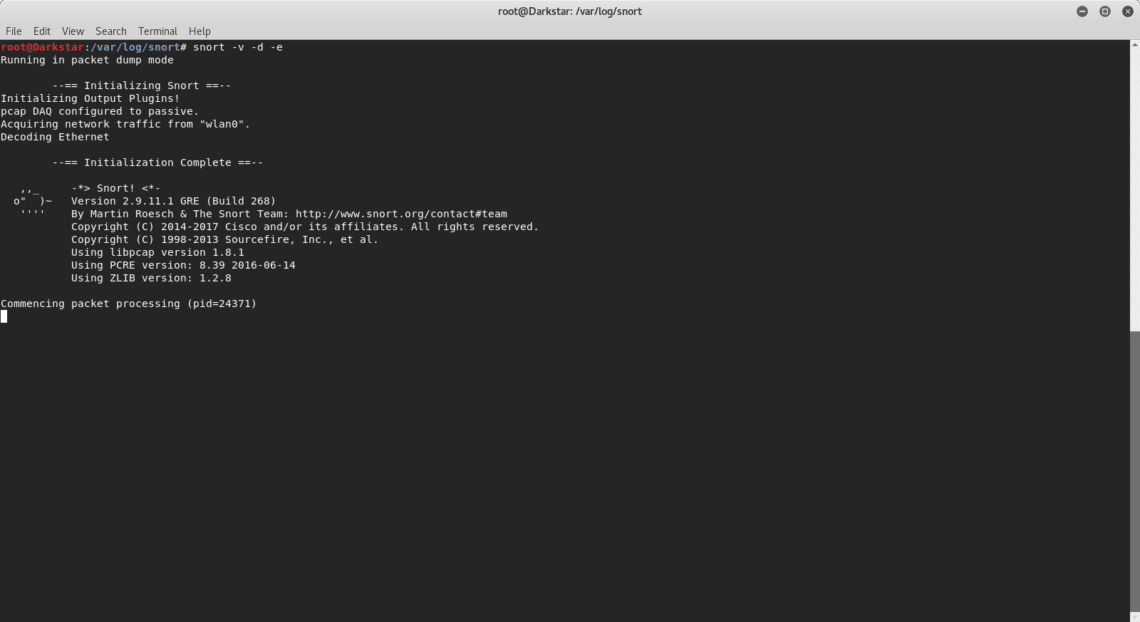

Ha azt szeretnénk, hogy a Snort az adatokat is megjelenítse, írjuk be:

A 2. réteg fejléceinek megjelenítéséhez futtassuk:

A “v” paraméterhez hasonlóan az “e” is erőforrás-pazarlást jelent, használata kerülendő a termelésben.

Kezdés a Snort csomagnaplózó üzemmódjával

A Snort jelentéseinek mentéséhez meg kell adnunk a Snortnak egy naplókönyvtárat, ha azt szeretnénk, hogy a Snort csak a fejléceket mutassa meg, és a forgalmat a lemez típusán naplózza:

# snort -d -l snortlogs

A napló a snortlogs könyvtárba lesz mentve.

Ha a naplófájlokat szeretné olvasni, írja be:

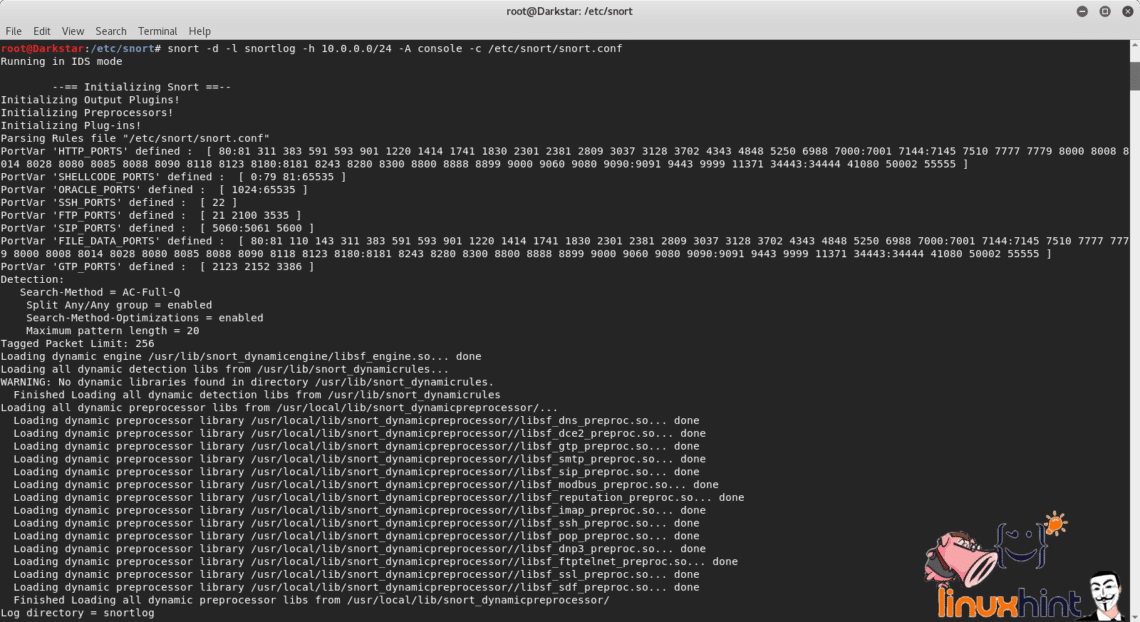

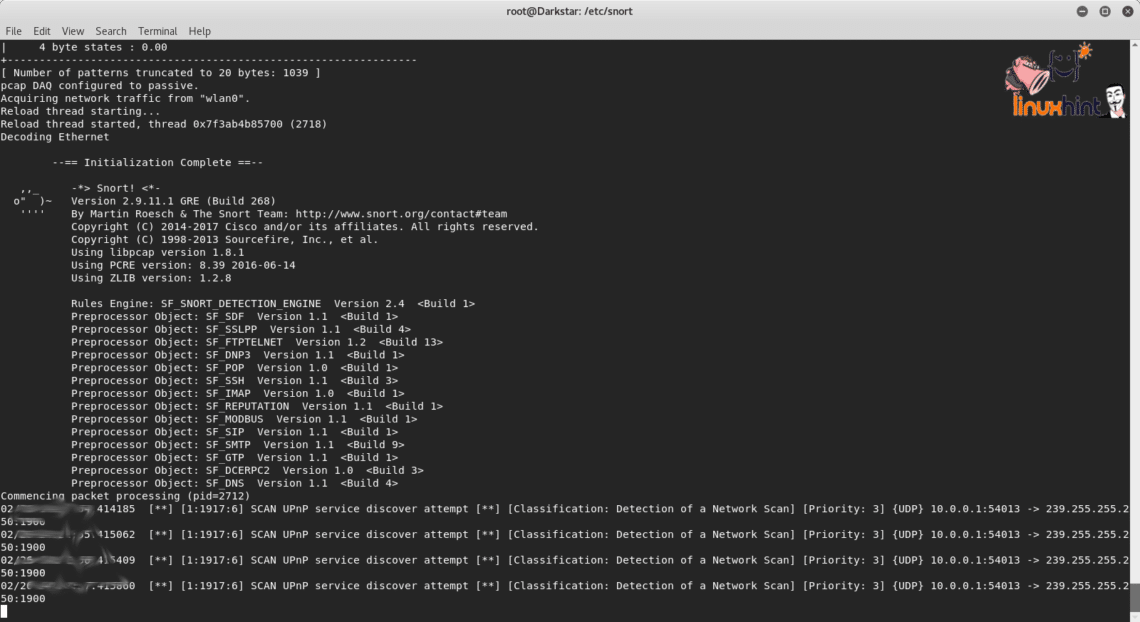

A Snort hálózati behatolásjelző rendszer (NIDS) üzemmódjának használata

A következő paranccsal a Snort a /etc/snort/snort fájlban megadott szabályokat olvassa be.conf fájlt, hogy megfelelően szűrje a forgalmat, elkerülve a teljes forgalom beolvasását, és a testreszabható szabályokon keresztül a snort.conf fájlban

meghatározott incidensekre összpontosít.

A “-A console” paraméter utasítja a snortot, hogy a terminálban riasszon.

Köszönjük, hogy elolvasta ezt a bevezető szöveget a Snort használatáról.