Po nastavení jakéhokoli serveru patří mezi první obvyklé kroky spojené se zabezpečením firewall, aktualizace a upgrady, ssh klíče, hardwarová zařízení. Většina sysadminů však neprovádí skenování vlastních serverů za účelem odhalení slabých míst, jak je vysvětleno u OpenVas nebo Nessus, ani nenastavuje honeypoty nebo systém detekce narušení (IDS), který je vysvětlen níže.

Na trhu je několik IDS a ty nejlepší jsou zdarma, nejpopulárnější je Snort, já znám pouze Snort a OSSEC a OSSEC mám raději než Snort, protože žere méně prostředků, ale myslím, že Snort je stále univerzální. Další možnosti jsou: Suricata , Bro IDS, Security Onion.

Nejvíce oficiálních výzkumů o účinnosti IDS je dost starých, z roku 1998, tedy ze stejného roku, kdy byl Snort původně vyvinut, a provedla je DARPA, došla k závěru, že takové systémy jsou před moderními útoky k ničemu. Po dvou desetiletích se IT vyvíjely geometrickou řadou, bezpečnost také a vše je téměř aktuální, přijetí IDS je užitečné pro každého sysadmina.

Snort IDS

Snort IDS pracuje ve třech různých režimech, jako sniffer, jako záznamník paketů a systém detekce narušení sítě. Poslední z nich je nejuniverzálnější, na který je zaměřen tento článek.

Instalace Snortu

Poté spustíme:

V mém případě je již software nainstalován, ale ve výchozím nastavení nebyl, tak byl nainstalován na Kali (Debian).

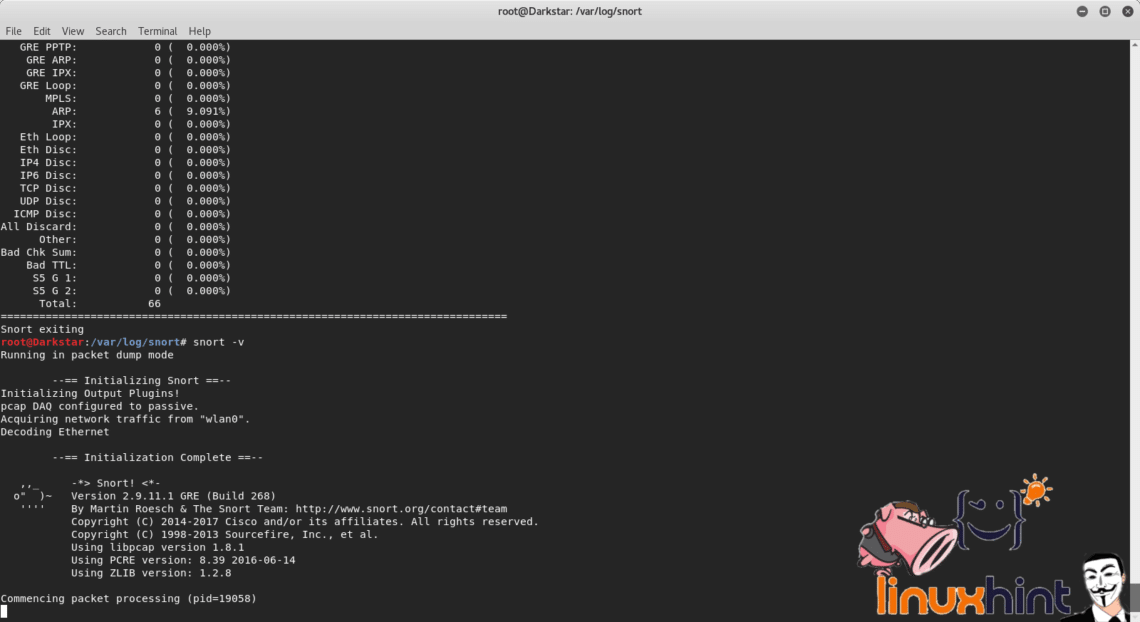

Začínáme s režimem čichače Snortu

Režim čichače čte síťový provoz a zobrazuje překlad pro lidský prohlížeč.

Pro vyzkoušení zadejte:

Tato volba by se normálně neměla používat, zobrazení provozu vyžaduje příliš mnoho prostředků a používá se pouze pro zobrazení výstupu příkazu.

V terminálu vidíme hlavičky provozu detekovaného Snortem mezi počítačem, směrovačem a internetem. Snort také hlásí nedostatek zásad, které by na detekovaný provoz reagovaly.

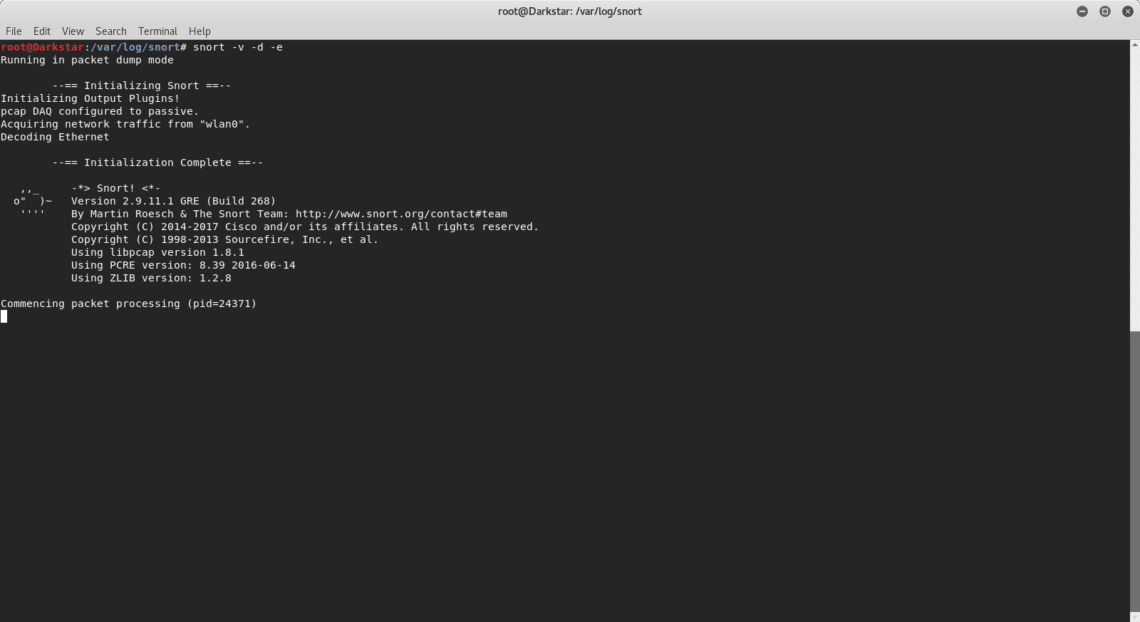

Pokud chceme, aby Snort zobrazoval také data, zadejte:

Pro zobrazení hlaviček 2. vrstvy spusťte:

Stejně jako parametr „v“ představuje i parametr „e“ plýtvání prostředky, jeho použití pro produkční účely je třeba se vyhnout.

Začínáme s režimem protokolování paketů Snortu

Pro ukládání zpráv Snortu musíme Snortu zadat adresář protokolu, pokud chceme, aby Snort zobrazoval pouze hlavičky a protokoloval provoz na typu disku:

# snort -d -l snortlogs

Záznam bude uložen uvnitř adresáře snortlogs.

Pokud chcete číst soubory protokolu, zadejte:

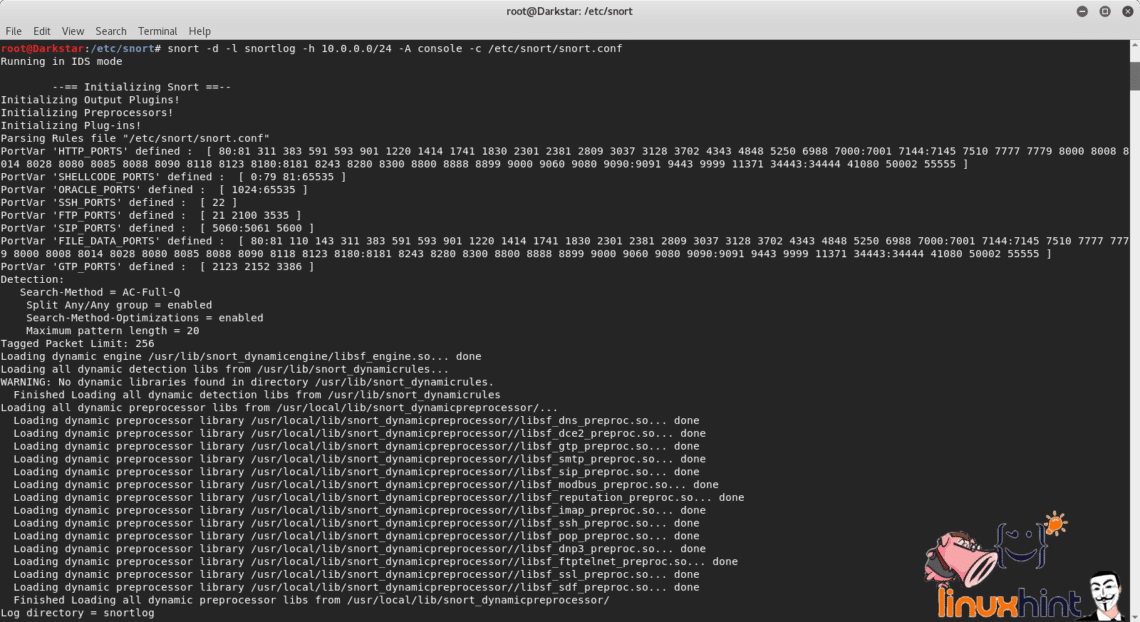

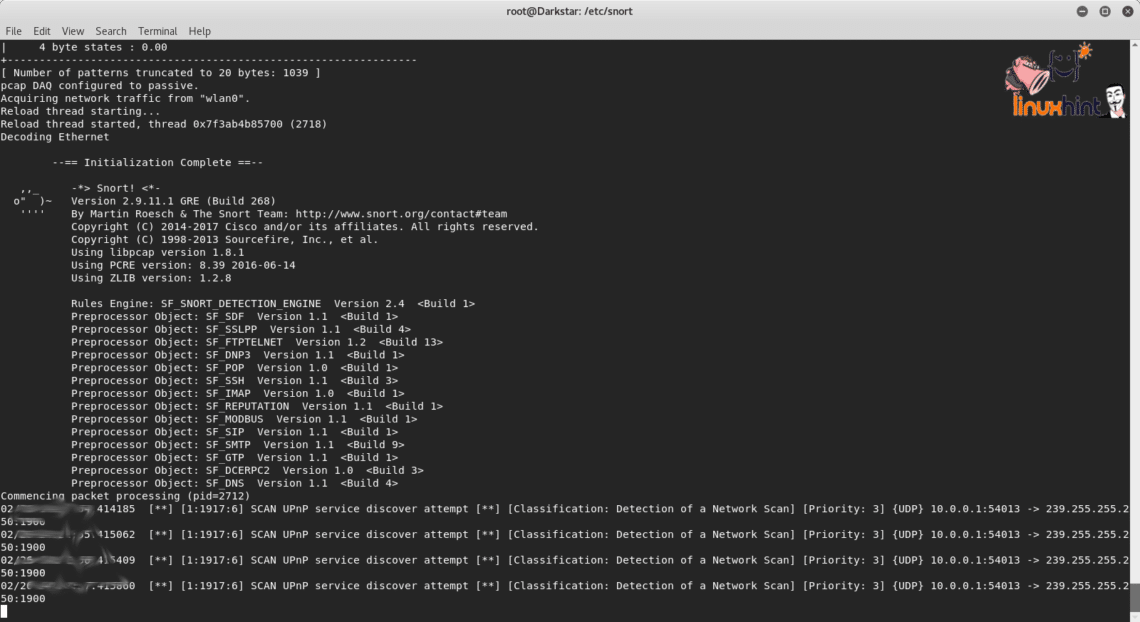

Začínáme s režimem Snort Network Intrusion Detection System (NIDS)

Pomocí následujícího příkazu načte Snort pravidla uvedená v souboru /etc/snort/snort.conf, aby správně filtroval provoz, vyhnul se čtení celého provozu a zaměřil se na konkrétní incidenty

referované v souboru snort.conf prostřednictvím přizpůsobitelných pravidel.

Parametr „-A console“ dává příkazu snort upozornění v terminálu.

Děkujeme, že jste si přečetli tento úvodní text k použití nástroje snort.

.