Microsoft 365 nabízí nepřeberné množství licencí, ze kterých si můžete vybrat. Pokud plánujete nasadit některé ochranné funkce pro své uživatele v cloudu a provést srovnání Azure AD Premium P1 vs P2, tento článek vás bude nepochybně zajímat. Pokud si nevíte rady s rozdíly mezi licencemi Azure AD Premium P1 a P2, zůstaňte s námi.

Obsah

- Předpoklady

- Součástí jsou další služby

- Zjišťování rizikových účtů

- Reporting

- Risky Users Report

- Zpráva o rizikových přihlášeních

- Zpráva o zjištěných rizicích

- Identity Protection Policies

- Zásady rizikovosti uživatelů

- Zásady rizikového přihlášení

- Zásady registrace MFA

- Vlastní zásady podmíněného přístupu

- Upozornění na ochranu identity

- Upozornění na rizikové uživatele

- Týdenní souhrnný e-mail

- Azure AD Privileged Identity Management (PIM)

- Přehledy přístupů

- Shrnutí

- Další čtení

Předpoklady

Chcete-li si prohlédnout všechny služby probírané v tomto článku, ujistěte se, že máte předem splněny následující předpoklady.

- Předplatné Azure:

- Jste přihlášeni k portálu Azure s uživatelským účtem s rolí globálního správce.

Součástí jsou další služby

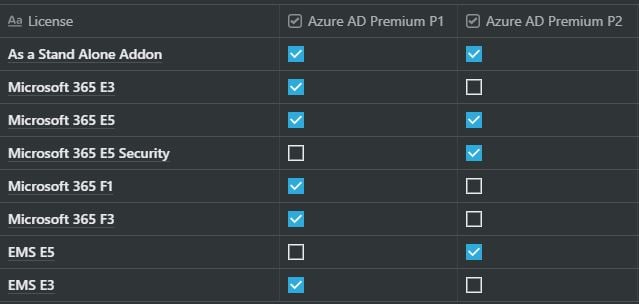

Pokud jste si nezakoupili konkrétně licence Azure AD Premium P1 a Azure AD Premium P2, možná je již máte a jen o tom nevíte. Tyto dvě licence jsou ve skutečnosti součástí dalších služeb Microsoft 365, jak je uvedeno níže.

Azure AD Premium P1 a Azure AD Premium P2 jsou licence, které uspokojují pokročilé požadavky organizací na ochranu identit.

AAD Premium Plan 2 má všechny funkce P1; přidává však další funkce zabezpečení, a to:

- Detekce zranitelností a rizikových účtů

- Správa privilegovaných identit (PIM)

- Revize přístupu

Pokládejte si tyto otázky, pokud se rozhodnete pro P2 místo P1.

- Přejete si odhalovat rizikové účty u nájemce?

- Chcete být upozorňováni na rizika, jako jsou útoky sprejováním hesel, atypické cesty, úniky pověření atd.

- Splňují vaše požadavky na zabezpečení obecné zásady podmíněného přístupu?

- Nebo byste chtěli zásady podmíněného přístupu rozšířit tak, aby blokovaly přístup i pro riziková přihlášení?

- Splňuje vaše potřeby, pokud jde o zabezpečení administrátorských účtů, samotný systém MFA?

- Nebo byste chtěli přidat další vrstvu ochrany prostřednictvím „správy identit oprávnění“?

Tyto otázky lze zodpovědět, jakmile dostatečně porozumíte tomu, co tyto bezpečnostní mechanismy poskytují a jak je můžete využít k dosažení svých cílů.

Ve zbytku tohoto článku se seznámíte se všemi různými službami, které získáte s licencí P2.

Zjišťování rizikových účtů

Pokud vám nevadí, že budete kontrolovat přihlášení uživatelů do služby Azure a na jejich základě pak ručně přijímat opatření, můžete se rovnou rozhodnout pro licenci Azure AD Premium P1. Pokud však chcete:

- Vytvářet rizikové zásady a související akce pro uživatelské účty

- Používat podmíněné zásady přístupu na základě rizikových přihlášení

- Prohlížet bezpečnostní zprávu Azure

Vhodnou licencí pro vaše prostředí bude Azure AD Premium P2.

Projděme si tyto pokročilé funkce. Za předpokladu, že jste přihlášeni do portálu Azure, přejděte do části Identity Protection, kde najdete všechny níže uvedené funkce.

Reporting

V plánu AAD Premium P2 jsou k dispozici tři typy reportů.

Risky Users Report

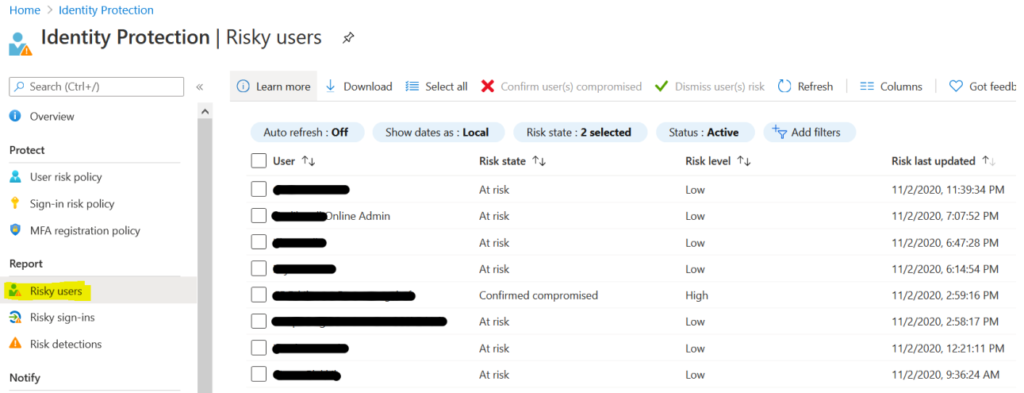

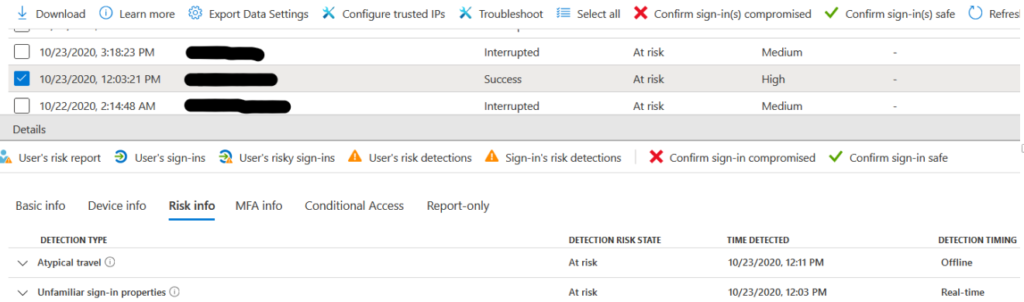

Tento report zobrazí ty uživatelské účty, u kterých může hrozit nebezpečí kompromitace. Příklad je uveden zde:

Administrátor si může tuto zprávu prohlédnout a poté rozhodnout o dalším postupu. Úroveň rizika může být nízká, střední a vysoká. K závažnosti úrovní přispívají různé činnosti.

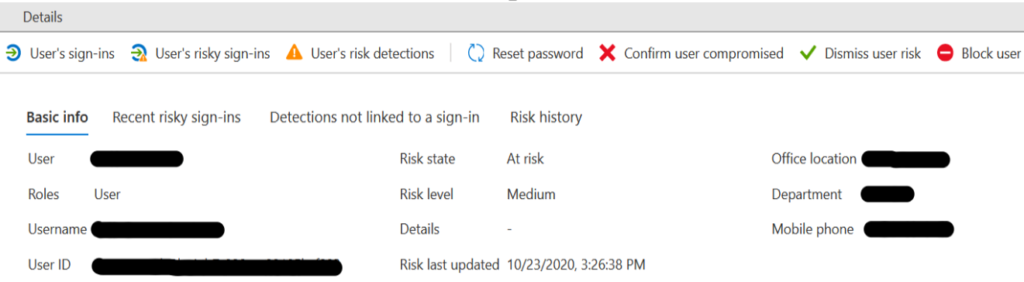

Admin může na základě rizikových faktorů přijmout opatření. V níže uvedeném příkladu můžete uživatele zablokovat, označit jej jako falešně pozitivní, nebo dokonce potvrdit, že uživatelský účet je kompromitován.

Máte také možnost dalšího přezkoumání zjištěných rizik a rizikových přihlášení.

Zpráva o rizikových přihlášeních

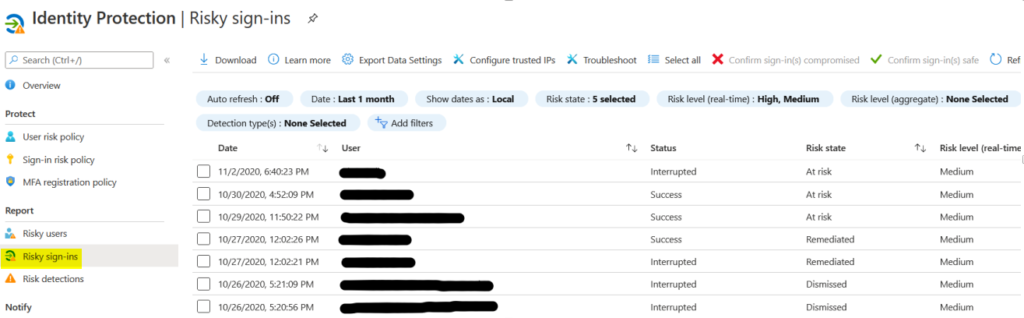

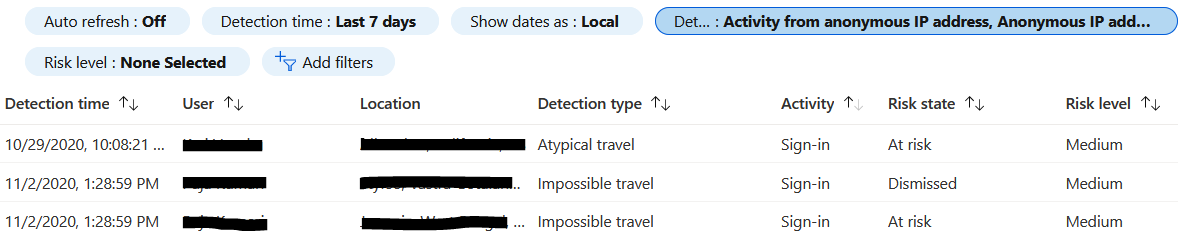

Některá přihlášení mohou být podezřelá. Pomocí hlášení o rizikových přihlášeních je můžete snadno odhalit, jak je uvedeno níže.

Následující snímek obrazovky ukazuje podrobnosti o rizikovém přihlášení uživatele. Toto přihlášení bylo vyhodnoceno jako vysoce rizikové a byla k němu připojena dvě rizika. Máte zde k dispozici stejné akce jako v části „rizikoví uživatelé“.

Zpráva o zjištěných rizicích

Tato zpráva zobrazuje typ rizika, které bylo zjištěno. Může být užitečný, pokud si přejete zobrazit činnosti, které ve vaší organizaci vyvolávají tento typ upozornění.

Identity Protection Policies

Pokud vás pokročilejší sestavy neosloví, možná vás zaujme řada zásad ochrany identity.

V prostředí Azure najdete naše různé typy zásad ochrany identity, které jsou k dispozici výhradně v licenci AAD Premium P2.

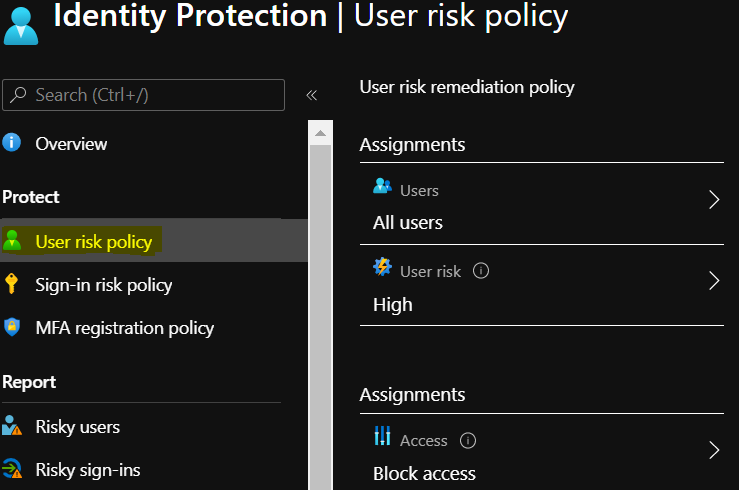

Zásady rizikovosti uživatelů

Pokud chcete u účtů klasifikovaných jako „rizikové“ provést některé předem stanovené akce, musíte definovat zásady rizikovosti uživatelů. Tato zásada je ve výchozím nastavení povolena, můžete ji však upravit podle svých požadavků.

Na tomto snímku obrazovky výše si můžete všimnout zásady, která je použita pro všechny uživatele. Zásada je použitelná pouze v případě, že úroveň rizika je „vysoká“ a akce spočívá v zablokování přístupu. K dispozici jsou také další možnosti, jako je povolení přístupu a požadavek na obnovení hesla.

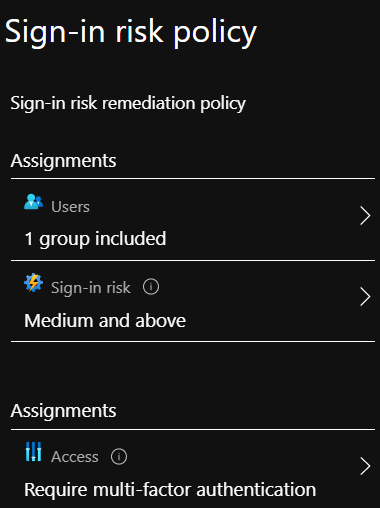

Zásady rizikového přihlášení

K dispozici je výchozí zásada, podle které můžete rozhodovat o opatřeních pro uživatele s rizikovým přihlášením. V příkladu zde si můžete všimnout, že zásada je aplikována na skupinu. Je zde také uvedeno, že se stane užitečnou pro uživatelské účty s úrovní rizika přihlášení jako střední a vyšší. Nakonec je akce vynucením MFA.

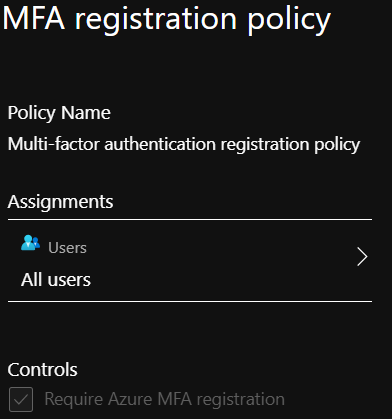

Zásady registrace MFA

Pokud chcete vyžadovat registraci MFA pro jeden nebo více účtů, můžete tento požadavek nastavit prostřednictvím zásad registrace MFA, jak je uvedeno níže. Pomocí této zásady můžete povolit MFA pro všechny uživatele nebo pro sadu uživatelů.

Vlastní zásady podmíněného přístupu

Pokud chcete uplatňovat granulární úroveň řízení přístupu, třeba uplatňovat zásady na některé uživatele a na jiné ne, musíte použít vlastní zásady podmíněného přístupu.

Možná jste si všimli několika uživatelů s rizikem přihlášení a uživatelů uvedených jako rizikoví kvůli vícenásobnému přihlášení do jejich profilů ActiveSync. Vidíte také, že téměř všechny tyto pokusy byly provedeny ze tří konkrétních zemí.

Můžete vytvořit podmíněnou zásadu pro vynucení MFA vždy, když existují uživatelé klasifikovaní jako vysoce rizikoví a když je riziko přihlášení také vysoké. Další zde přidanou podmínkou je, že zásada by měla mít vliv, pokud připojení ActiveSync pochází z těchto tří zemí.

Upozornění na ochranu identity

Pokud potřebujete být pravidelně upozorňováni na riziková přihlášení, další užitečnou funkcí, která je součástí licence P2, jsou upozornění na ochranu identity.

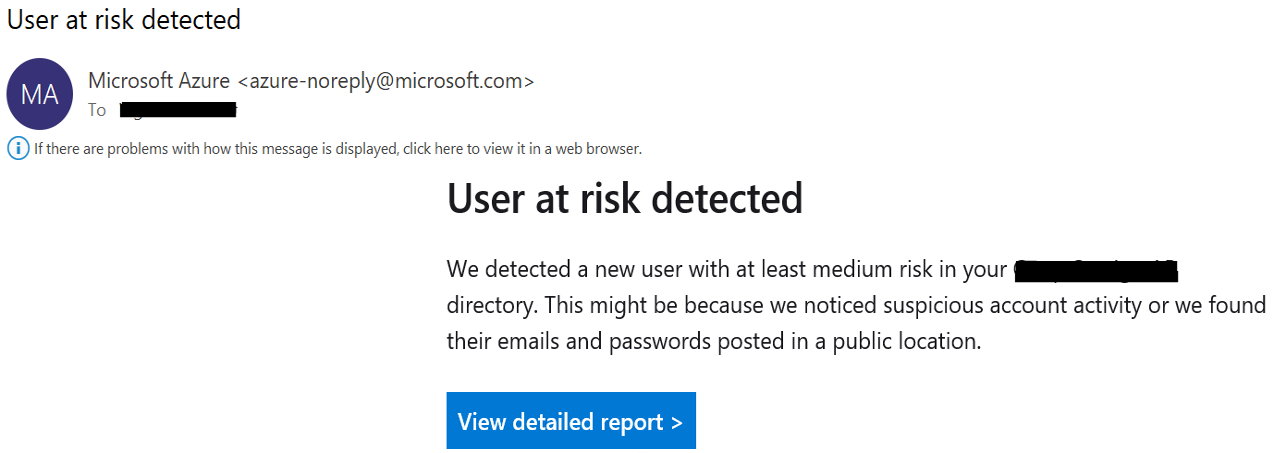

Upozornění na rizikové uživatele

Tato upozornění jsou ve výchozím nastavení nakonfigurována u nájemců s licencí AAD Premium P2. Výstrahy jsou ve výchozím nastavení zasílány globálním správcům, správcům zabezpečení a čtenářům zabezpečení. Úroveň rizika lze nastavit podle potřeby.

Email je přijímán ve formátu uvedeném níže:

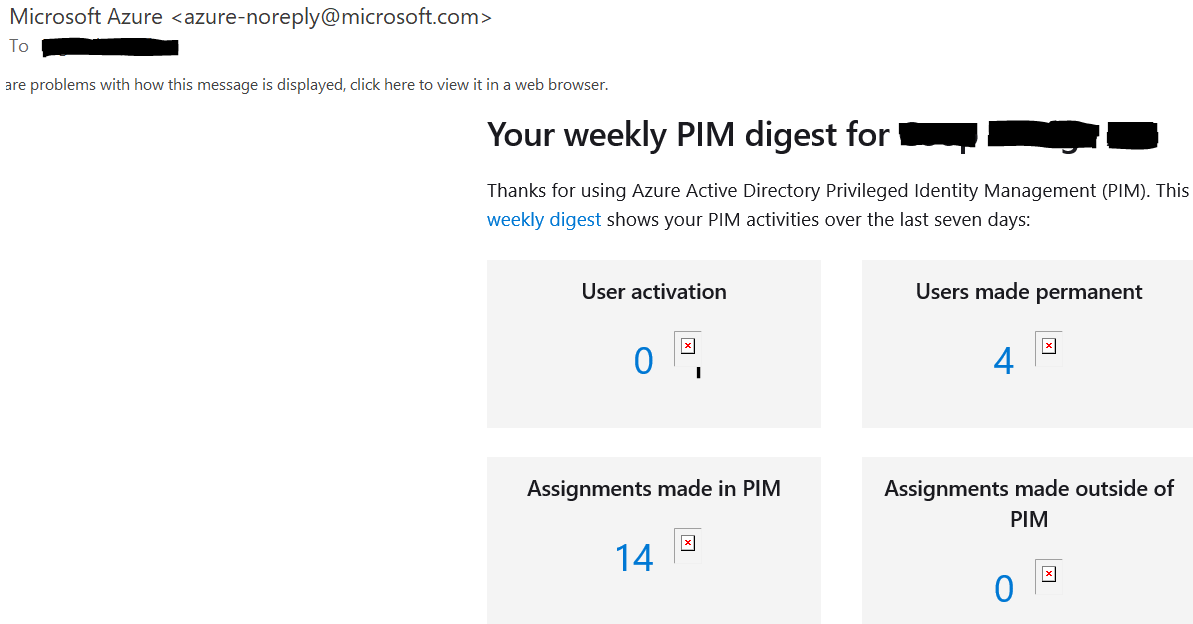

Týdenní souhrnný e-mail

Tato zpráva je rovněž zasílána stejným správcům, jak je uvedeno v předchozí části. E-mail obsahuje nové rizikové uživatele a riziková přihlášení. Poskytuje také informace o přiřazení rolí administrátorů provedených mimo privilegovanou správu identit. PIM se budeme věnovat v další části.

Azure AD Privileged Identity Management (PIM)

Zabezpečení účtů správce je velmi důležité. Azure AD PIM je funkce, která zvyšuje krytí zabezpečení.

Existuje několik důvodů, proč o této funkci uvažovat z hlediska zabezpečení. PIM umožňuje následující:

- Může být použit k zajištění přístupu ke zdrojům na základě schválení.

- Přístup může být časově omezen, což znamená, že přístup automaticky vyprší po uplynutí určité doby.

- Admini musí uvést důvod aktivace konkrétních rolí.

- Při aktivaci role by byl vynucen přístup MFA.

- Globální administrátoři a bezpečnostní administrátoři by byli informováni e-mailem, kdykoli by byla aktivována jakákoli role prostřednictvím PIM.

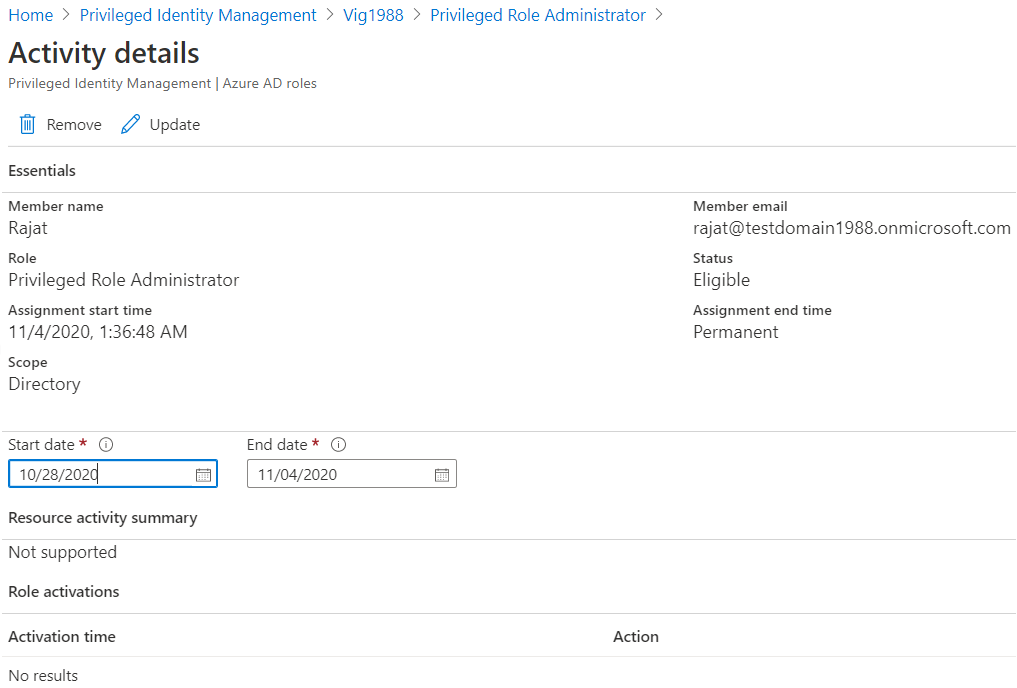

Přidání uživatele do PIM je uvedeno níže:

- Přistupte k čepeli PIM v Azure.

- Klikněte na „Azure AD Roles“.

- Zvolte „Roles“.

- Klikněte na „Privileged Role Administrator“.“

- Zvolte „Přidat přiřazení“ a vyberte uživatele, u kterého chcete aktivovat PIM, a přejděte na Další.

- Na další stránce potvrďte, zda se má jednat o stálou“ roli nebo o „oprávněnou“.

PIM je výkonný nástroj pro řízení přístupu ke kritickým prostředkům v nájemci.

Přehledy přístupů

Pokud chcete zajistit, aby při nástupu a výstupu zaměstnanců došlo také ke kontrole jejich administrátorských rolí, pak vám zde jistě pomohou přehledy přístupů.

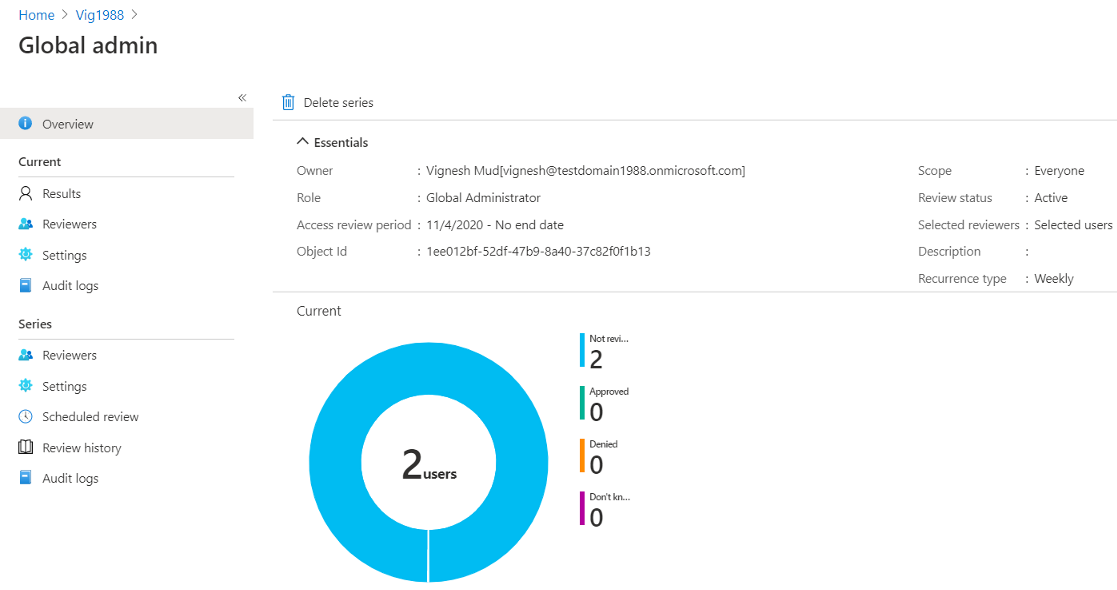

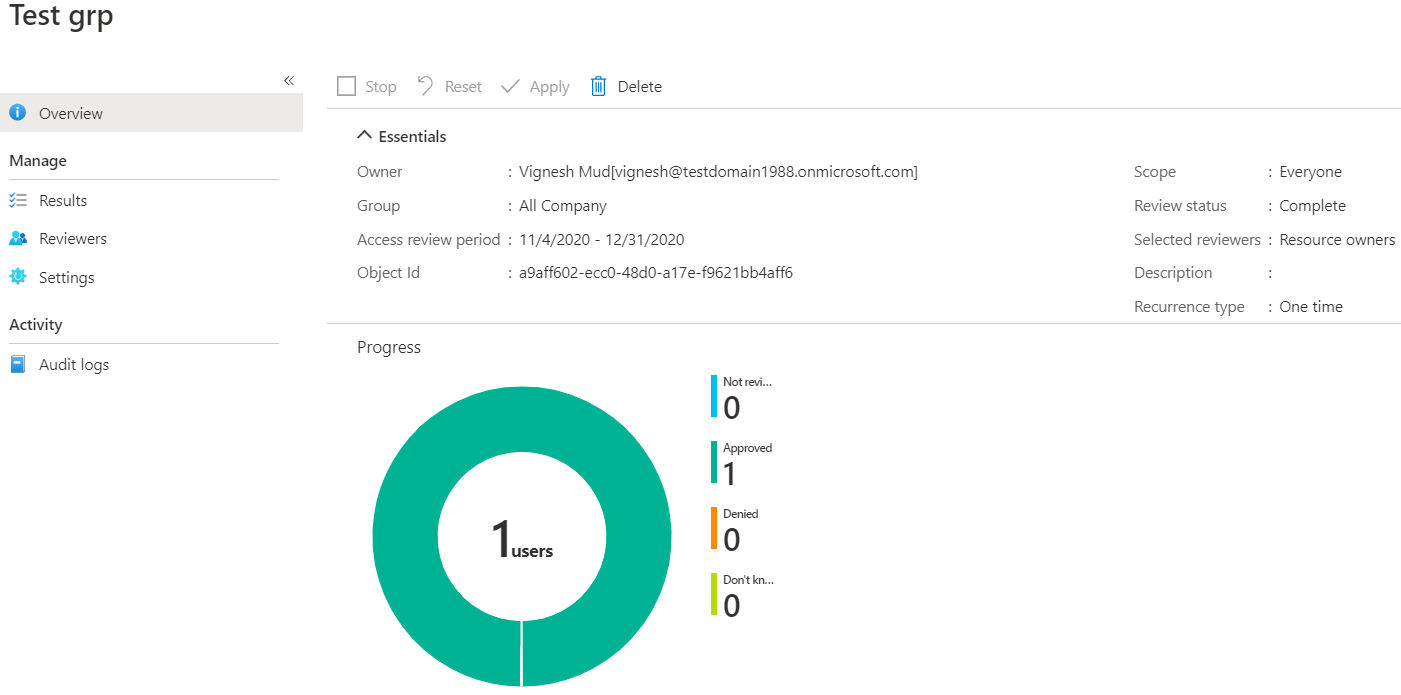

Přehledy přístupů lze vytvářet pro skupiny a administrátorské role. Tyto recenze nám pomohou pochopit, zda stávající admin s danou roli stále potřebují. Například jsem vytvořil přezkum přístupu pro kontrolu lobální role admina.

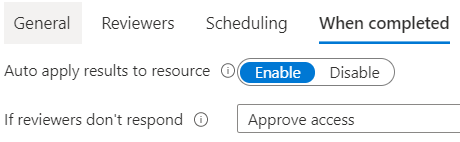

Nyní odtud můžete rozhodnout, zda je výsledek přezkumu přístupu schválen nebo zamítnut. K dispozici jsou také nastavení po dokončení.

Shrnutí

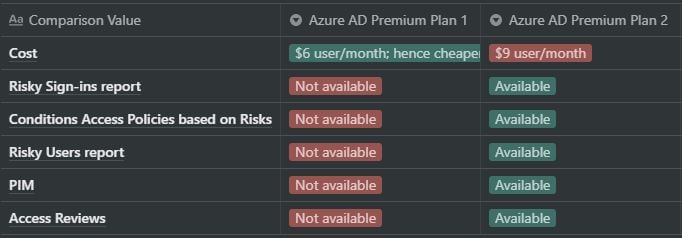

Plány 1 a 2 Azure AD Premium jsou si v mnoha ohledech podobné. Licence AAD Premium P1 je vybavena několika bezpečnostními funkcemi, jako je ochrana heslem; samoobslužné obnovení hesla, podmíněný přístup a hybridní identity a další. Podle mých zkušeností by tato licence měla mnoha organizacím stačit.

Oblasti, ve kterých licence AAD Premium P2 boduje oproti P2, jsou však, pokud jde o zabezpečení, poměrně významné. A právě proto se zde verdikt přiklání na její stranu.

Hlavní rozdíly mezi AAD Premium P1 a P2 jsou následující:

Azure AD Premium Plan 2 má bohatší funkce zabezpečení; oproti Azure AD Premium Plan 1 jsou však zpoplatněny. Proto je třeba zvážit všechna pro a proti, než se rozhodnete, který z nich si vyberete.

Další čtení

Pro hlubší proniknutí do tohoto tématu můžete odkázat na následující odkazy:

- Ceník služby Azure Active Directory

.