Google tar i med hårdhandskarna mot företag som bryter mot reglerna om integritet och annonsbedrägeri. Cheetah … Mobile, som gör en fjärdedel av sina intäkter via Googles verksamhet, känner av smärtan. (Foto: Jaap Arriens/NurPhoto via Getty Images)

NurPhoto via Getty Images

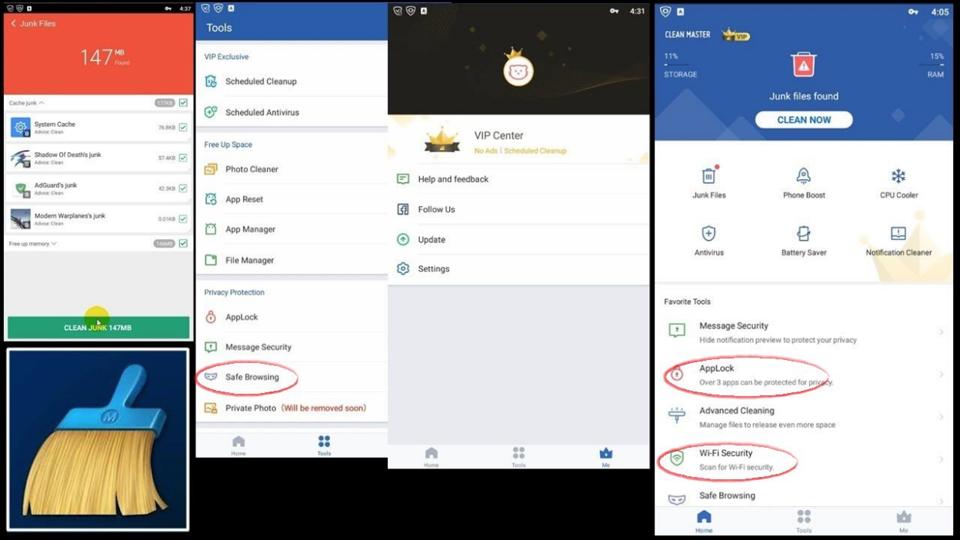

I februari kastade Google ut 600 appar från sin Play store. Bland dessa fanns en app som hette Clean Master, ett säkerhetsverktyg som lovar antivirusskydd och privat surfning. Den hade över 1 miljard installationer innan den kastades ut och trots Googles förbud är den en av Androids mest nedladdade appar någonsin och körs troligen fortfarande på miljontals telefoner.

Och Google har inte kommenterat vad man visste om appen, som skapades av kinesiska Cheetah Mobile, men Forbes har fått reda på att ett säkerhetsföretag försåg teknikjätten med bevis för att verktyget samlade in alla typer av data om privat användning av webben.

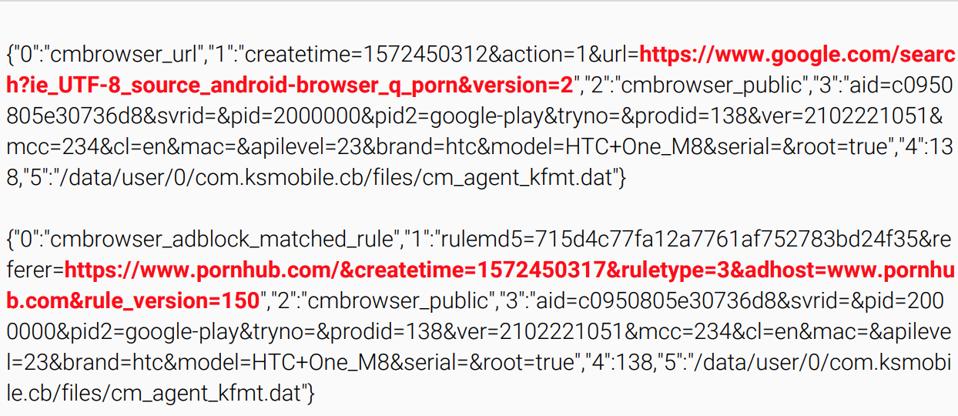

Det inkluderar vilka webbplatser användarna besökte från den ”privata” webbläsaren i appen, deras sökmotorfrågor och deras namn på Wi-Fi-åtkomstpunkter, ända ner till mer detaljerad information som hur de bläddrade på de besökta webbsidorna, enligt säkerhetsföretagets forskare, som också lämnade informationen till Forbes.

Cheetah, ett börsnoterat företag som har den kinesiska teknikjätten Tencent som en stor investerare, säger att det behöver övervaka användarna för att hålla dem säkra och erbjuda dem användbara tjänster.

Men forskningen, som utförts av Gabi Cirlig, en forskare vid cybersäkerhetsföretaget White Ops, kommer efter tidigare påståenden om potentiella integritetsproblem med Cheetahs appar. Under 2018 sparkade Google ut sin CM File Manager-app från sin appbutik på grund av överträdelser av sina policyer om annonsbedrägeri. (Vid den tidpunkten, som svar på en rapport från Buzzfeed News, förnekade Cheetah att de hade möjlighet att falskeligen hävda annonsklick i vinstsyfte, vilket påstods). Förra året varnade VPNpro för eventuellt ”farliga” behörigheter som enheterna kräver, till exempel möjligheten att installera appar.

Cheetah Mobiles Clean Master var en av de mest populära Android-appar som någonsin gjorts. Men den har … förbjudits från Google Play-butiken, och forskare varnar för dess övervakning av användarnas webbaktivitet.

White Ops

Det är inte bara Clean Master som har övervakat användarnas webbaktivitet, enligt Cirlig. Tre andra Cheetah-produkter – CM Browser, CM Launcher och Security Master – med hundratals miljoner nedladdningar har gjort samma sak, enligt Cirlig. Han undersökte apparna förra året för att upptäcka beteendet innan han delade sin forskning med Forbes. Han fann att Cheetah samlade in informationen från enheterna, krypterade uppgifterna och skickade dem till en webbserver – ksmobilecom. Genom att omvända krypteringsprocessen kunde han fastställa vilka uppgifter som samlades in från användarnas telefoner.

”Tekniskt sett har de en sekretesspolicy som täcker i stort sett allt och som ger dem en blankocheck för att exfiltrera allt”, säger Cirlig. ”Jag kan inte veta säkert vad de gör intrång på. Det är bara det att de spelar i en gråzon och det är upp till forskare som vi att stå upp och säga ifrån när de tror att de går över gränsen. Personligen tycker jag att de går över gränsen.”

Cheetahs svar

Cheetah säger att de samlar in användarnas webbtrafik och andra uppgifter, men att de gör det främst av säkerhetsskäl. Företaget övervakar till exempel internetanvändningen för att se till att de webbplatser som användarna besöker inte är farliga. De gör det också för att tillhandahålla vissa tjänster, t.ex. för att föreslå nya trendiga sökningar.

När det gäller åtkomst till namn på Wi-Fi-nätverk säger Cheetah till Forbes att resonemanget är ungefär detsamma: för att förhindra att användarna ansluter sig till skadliga Wi-Fi-nätverk. ”Vi samlar inte in data för att spåra användarnas privatliv och vi har ingen avsikt att göra det”, sade en talesman.

Företaget säger att det följer alla lokala integritetslagar, att det inte säljer användarnas privata data och att det inte skickar information tillbaka till en kinesisk server, utan till ett Amazon Web Services-system utanför landet. Cirlig noterade dock att domänen där informationen vidarebefordrades var registrerad i Kina. Och Cheetah självt är baserat i Peking.

”Ingen bra anledning att samla in data”

Två oberoende säkerhetsforskare och Cirlig säger att det finns mycket säkrare sätt att samla in informationen. När det gäller webbplatser och Wi-Fi-hotspots skulle de kunna omvandla informationen till ”hashes” – chunks av slumpmässiga bokstäver och siffror som representerar webbplatserna. Maskiner kan läsa dem och kontrollera dessa hash-koder mot databaser med hash-koder av tidigare flaggade skadliga webbplatser eller Wi-Fi-nätverk utan att människor behöver se dem. (Cheetah säger att hash-koder skulle komplicera dess säkerhetskontroller, eftersom den måste hålla utkik efter subtila förändringar i Wi-Fi-namn, t.ex. när en nolla byts ut mot ett ”o”, eller tidigare okända skadliga webbplatser.)

Will Strafach, grundare av säkerhetsappen Guardian iOS och forskare av integritetsfrågor för smarttelefoner, sa att det inte fanns ”någon bra anledning att samla in den här informationen.”

Graham Cluley, en säkerhetsanalytiker som tillbringade en stor del av sin karriär med att arbeta för antivirusföretag, sa att en sådan datainsamling var ”helt klart ett bekymmer”. Det finns sätt för ett säkerhetsföretag att kontrollera om det finns hot utan att behöva samla in så mycket information, som potentiellt skulle kunna användas för att minska användarnas integritet.”

”Även om apparna själva ber om tillstånd skulle jag hoppas att en säkerhetsprodukt skulle förklara varför den behövde vissa uppgifter och försöka rättfärdiga sin datasniffning”, tillade Cluley.

Hur stor är risken för missbruk?

Med hänvisning till den mängd information som Cheetah samlar in skulle det vara möjligt att avanonymisera en användare genom att titta på deras surfvanor, deras Wi-Fi-åtkomstpunkter och identifieringsnumren på deras telefoner, sade Cirlig.

”Problemet är att de korrelerar användarnas beteende – vilka appar som deras målgrupp använder, vilka webbplatser som de surfar på och så vidare – med specifika data som mycket lätt kan kopplas till en riktig person bakom den telefonen. . . Så även om du vill förhindra all form av spårning räcker det inte med att ändra din telefon, utan verkligen hela den infrastruktur som du använder.

”Även om de av någon anledning slänger alla personuppgifter på serversidan gör den skrämmande enorma installationsbasen det fortfarande möjligt för dem att utnyttja sina avpersonaliserade uppgifter i Cambridge Analytica-stil.”

Loggar över Cheetah Mobiles spårning av Googlesökningar via sitt verktyg CM Browser. Cheetah säger att de behöver … spåra användare för att tillhandahålla användbara funktioner och säkerhetsskydd.

White Ops

White Ops säger att de informerade Google om beteendet redan i december. I februari upptäckte Cheetah att dess konton för Google Play Store, AdMob och AdManager hade stängts av. Google hade inte svarat på Forbes frågor om huruvida White Ops varningar ledde till Cheetahs förbud.

Cheetah, som har varit noterat på New York-börsen sedan maj 2014, överklagar Googles beslut och hävdar att man samarbetar med teknikjätten för att åtgärda sina problem. Om företaget inte hittar en väg tillbaka till Google Play kommer förbudet att göra ett rejält intryck på dess intäkter. Under de första nio månaderna 2019 kom nästan en fjärdedel av Cheetah Mobiles intäkter från Google-hostade tjänster.