När du har installerat en server är brandväggen, uppdateringar och uppgraderingar, ssh-nycklar, hårdvaruenheter några av de första vanliga stegen som är kopplade till säkerhet. Men de flesta sysadmins skannar inte sina egna servrar för att upptäcka svaga punkter som förklaras med OpenVas eller Nessus, och de ställer inte heller in honeypots eller ett Intrusion Detection System (IDS) som förklaras nedan.

Det finns flera IDS på marknaden och de bästa är gratis, Snort är det populäraste, jag känner bara till Snort och OSSEC och jag föredrar OSSEC framför Snort för att det äter mindre resurser, men jag tror att Snort fortfarande är det universella systemet. Ytterligare alternativ är: Suricata , Bro IDS, Security Onion.

Den mest officiella forskningen om IDS effektivitet är ganska gammal, från 1998, samma år som Snort ursprungligen utvecklades, och utfördes av DARPA, den drog slutsatsen att sådana system var värdelösa inför moderna attacker. Efter två decennier har IT utvecklats i geometrisk takt, vilket även gäller säkerheten, och allt är nästan uppdaterat, vilket innebär att IDS är till hjälp för varje systemadministratör.

Snort IDS

Snort IDS fungerar i tre olika lägen, som sniffare, paketloggare och nätverksintrångsdetekteringssystem. Det sistnämnda är det mest mångsidiga som den här artikeln är inriktad på.

Installation av Snort

Därefter kör vi:

I mitt fall är programvaran redan installerad, men det var den inte som standard, det var så den installerades på Kali (Debian).

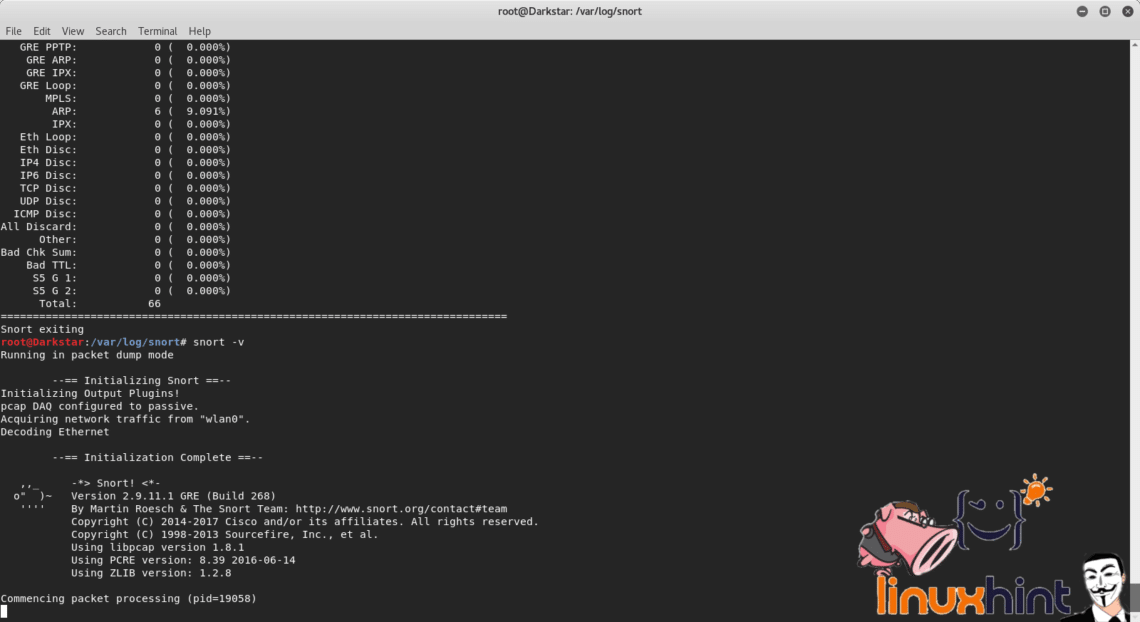

Kom igång med Snorts snifferläge

Snifferläget läser nätverkets trafik och visar översättningen för en mänsklig betraktare.

För att testa det skriver du:

Detta alternativ ska inte användas normalt, att visa trafiken kräver för mycket resurser, och det appliceras endast för att visa kommandots utdata.

I terminalen kan vi se rubrikerna för trafiken som upptäckts av Snort mellan datorn, routern och internet. Snort rapporterar också bristen på policyer för att reagera på den upptäckta trafiken.

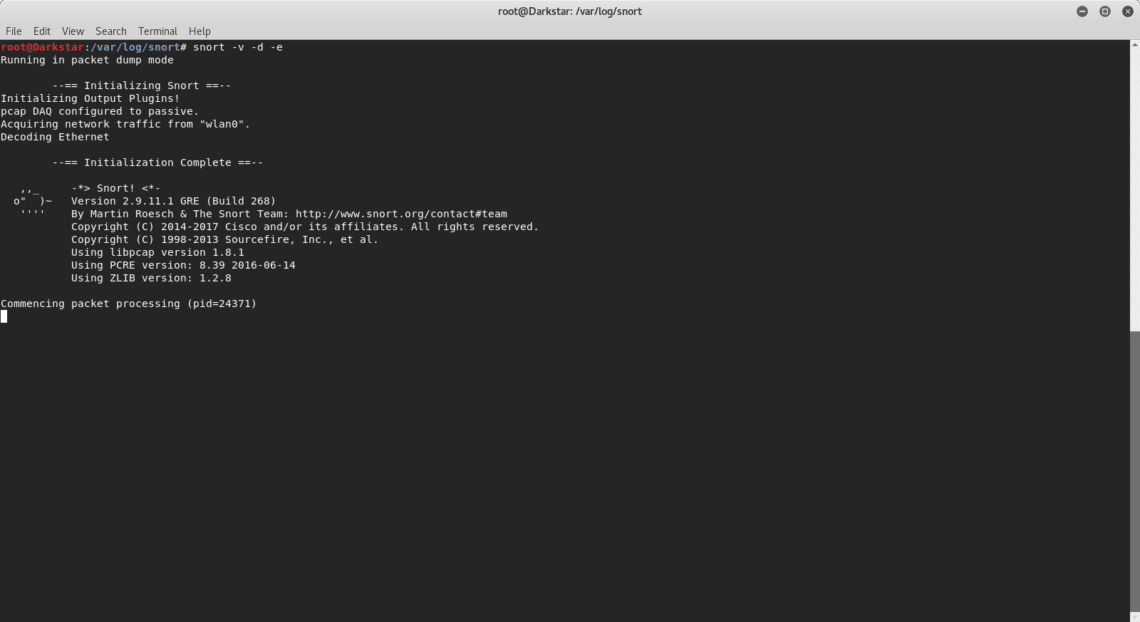

Om vi vill att Snort ska visa data också skriv:

För att visa Layer 2 headers kör:

Samma som parametern ”v” är ”e” ett slöseri med resurser och bör undvikas i produktionen.

Kom igång med Snorts Packet Logger-läge

För att spara Snorts rapporter måste vi ange till Snort en loggkatalog, om vi vill att Snort endast ska visa rubriker och logga trafiken på disktypen:

# snort -d -l snortlogs

Loggen kommer att sparas i katalogen snortlogs.

Om du vill läsa loggfilerna skriver du:

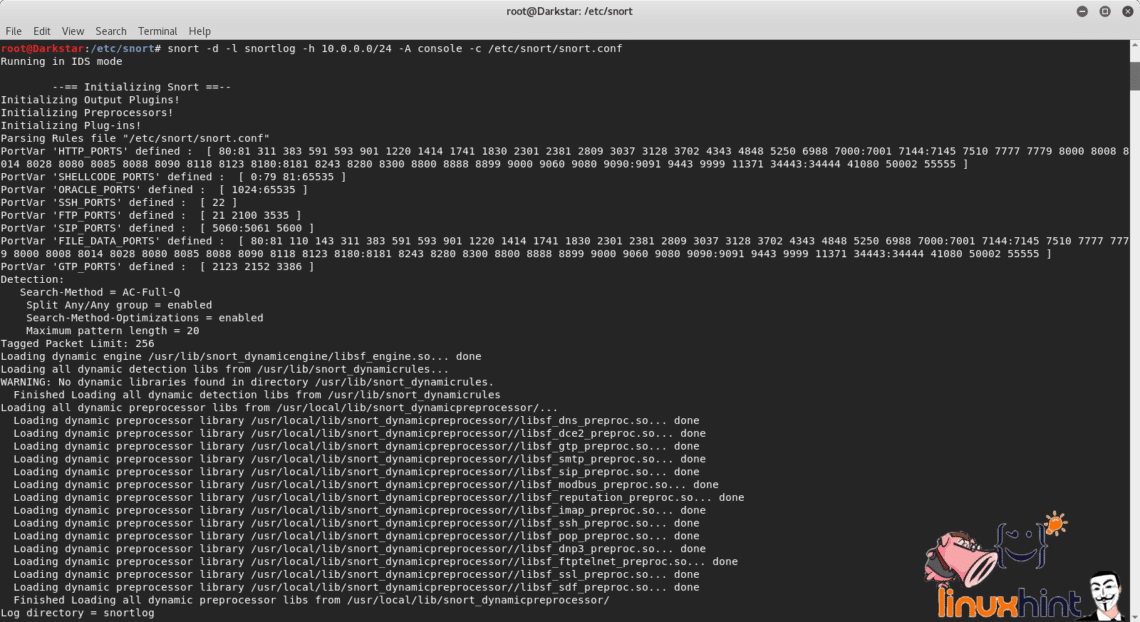

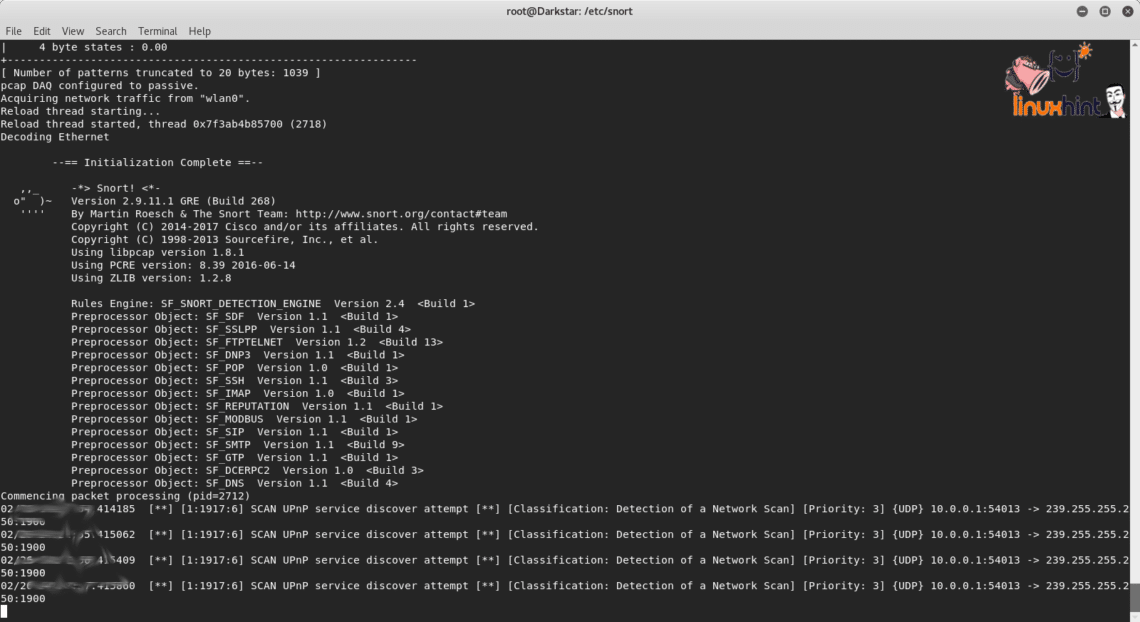

Kom igång med Snorts NIDS (Network Intrusion Detection System)-läge

Med följande kommando läser Snort de regler som specificeras i filen /etc/snort/snort.conf för att filtrera trafiken på rätt sätt och undvika att läsa hela trafiken och fokusera på specifika incidenter

som anges i snort.conf genom anpassningsbara regler.

Parametern ”-A console” instruerar snort att varna i terminalen.

Tack för att du har läst den här inledande texten om användningen av Snort.