Microsoft 365 fornece uma miríade de licenças para escolher. Se você está planejando implantar alguns recursos de proteção para seus usuários na nuvem e fazer uma comparação do Azure AD Premium P1 vs P2, este artigo sem dúvida lhe interessará. Se você estiver confuso sobre as diferenças entre as licenças Azure AD Premium P1 e P2, fique por aí.

Table of Contents

- Prerequisites

- Incluído com Outros Serviços

- Detectar Contas de Risco

- Relatórios

- Relatório de Usuários de Risco

- Relatório de sign-ins de risco

- Relatório de detecção de risco

- Políticas de Proteção de Identidade

- Política de risco do usuário

- Política de risco de login

- Política de registro da MFA

- Políticas de Acesso Condicional Personalizadas

- Alertas de Proteção de Identidade

- Alertas de Usuários em Risco

- Email do Digest Weekly Digest

- Gestão de Identidade Privilegiada AD (PIM)

- Acesso a Revisões

- Resumo

- Leitura adicional

Prerequisites

Para ver todos os serviços discutidos neste artigo, por favor certifique-se de que você tenha os seguintes pré-requisitos atendidos antes do tempo.

- Uma assinatura Azure:

- Você está logado no portal Azure com uma conta de usuário com a função de administrador global.

Incluído com Outros Serviços

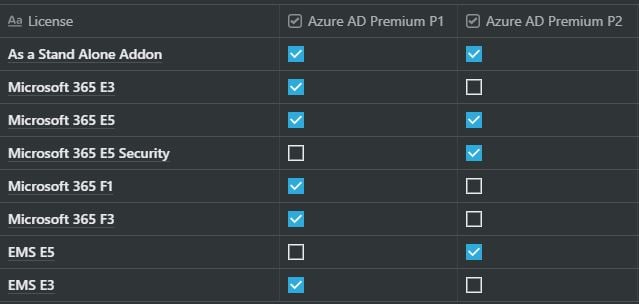

Se você não comprou as licenças Azure AD Premium P1 e Azure AD Premium P2 especificamente, você pode já tê-las e simplesmente não saber. Estas duas licenças estão incluídas com outros serviços Microsoft 365 como mostrado abaixo.

Azure AD Premium P1 e Azure AD Premium P2 são as licenças que atendem aos requisitos avançados de proteção de identidade das organizações.

AAD Premium Plan 2 tem todos os recursos do P1; no entanto, ele adiciona mais recursos de segurança, a saber:

- Vulnerabilidades e detecção de contas de risco

- Gestão de Identidade Privilegiada (PIM)

- Acesso a Revisões

Saber estas perguntas se você está pronto para ir com P2 sobre P1.

- Deseja detectar contas de risco no seu inquilino?

- Gostaria de ser notificado sobre riscos como ataques com spray de senha, viagens atípicas, Credenciais vazadas, etc.?

- Os seus requisitos de segurança são cumpridos com as políticas gerais de acesso condicional?

- Sou você gostaria que as políticas de acesso condicional fossem estendidas para bloquear o acesso para entradas arriscadas também?

- O MFA sozinho satisfaz as suas necessidades no que diz respeito à segurança de contas de Administrador?

- Sou você gostaria de adicionar outra camada de proteção via ‘Gestão de Identidade Privilégio’?

Estas questões podem ser respondidas assim que tiver um entendimento justo do que estes mecanismos de segurança fornecem e como pode utilizá-los para alcançar os seus objectivos.

Através do resto deste artigo, vai aprender todos os vários serviços que recebe com a licença P2.

Detectar Contas de Risco

Se você estiver ok para rever os sign-ins dos usuários no Azure e depois tomar ações manualmente baseadas neles, você também pode optar pela licença Azure AD Premium P1. Entretanto, se você desejar:

- Criar políticas de risco e ações associadas para contas de usuários

- Utilizar políticas de acesso condicional baseadas em sign-ins de risco

- Revisar o relatório de segurança do Azure

Azure AD Premium P2 seria a licença correta para o seu ambiente.

Vamos correr através destes recursos avançados. Assumindo que você esteja logado no portal Azure, vá para Identity Protection onde você encontrará todos os recursos abaixo.

Relatórios

Existem três tipos de relatórios disponíveis no plano AAD Premium P2.

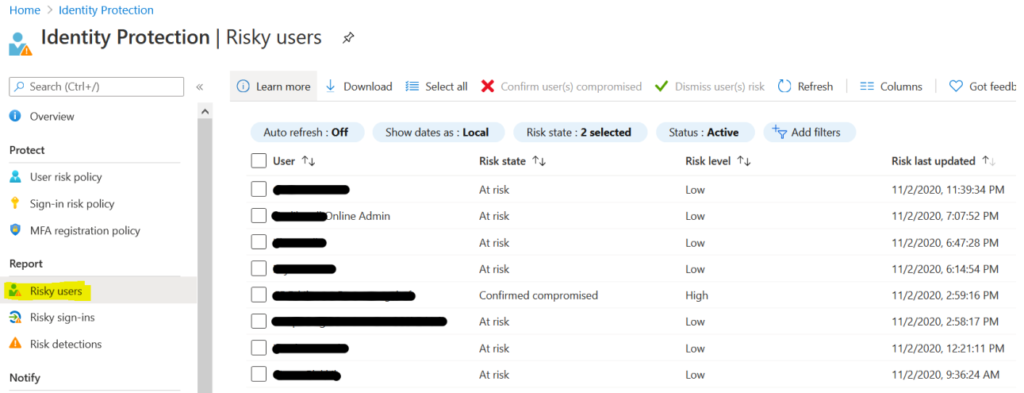

Relatório de Usuários de Risco

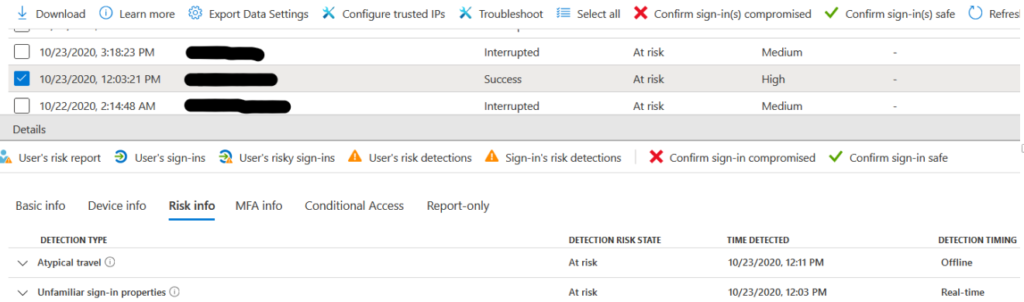

Este relatório exibirá as contas de usuários que podem estar em risco de serem comprometidas. Um exemplo é mostrado aqui:

Um administrador pode rever este relatório e então decidir o próximo curso de ação. Os níveis de risco podem ser baixo, médio e alto. Diferentes atividades contribuem para a severidade dos níveis.

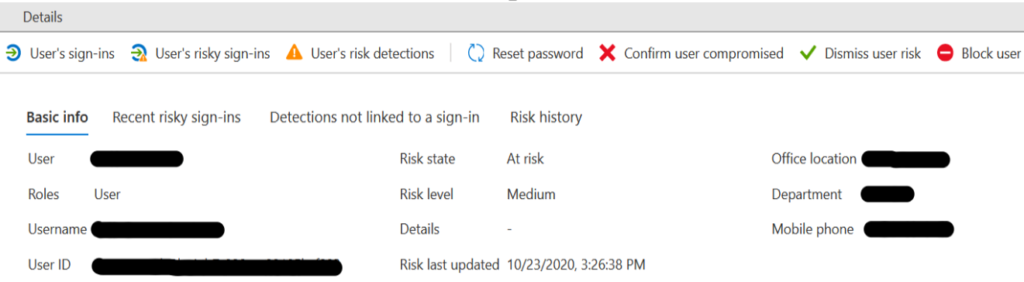

Admins podem tomar ações baseadas em fatores de risco. No exemplo abaixo, você pode bloquear o usuário, marcar isso como um falso positivo, ou mesmo confirmar que a conta do usuário está comprometida.

Você também tem a opção de rever os riscos detectados e os sign-ins de risco.

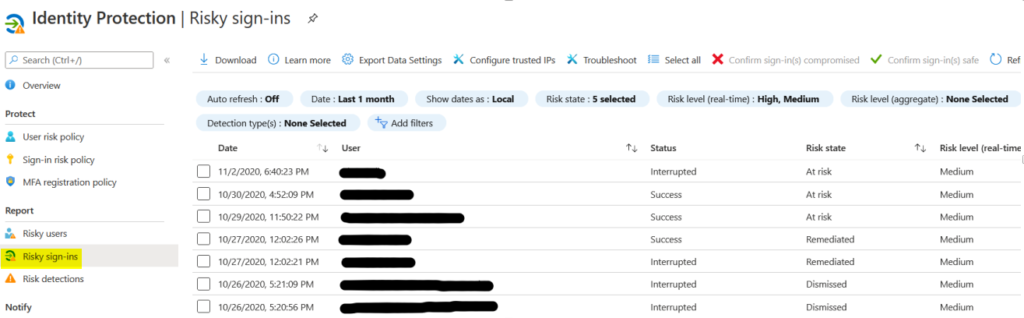

Relatório de sign-ins de risco

Alguns sign-ins podem ser suspeitos. Com o relatório de autenticações arriscadas, você pode facilmente identificá-las como mostrado abaixo.

A seguinte captura de tela mostra os detalhes da autenticação arriscada de um usuário. Este sign-in foi considerado de alto risco com dois riscos ligados a ele. Você tem aqui as mesmas ações que na seção ‘usuários de risco’.

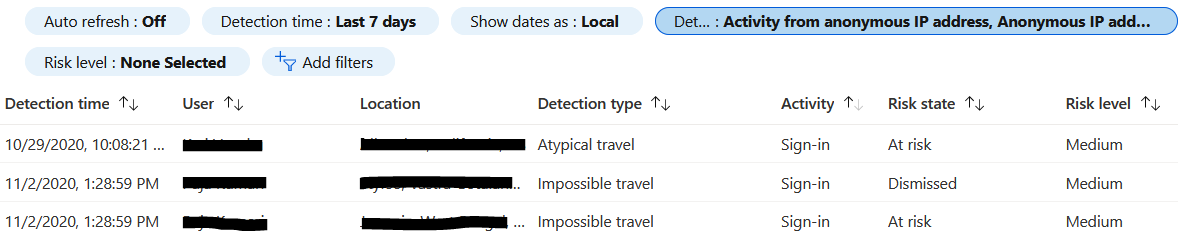

Relatório de detecção de risco

Este relatório exibe o tipo de risco que foi detectado. Pode ser útil se você desejar visualizar as atividades que acionam esse tipo de alerta em sua organização.

Políticas de Proteção de Identidade

Se relatórios mais avançados não fizerem cócegas em sua fantasia, talvez uma gama de políticas de proteção de identidade possa.

Within Azure, você encontrará nossos diferentes tipos de políticas de proteção de identidade que estão disponíveis exclusivamente na licença AAD Premium P2.

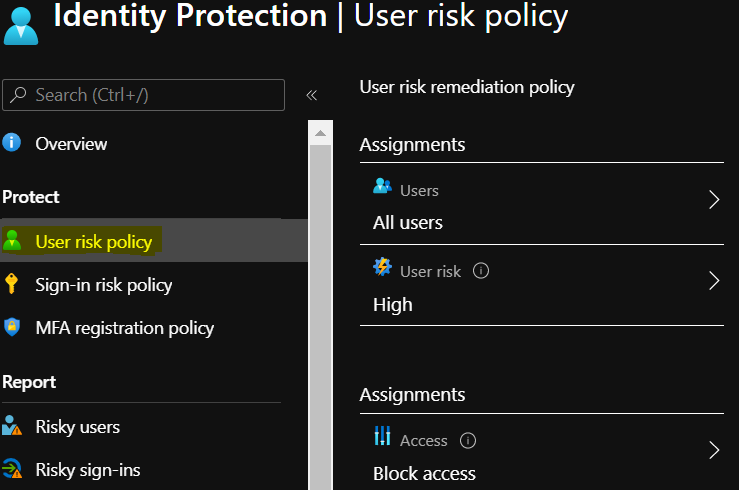

Política de risco do usuário

Se você quiser tomar algumas ações pré-determinadas nas contas classificadas como ‘arriscadas’, você deve definir a política de risco do usuário. Esta política é ativada por padrão; no entanto, você pode modificá-la para atender às suas necessidades.

Nesta captura de tela acima, você notará uma política que é aplicada a todos os usuários. A política só é aplicável quando o nível de risco é ‘alto’ e a ação é para bloquear o acesso. Outras opções como permitir o acesso e requerer uma redefinição de senha também estão disponíveis.

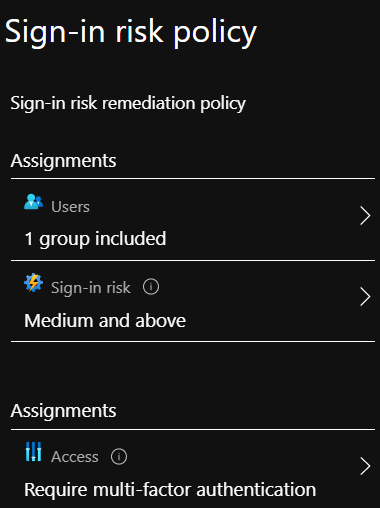

Política de risco de login

Uma política padrão está disponível para decidir suas ações para usuários com login de risco. No exemplo aqui, você vai notar que a política é aplicada a um grupo. Ela também declara que se tornará útil para contas de usuários com nível de risco de acesso médio e superior. Finalmente, a ação é aplicar a MFA.

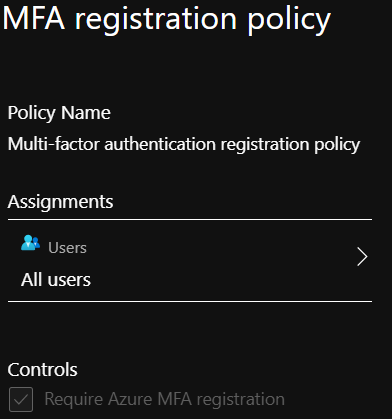

Política de registro da MFA

Se você gostaria de requerer o registro da MFA para uma ou mais de suas contas, você pode definir este requisito através da política de registro da MFA como mostrado abaixo. Você pode habilitar MFA para todos os usuários ou um conjunto de usuários com esta política.

Políticas de Acesso Condicional Personalizadas

Se você deseja exercer um nível granular de controle de acesso talvez aplicando políticas para alguns usuários e não para outros, você deve usar uma política de acesso condicional personalizada.

Talvez você observe vários usuários com riscos de login e usuários listados como arriscados devido a vários logins em seus perfis ActiveSync. Você também vê que quase todas essas tentativas foram feitas em três países específicos.

Você pode criar uma política condicional para aplicar o AMF sempre que houver usuários classificados como de alto risco, e quando o risco de login também for alto. Outra condição adicionada aqui é que a política deve afetar quando uma conexão ActiveSync se origina desses três países.

Alertas de Proteção de Identidade

Se você precisar ser notificado regularmente sobre inscrições de risco, outra funcionalidade útil que vem com a licença P2 são os alertas de proteção de identidade.

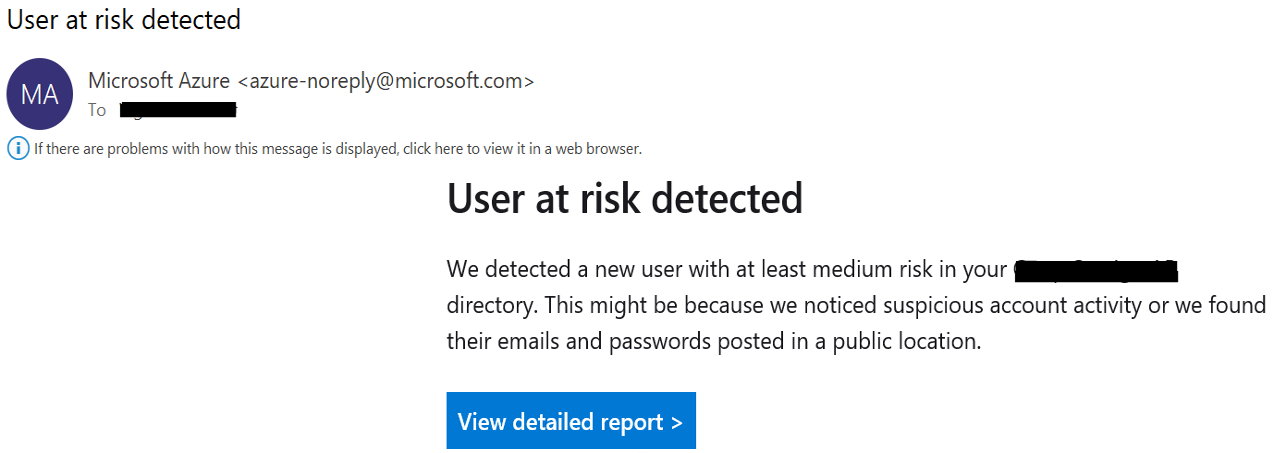

Alertas de Usuários em Risco

Estes alertas são configurados por padrão em locatários com licenças AAD Premium P2. Os alertas são enviados para administradores globais, administradores de segurança e leitores de segurança, por padrão. O nível de risco pode ser definido conforme necessário.

O email é recebido no formato mostrado abaixo:

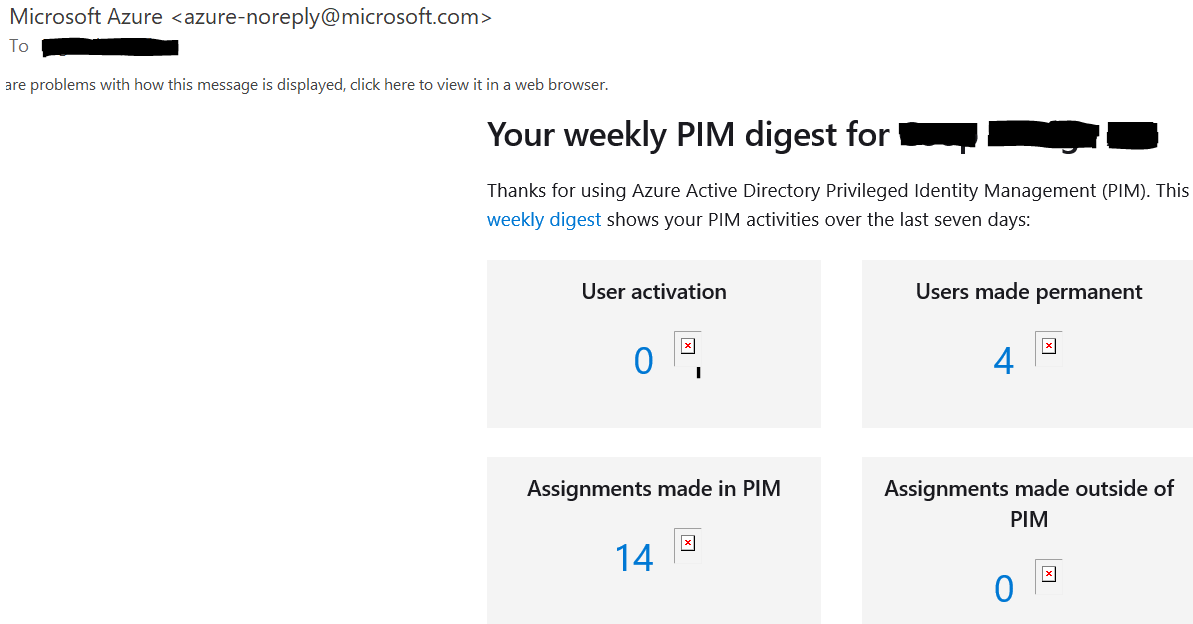

Email do Digest Weekly Digest

Este relatório também é enviado aos mesmos administradores, como mencionado na seção anterior. O e-mail inclui novos usuários arriscados e sign-ins arriscados. Ele também fornece informações sobre atribuições de funções administrativas feitas fora da gestão de identidade privilegiada. Iremos cobrir o PIM na próxima seção.

Gestão de Identidade Privilegiada AD (PIM)

Segurar as contas dos administradores é crítico. Azure AD PIM é uma funcionalidade que melhora a cobertura de segurança.

Existem várias razões para considerar esta funcionalidade do ponto de vista da segurança. O PIM faz o seguinte:

- Pode ser usado para fornecer acesso aos recursos com base na aprovação.

- Acesso pode ser limitado no tempo, significando que o acesso expirará automaticamente após um certo tempo.

- Admins precisam fornecer o motivo para ativar as funções específicas.

- MFA seria aplicado enquanto ativando uma função.

- Os administradores globais e de segurança seriam notificados via email sempre que qualquer função fosse ativada via PIM.

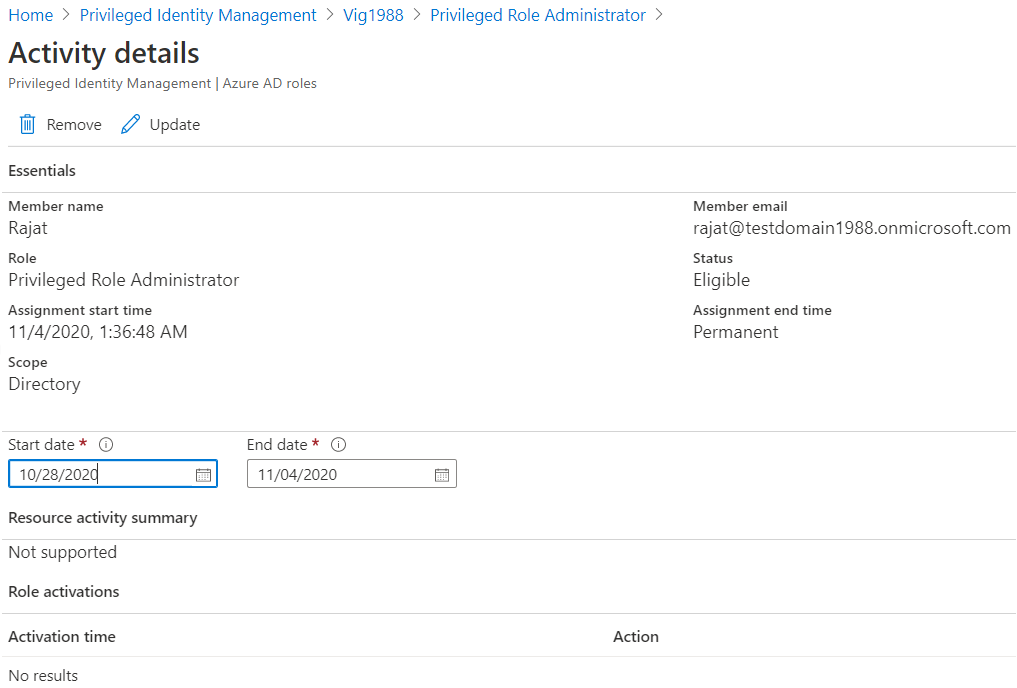

Adicionar um usuário ao PIM é como mostrado abaixo:

- Acesso à lâmina do PIM em Azure.

- Clique em “Azure AD Roles”.

- Selecione “Roles”.

- Clique em “Privileged Role Administrator”.”

- Selecione “Adicionar Atribuições” e selecione o usuário em quem deseja ativar o PIM e vá em Próximo.

- Na página seguinte, confirme se deseja que esta seja uma função “permanente” ou “elegível”.

>

PIM é uma ferramenta poderosa para controlar o acesso a recursos críticos no locatário.

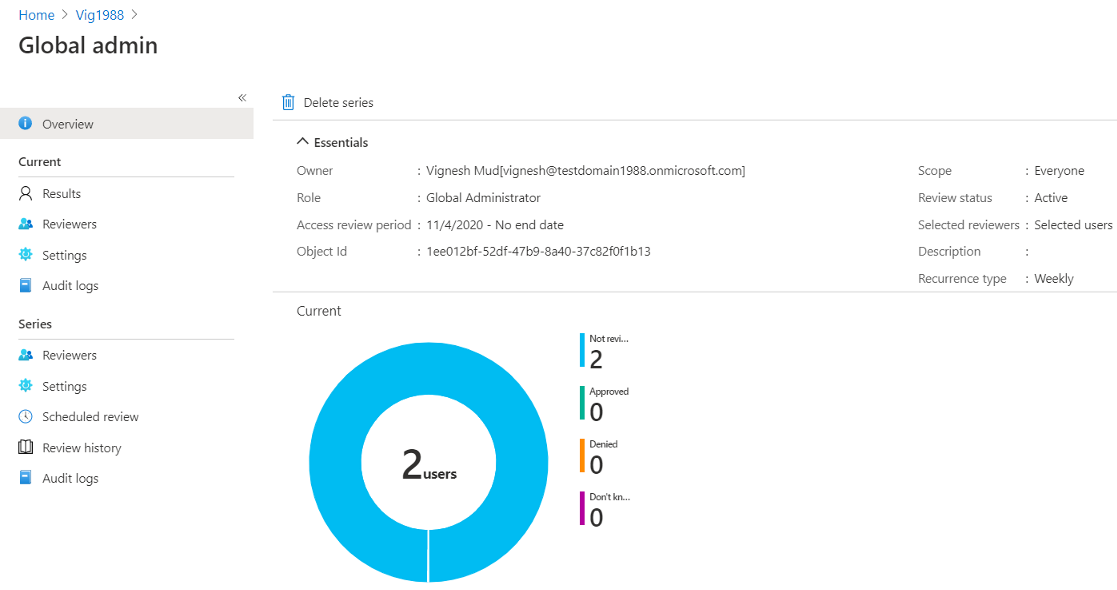

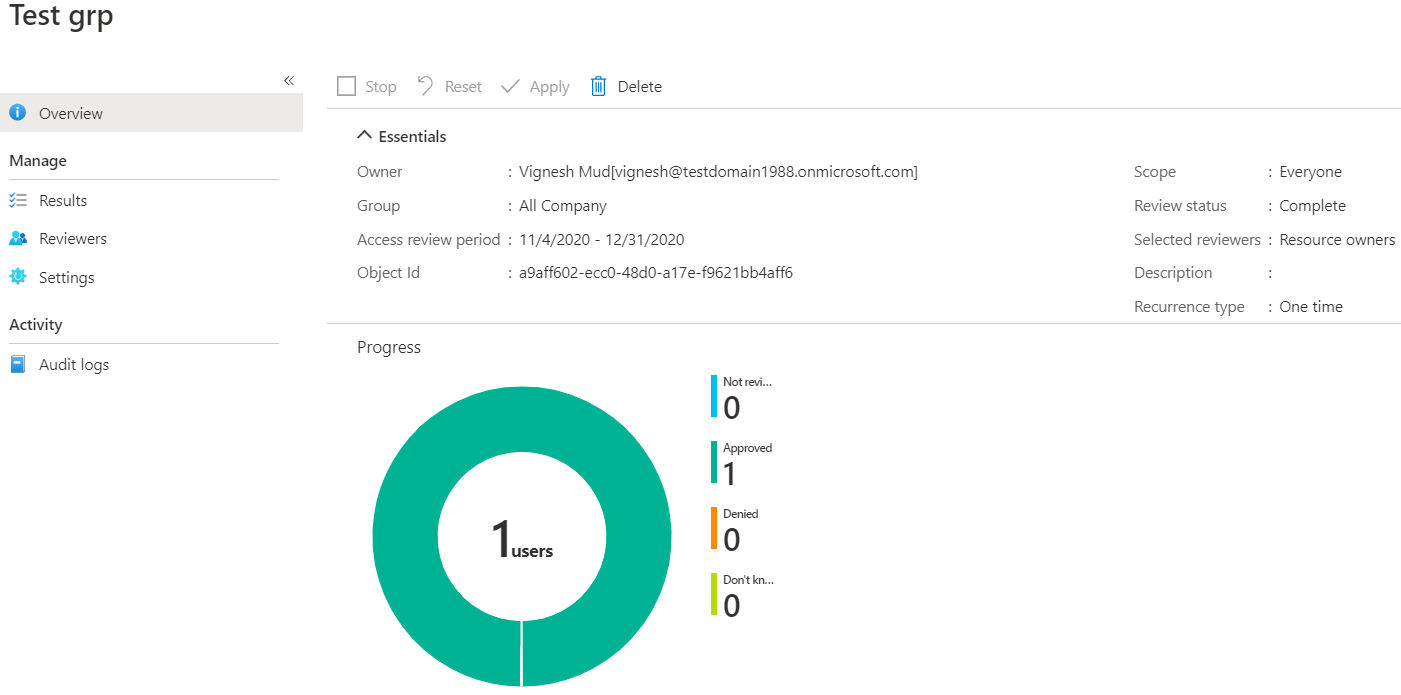

Acesso a Revisões

Se você quiser garantir que o onboarding e offboarding dos funcionários também resulta na revisão de suas funções de conta de administrador, então o Access Reviews certamente o ajudará aqui.

As revisões de acesso podem ser criadas para grupos e funções de administrador. Estas revisões nos ajudam a entender se os administradores existentes ainda precisam do papel em questão. Por exemplo, eu criei uma revisão de acesso para verificar a função de admin lobal.

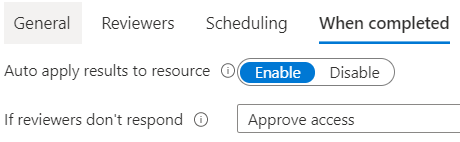

Agora a partir daqui, você pode decidir se o resultado da revisão de acesso é aprovado ou negado. Além disso, existem configurações pós-conclusão.

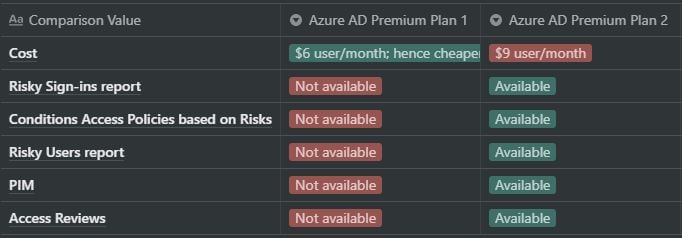

Resumo

Azure AD Premium Plan 1 e Plan 2 são semelhantes em muitos aspectos. A licença do AAD Premium P1 tem vários recursos de segurança como Proteção por Senha, Reset de Senha de Auto-atendimento, Acesso Condicional e Identidades Híbridas, entre outros. Na minha experiência, esta licença deve ser suficiente para muitas organizações.

No entanto, as áreas onde a licença AAD Premium P2 pontua sobre P2 são bastante significativas no que diz respeito à segurança. E é precisamente por isso que o veredicto aqui se inclina para ele.

As maiores diferenças entre o AAD Premium P1 e P2 são as seguintes:

Azure AD Premium Plan 2 tem características de segurança mais ricas; no entanto, elas vêm com um custo adicional em comparação com o Azure AD Premium Plan 1. Portanto, você deve pesar os prós e os contras antes de decidir qual escolher.

Leitura adicional

Você pode consultar os seguintes links para se aprofundar neste tópico:

- Azure Active Directory pricing